2018'deki Siber Güvenlik Olayları Envanteri (Bölüm 2)

2018 geçti, 2019 geldi ve birçok sıcak haber yinelemeli olarak değiştirildi. Burada Dadong ve Xiaobai, 2018'de siber güvenlik alanındaki önemli olayları değerlendirmek için bir araya geliyor.

NO.7 "WeChat Alipay, vb." Fidye yazılımını hedefleme

1. Olay geçişi

Xiaobai: Dongge, Aralık 2018'in başlarında "WeChat ödeme fidye yazılımı" adlı bir virüs vardı ve ardından "Alipay virüsü" ortaya çıktı. Özel durum nedir?

Dadong: Aslında bahsettiğiniz iki virüs aynı virüs. Ve bu sadece biraz para "gasp etmekten" daha fazlası.

Xiao Bai: Korkunç geliyor.

Dadong: Aslında, bu basit bir şantaj virüsü ve teknikleri ileri düzeyde değil.

Xiaobai: Son birkaç gündeki haber raporlarına bakın. Çin'de WeChat'in fidye ödemesini gerektiren bir fidye virüsünün ortaya çıktığı söyleniyor. Kullanıcının bilgisayarını işgal ettikten sonra, kullanıcı dosyalarını şifreleyecek, ancak Bitcoin talep etmeyecek, ancak kurbanın WeChat QR açılır penceresini taramasını gerektirecek Şifre çözme anahtarını almak için 110 yuan fidye ödeyin. Para çok olmamakla birlikte, birçok kullanıcı bir sıkıntı anında fidyeyi ödemeye zorlanırsa, biriken küçük miktar küçümsenemez. Hafifçe alınamaz.

Dadong: Az önce tekniğin karmaşık olmadığını söyledim, ancak bu konunun önemli olmadığını söylemedim. WeChat ödemesi gerektiren ilk yerel fidye yazılımı ve fidye sadece 110 yuan olduğu için, netizenlerin "parayı kırmak ve felaketleri önlemek" için psikolojik taktiklerini kullanması muhtemeldir.

2. Etkinlik etkisi

Xiaobai: Az önce paranın "gasp edilmesinden" daha fazlasını söylediniz, başka ne var?

Dadong: Fidye yazılımı yalnızca sistem dosyalarını şifrelemekle kalmaz, aynı zamanda Taobao, Tmall, Aliwangwang, Alipay, 163 posta kutusu, Baidu bulut diski, JD, QQ hesabı gibi ana akım Çin çevrimiçi hizmet sağlayıcılarının oturum açma kimlik bilgilerini de çalabilir. 100.000'den fazla bilgisayar etkileniyor.

Xiaobai: Bizi çıplak olarak hedef aldığınızı nasıl hissediyorsunuz?

Dadong: Çinli kullanıcılara karşı başlatılan tedarik zinciri saldırısının yeni fidye yazılımının yayılmasına neden olduğu söylenebilir.

Xiaobai: Görünüşe göre bu olaya "Alipay, Jingdong, Netease, Weibo, Baidu, QQ, Tmall, Wangwang, Kugou Xunlei" yi hedefleyen bir fidye yazılımı olayı denmesi gerekiyor.

3. Xiaobai'nin iç oyunu

Xiaobai: Bireysel kullanıcılar, kurumsal intranetler ve sunucu yöneticileri iyi güvenlik alışkanlıkları geliştirir, risk önleme farkındalığını iyileştirir, güvenlik yazılımını doğru kullanır, çeşitli kurumsal güvenlik prosedürlerine uyur ve fidye yazılımlarının neden olduğu ciddi etki veya büyük kayıpları önler. (Emma, iyi görevli, ama çok önemli!)

4. Büyük kahve dedi

Büyük kahve: "WeChat Pay" fidye yazılımı, geliştirme aracı kirliliğini bir saldırı penceresi olarak kullanır ve bunu, dili derlemesi kolay olan çevreyi kirleten bir tedarik zinciri saldırısı yoluyla yayar. Son yıllarda artan tehdit seviyeleriyle birlikte siber saldırılar anahtar saldırı vektörü olarak ortaya çıkmış ve giderek daha fazla tehdit aktörü hedeflerini tedarik zincirine çevirmiştir. Tedarik zinciri saldırıları, güçlü bir gizleme ve geniş çaplı saldırı özelliklerine sahip olduğundan, etkileri hiçbir şekilde gelişmiş kalıcı tehditlerden daha düşük değildir. Tedarik zinciri saldırıları, saldırganların gittikçe daha fazla ilgisini çekiyor ve etki alanları gittikçe genişliyor.

NO.8 "Tarihin en katı" Kullanıcı Verilerini Koruma Yönetmeliği GDPR resmi olarak yürürlüğe girdi

1. Olay geçişi

Xiaobai: Dongge, bazen mobil uygulamalarımın birbirleriyle iletişim kurabildiğini hissediyorum.Alışveriş uygulamasında satın almak istediğim şeyi aradım.Ertesi gün, diğer uygulamalar aynı tür ürünler için reklam verdi. Düşünme korkusu.

Dadong: Aslında bu, kişisel verilerimizin kullanımıdır. Ancak GDPR'nin ortaya çıkışı bu olguyu değiştirebilir.

Xiao Bai: GDPR? GSYİH ile ilgisi var mı?

Dadong: GDPR, şirketlerin AB vatandaşlarının kişisel verilerini nasıl topladığını, kullandığını ve işlediğini belirten, genellikle "Genel Veri Koruma Yönetmeliği" olarak çevrilen İngilizce "Genel Veri Koruma Yönetmeliği" nin kısaltmasıdır. 25 Mayıs 2018'de yürürlüğe girdi ve Avrupa Birliği'nde uygulanırken, sadece Avrupa Birliği'ndeki kuruluşlar için değil, Avrupa Birliği'nde müşterileri ve bağlantıları olan kuruluşlar için de geçerli.

GDPR (Resim kaynağı: Baidu Galerisi)

Xiaobai: Vay canına, özel düzenlemeler neler?

Dadong: Az önce bahsettiğiniz olgu, düzenlemelerde "sınırlı işlem gücü" olarak adlandırılan düzenlemelerde belirtilmiştir. Şirket tarafından toplanan kişisel verilerin yanlış olduğuna veya yasa dışı işleme yöntemleri kullandığına inanıyorsanız ancak verileri silmek istemiyorsanız, kişisel verilerin kullanımının kısıtlanmasını talep edebilirsiniz. Ayrıca kullanıcılar kişisel verilerinin işlenip işlenmediğini, kullanım amacını ve toplanan verilerin türünü sorgulayabilirler. Buna "erişim hakkı" denir. Daha birçok özel düzenleme var.

2. Etkinlik etkisi

Xiaobai: GDPR'nin resmi olarak yürürlüğe girmesinin kullanıcılara güçlü bir kişisel veri koruması sağladığını düşünüyorum.

Dadong: Evet, kullanıcıların daha fazla mahremiyeti var, kişisel verileri daha güvenli ve aynı zamanda tüketicilere daha iyi bir alışveriş deneyimi yaşatacak.

Xiaobai: Bunun şirket üzerinde büyük bir etkisi var, değil mi?

Dadong: Kullanıcıların kişisel bilgilerinin güvenliğini açıklığa kavuşturmanın yanı sıra, GDPR ayrıca işletmeler tarafından kişisel verilerin işlenmesine ilişkin çok ayrıntılı düzenlemeler yapar. GDPR'nin şimdiye kadarki en kapsamlı küresel veri gizliliği koruma yönetmeliği olduğu söylenebilir ve Avrupa vatandaşlarının kişisel verilerini işleyen herhangi bir kuruluş bu yönetmeliğe uymak zorundadır. Uyumlu olmayan şirketler, hangisi daha yüksekse, 20 milyon Euro'ya veya yıllık cirosunun% 4'üne kadar para cezasına çarptırılabilir. Facebook, veri ihlalleri nedeniyle 1,6 milyar dolar para cezasına çarptırılabilir. Nispeten katı bir yasa tasarısı olarak, artıları ve eksileri olması kaçınılmazdır. Yeni ilerlemesini takip etmek için bir süre bekleyin! Bu görev size bırakılmıştır.

Xiao Bai: Evet!

3. Xiaobai'nin iç oyunu

Xiaobai: Kalabalık arasında küçüğüm ve güçlü bir güç tarafından korunmak iyi hissettiriyor ~

4. Büyük kahve dedi

Büyük kahve: GDPR, şirketlerin müşteri verilerini toplaması, saklaması, koruması, kullanması ve aktarması için yeni standartlar öngören ve müşterilerin kendi verilerini işleme yetkisini artıran zorunlu bir gizlilik düzenlemesidir. Bununla birlikte, çok katı gizlilik koruma hükümleri ve yüksek para cezaları şirketler üzerinde büyük bir yük oluşturdu.Bazı şirketlerin web siteleri salt metin sürümlerine geri döndü ve hatta AB pazarından geçici olarak çekildi. Basit ve kaba cezalandırma önlemleri, düşük gelirli ancak büyük miktarda veriye sahip şirketler için işe yaramaz. GDPR ayrıca fiili uygulamada birçok zorlukla karşı karşıyadır. Üye devletlerin farklı yasal sistemleri vardır ve bazı hükümler ve terimlerin tanımları da tartışmalıdır.Verileri korumak için mevzuat zorunludur, ancak aşamalı olarak yapılması gerekir.

NO.9 Zhejiang'da büyük ölçekli veri hırsızlığı vakası

1. Olay geçişi

Xiaobai: Dongge, WeChat'im neden her zaman garip halka açık hesapları sessizce takip ediyordu?

Dadong: Hesabınız siyah ve gri üretim çetesi tarafından hedef alınmış olmalı. 18 yılın ortasında, Zhejiang, Shaoxing, Yuecheng Bölgesindeki polis, tarihteki en büyük veri hırsızlığı vakasını başarıyla çözdü. Şüpheliler, 3 milyardan fazla vatandaş bilgisini yasadışı olarak elde etmek için operatörlerin boşluklarını kullandı. Değiştirilen hesap, WeChat ve Weibo izleme listelerinde aniden görünen bir grup pazarlama hesabıyla temsil edilir, QQ aniden bilinmeyen bir gruba eklenir ve Douyin açıklanamaz bir şekilde bir internet ünlüsünü takip eder.

Xiaobai: 3 milyar! Şebeke! Aman Tanrım!

Dadong: Bu vaka, China Telecom, China Mobile, China Unicom, China Railcom ve Radio and Television gibi ülke genelinde birçok il ve şehirde 20'den fazla operatörü etkiledi ve Baidu, Tencent, Ali ve Toutiao dahil olmak üzere ülke genelindeki 96 İnternet şirketinden kullanıcı verilerinin alınmasıyla sonuçlandı. Çin'deki hemen hemen tüm temel İnternet şirketleri "yaban kazları tarafından toplandı" ve hiçbiri bağışlanmadı.

Xiaobai: Başka bir deyişle, kullanıcılarımızın neyi aradıkları, nereye gittikleri ve internette ne satın aldıklarıyla ilgili bilgiler suç çeteleri tarafından yönetildi!

Dadong: Öyle diyebilirsiniz, ancak dava şu ana kadar çözüldü, bu yüzden şimdilik içiniz rahat olsun.

3 Temmuz 2018'de, Zhejiang, Shaoxing, Yuecheng'deki polis, Pekin, Haidian Bölgesindeki Ruizhi Huasheng Şirketi'nde suçlu zanlıyı tutukladı ve teknik personel yerinde delil toplama gerçekleştirdi. (Resim kaynağı: Beijing Youth Daily)

2. Etkinlik etkisi

Xiaobai: Operatörler, ülke çapındaki kullanıcıların gerçek bilgilerine sahip! Çaldırabilirsiniz!

Dadong: Suç çetesi, ondan fazla il ve şehri kapsayan operatörlerle hizmet sözleşmeleri imzalar, operatörlerin sunucularına kötü amaçlı bilgi toplama programları uygular, kullanıcı verilerini yasa dışı olarak operatörün trafik havuzundan alır ve denetim ve incelemeden kaçınmak için verilerin bir kısmını depolar Japonya'daki sunucuda.

Xiao Bai: Elde edilen bilgilerle para kazanmak mı?

Dadong: Kara kül üretim çetesi, Weibo, WeChat, QQ, Douyin ve diğer sosyal platformlardaki kullanıcı hesaplarını manipüle etti; fan, hacim, gruplama, yasadışı tanıtım, yasadışı kâr ve bir yıl boyunca suç çetesi altındaki bir şirket. Gelir 30 milyon yuan'dan fazladır. Geri dönün ve Eylül 2018'de olayı bildiren "Tarihin en büyük veri hırsızlığı vakası olan açıklanamaz dikkat sütununa" bir göz atın! Bu davanın tekniklerini ve ilkelerini açıkladım.

Xiao Bai: Güzel!

3. Xiaobai'nin iç oyunu

Xiao Bai: Skynet geri yüklendi ve sızdırmıyor!

4. Büyük kahve dedi

Büyük kahve: Hassas müşteri verilerini çalmak aslında bir siyah endüstri zinciri oluşturdu.Telekomünikasyon, China Mobile ve China Unicom gibi operatörler, temel bilgi altyapıları olarak, siyah üretim de dahil olmak üzere tehdit aktörleri için önemli hedefler haline geldi. Bu olay bir yandan operatörlerin müşteri bilgi denetimi konusundaki sorumluluklarının yetersizliğini ortaya çıkarırken, diğer yandan Çin'in temel bilgi altyapısının ve temel bilgi sistemlerinin savunmasızlığını ortaya çıkardı. Ülkemizin kritik bilgi altyapısının korunması için, bir savunma sisteminin inşası irtifa kabiliyeti olan rakiplere saldırabilecek nitelikte olmalı, etkili bir düşman senaryosu oluşturulmalı ve savunma yeteneklerinin gelişimini yönlendirmek için rakibin yetenekleri kullanılmalıdır.

N0.10 Bilgisayar korsanlarının birden fazla kuruma saldırmak için Cisco yüksek riskli güvenlik açıklarını kullanması olayı

1. Olay geçişi

Dadong: 28 Mart'ta Cisco, Cisco IOS, IOS XE ve IOS XR yazılımında birden fazla güvenlik açığı olduğunu söyleyen yüksek riskli bir güvenlik açığı uyarısı yayınladı. 2 uzaktan kod yürütme güvenlik açığı CVE-2018-0171 ve CVE-2018-0151 içerir. Saldırganlar, yetkisiz erişim elde etmek, ayrıcalıkları yükseltmek, rastgele kod çalıştırmak veya hizmet reddine neden olmak için güvenlik açıklarını kullanabilir.

Xiaobai: Kardeş Dong, hiçbir şey sormadım! Çok fazla bilginiz var!

Dadong: CVE-2018-0171, Ching Ming tatili sırasında bilgisayar korsanları tarafından saldırı başlatmak için kullanıldı. Birçok yerel ajans işe alındı. Yapılandırma dosyaları boşaltıldı ve güvenlik ekipmanı işe yaramadı. Bu güvenlik açığı, temeldeki ağ ekipmanını etkiler ve büyük bir tehdit oluşturması muhtemel olan güvenlik açığı PoC'si ifşa edilmiştir.

Xiao Bai: Oh, eh, çok ciddi!

Etkilenen bölge haritası (resim kaynağı: Baidu Galerisi)

2. Etkinlik etkisi

Dadong: Olayın başlangıcında, "JHT" adlı bir hacker organizasyonu, Rusya ve İran dahil birçok ülkenin ağ altyapısına saldırmak için Cisco CVE-2018-0171 akıllı kurulum güvenlik açığını kullandı. Saldırıya uğrayan Cisco yönlendiricisinin yapılandırma dosyası startup.config, üzerine yazılacak ve yönlendirici yeniden başlatılacaktır.

Xiaobai: Neden hep bu olaydan bahsediyorsun?

Dadong: Çok fazla teknik terim var, korkarım senin için biraz zor olacak. 5 Nisan'da Cisco Talos ekibi, bilgisayar korsanlarının kritik altyapıya saldırmak için bu güvenlik açığını kullandığını belirten bir blog yazısı yayınladı. Ekip, Shodan arama motoru aracılığıyla, yaklaşık 250.000 savunmasız Cisco cihazının 4786 numaralı TCP bağlantı noktasını ve yaklaşık 168.000 potansiyel olarak açıkta kalan sistemi açtığını buldu.

Xiaobai: Um ... devam ediyorsun.

Dadong: Aynı zamanda, ülkemizin ilgili birimleri arka arkaya birçok yerel kurumun aynı saldırılara maruz kaldığı haberini aldı. Saldırıya uğrayan cihazın felç olmasına ek olarak, yapılandırma dosyası ayrıca bir Amerikan bayrağı görüntüler.

Xiaobai: Güvenlik açığı giderildi mi?

Dadong: Cisco, DoS sorunları da dahil olmak üzere IOS ve IOS XE yazılımlarında 17 yüksek riskli güvenlik açığını yamadı, ancak bu güvenlik açıklarından bazıları uzaktan kod yürütme ve ayrıcalık yükseltme için kullanılabilir.

3. Xiaobai'nin iç oyunu

Xiaobai: Onarımdan sonra rahatladım.

4. Büyük kahve dedi

Büyük kahve: Geçmişten beri, PC uç düğümlerinin güvenlik korumasına daha fazla önem verdik ve yetkisiz erişim, yazılım değişikliği ve yönlendiriciler, anahtarlar, güvenlik duvarları gibi ağ ekipmanlarının donanım modifikasyonu gibi derinlemesine riskler hakkında sistematik bir anlayışa sahip değildik. Ve cevap verin. Ulusal bir geçmişe sahip, oldukça gizlenmiş, gelişmiş bir tehdit örgütü tarafından saldırıya uğradığında, bu tür ağ cihazı düğümü tabanlı saldırıyı yakalamak ve keşfetmek zordur ve bunun getirdiği büyük ölçekli etkiden bahsetmeye bile gerek yok. Mecazi. Genel Sekreter Xi, 4.19 siber güvenlik ve bilişim çalışmaları sempozyumunda şunları söyledi: "Ülkenin kritik bilgi altyapısı daha büyük riskler ve gizli tehlikelerle karşı karşıyadır ve siber güvenlik önleme ve kontrol yetenekleri zayıftır, bu da ulusal, organize, yüksek yoğunluklu siber saldırılara etkili bir şekilde yanıt vermeyi zorlaştırmaktadır." Kritik bilgi altyapısı ve önemli bilgi sistemleri için, etkili düşman senaryolarına dayalı dinamik ve kapsamlı bir ağ güvenliği savunma sisteminin kurulması gerekmektedir.

NO.11 "Yeşil Nokta" operasyonu - uzun yıllar süren bir saldırı

1. Olay geçişi

Dadong: Sık hırsızlık ve bilgi sızıntısı olayları nedeniyle gelişmiş siber uzay tehditleri yoğunlaştı. 7 Ekim 2018'de, CCTV Focus Interview sütunu, gelişmiş siber uzay tehdit aktörlerinin hırsızlığı hakkında özel bir rapor yayınladı. Antiy tarafından yakın zamanda açıklanan gelişmiş bir siber tehdit aktörü olan "Yeşil Nokta" lanse edildi ve siber güvenlik korumasında nasıl iyi bir iş çıkarılacağına dair ayrıntılı bir yorum yaptı.

Xiaobai: Bu saldırı organizasyonuna neden "Yeşil Nokta" diyorsunuz?

Dadong: Odak noktanız biraz özel, ismini organizasyonun bulunduğu alanla belirli bir bağlantısı olan deniz canlılarından alıyor - "Yeşil Nokta".

Xiaobai: Organizasyon nasıl saldırdı?

Dadong: Güzel soru. 2007'den önce, saldırı örgütünün genellikle sınırlı kendi kendine araştırma yetenekleri vardı. Ana saldırı yöntemi olarak açık kaynak veya ücretsiz araçlar kullandı. Diğer APT saldırılarında ortaya çıkan kendi geliştirdiği diğer Truva atları ve ticari Truva atları ile karşılaştırıldığında bu, Daha çok operatör becerilerine dayanan nispeten düşük maliyetli bir saldırı yöntemi. 2010 yılından bu yana, bölgedeki kuruluşların saldırı yetenekleri iyileştirilmiştir. 1 günlük ve eski güvenlik açıklarını iyileştirme ve kullanma konusunda iyidirler. Genel ağ saldırı programlarını özelleştirebilir ve değiştirebilirler. Kendi geliştirdiği ağ saldırı ekipmanı da ortaya çıktı. 2010'dan sonra, ilgili faaliyetler önemli ölçüde arttı ve saldırı yetenekleri hızla arttı.

Xiao Bai: Kahretsin!

2. Etkinlik etkisi

Dadong: Xiaobai, "Yeşil Nokta" örgütünün saldırılarının saldırı giriş noktası olarak internete maruz kalan hedefleri ve varlıkları kullandığını ve saldırı için güvenlik açıklarıyla birlikte sosyal mühendislik e-postalarını kullandığını biliyor muydunuz? Etkin süre on yıldan fazla olabilir!

Xiao Bai: Çok uzun! Kuruluş hangi hedef grupları hedefliyor?

Dadong: "Yeşil Nokta" saldırı organizasyonu esas olarak Çin hükümet dairelerini ve havacılık, askeri, bilimsel araştırma ve diğer ilgili kurumları ve personeli, gizli belge veya verileri çalmak amacıyla siber saldırılar düzenlemeleri için hedef aldı. Bu, çok uzun bir süreye sahip bir dizi saldırıdır Saldırı örgütünün 7 yıldan fazla bir süredir aktif olduğu ve hatta 11 yıldan daha uzun bir süredir devam ettiği belirlenebilir.

Xiaobai: Saldırı çok uzun sürdü. Görünüşe göre örgütün saldırı yöntemleri gerçekten "mümkün".

Dadong: Evet, APT saldıran kuruluş ilgili güvenlik açıklarının saldırı penceresini kullanıyor.Eğer güvenlik açığı onarımları yapılmadan saldırıya uğrayabilecek hedefin saldırı penceresiyle örtüşüyorsa, bu basit bir güvenlik açığı onarım sorunu değil, derinlemesine bir araştırma ve ölçümdür. Kayıp ve durdurma sorunları.

3. Xiaobai'nin iç oyunu

Xiaobai: Görünüşe göre siber güvenlik çatışması, büyük güçlerin oyununda önemli bir yüzleşme yöntemi haline geldi.

4. Büyük kahve dedi

Büyük kahve: Geleneksel istihbarat operasyonları ile karşılaştırıldığında, hiç şüphesiz daha düşük maliyetli, daha fazla gizliliğe sahip, izlemesi daha zor ve daha tehditkar bir operasyon şeklidir. "Yeşil Nokta" organizasyonu en üst düzey APT saldırılarını temsil etmese de, tehditleri hala yüksek düzeyde alarm vermeye değer. APT'nin çekirdeği asla A (gelişmiş) değil, P'dir (sürekli) çünkü P saldırganın niyetini ve iradesini yansıtır. Saldırı iradesi olan, yüksek saldırı maliyetlerine dayanabilen ve sistematik bir ekip çalışmasına sahip bir saldırı organizasyonu ile karşı karşıya kalındığında, sağlam bir sistem güvenlik kabiliyetinin kurulması gerekir. Örnek olarak "Yeşil Nokta" saldırı organizasyonlarının yaygın olarak kullanılan saldırı girişi e-postalarını alın. Yalnızca kimlik doğrulama ve iletişim şifrelemesinin iyi yapılması değil, aynı zamanda eklerin dinamik tespiti ve analizi ile e-posta gönderen ve gönderen tarafından kullanılan terminalin güvenlik takviyesi ve aktif savunması da yerinde olmalıdır. . Hükümet, askeri, bilimsel araştırma ve diğer kilit departmanlar ve önemli personel için, genel ve özel postanın kullanımında ve genel ve özel postanın gönderilmesi ve alınmasında farklı senaryoların çevre güvenliği konusunda net düzenlemelere ve gereksinimlere sahip olmak daha da gereklidir. Posta, birçok saldırı portalından sadece biridir.Tüm bilgi alışverişleri için portallar ve tüm açık hizmetlerin açık yüzeyleri, uzun gözetleme ve bekleme sürecinde APT saldırganları için ilk vuruş fırsatı olabilir.

Kaynak: Bilgisayar Teknolojisi Enstitüsü, Çin Bilimler Akademisi

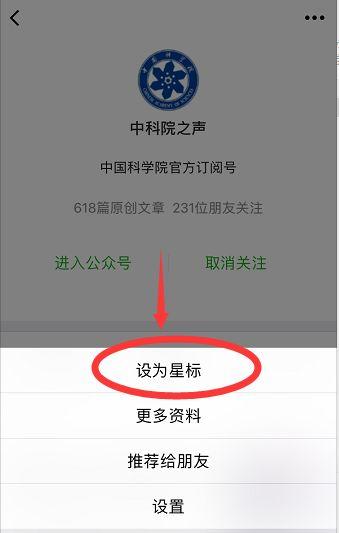

İpuçları: Yakın zamanda WeChat resmi hesap bilgi akışı revize edildi. Her kullanıcı, büyük kartlar şeklinde görüntülenecek olan sık okuma abonelik numaralarını ayarlayabilir. Bu nedenle, "Çin Bilimler Akademisinin Sesi" makalesini kaçırmak istemiyorsanız, şunları yapmalısınız: "Çin Bilimler Akademisinin Sesi" genel hesabına girin sağ üst köşedeki menüyü tıklayın "Yıldız Olarak Ayarla" yı seçin

-

- Beşinci kişilik: Joseph'in kimliği açığa çıkar! Fotoğrafçı sadece bir yan iş, evlilik beyanı her şeyi ortaya koyuyor

-

- İlkokul ve ortaokul öğrencileri ders kitaplarında beşinci kişilik figürünü çiziyor, okul müdürü eğleniyor ama veliler kızgın!