Yeni DDoS saldırı trendi: Devasa mobil cihazlar yeni nesil piliçlere dönüşüyor

Son zamanlarda Alibaba Bulut güvenlik ekibi düzinelerce büyük ölçekli uygulama katmanı kaynak tükenmesi DDoS saldırısı (uygulama katmanı CC saldırıları) gözlemledi. Bu tür saldırıların bazı ortak özellikleri var.Alibaba Bulut güvenlik ekibi bunları takip etti ve analiz etti.

Kaynağın birkaç izini sürdükten sonra, bu saldırıların çok sayıda kullanıcının cep telefonlarına normal uygulama kılığına girmiş bazı kötü amaçlı uygulamaları yüklemesinden kaynaklandığı ve saldırı komutlarını dinamik olarak aldıktan sonra hedef web sitesine saldırdığı tespit edildi. İzleme verilerine göre, son iki ayda 500.000'den fazla mobil cihaz hacker saldırı aracı olarak kullanıldı ve PC broylerler için tek bir saldırı kaynağı ölçeğine ulaştı. Normal uygulamalar gibi görünen kötü amaçlı uygulamaların çok sayıda mobil cihazı yeni nesil piliçlere dönüştürdüğünü ve siyah ve gri ürünlerin saldırı yöntemlerinde daha da artış eğiliminde olduğunu görmek zor değil.

Devasa mobil piliçler altında DDoS saldırılarının yeni özellikleri nelerdir?

İzlenen veriler sayesinde, bu tür saldırının aşağıdaki özelliklere sahip olduğu bulunmuştur:

-Mobil terminal ekipman sistemi eşit olarak dağıtılır: iOS sistemi yaklaşık% 40 ve Android sistemi% 60;

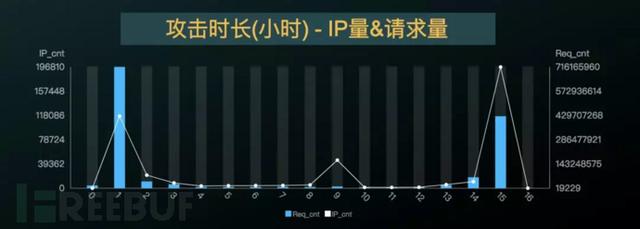

Saldırının ölçeği ve piliç sayısı çok büyük ve kaynak IP sabit değil: Tek bir saldırının tepe değeri, 500.000'den fazla broiler kaynak IP'sinden gelen bir milyon QPS'ye (saniye başına istek) ulaşır ve birden çok saldırı olayı arasındaki kaynak IP'lerinin örtüşmesi çok düşüktür;

-Saldırı kaynağı IP'si son derece dağınık: Saldırı kaynaklı IP'ler 160'tan fazla ülkeye ve yaklaşık 40 operatöre dağılmıştır.Sadece Çin'de saldırı kaynaklarına sahip 300'den fazla şehir vardır ve bunların çoğu gelişmiş ağlara sahip doğu ve kıyı illerinde bulunmaktadır;

Saldırı kaynağı IP'si çoğunlukla baz istasyonu IP'sidir: Saldırı kaynağı IP'sinin yaklaşık yarısı, mobil ağ üzerindeki büyük baz istasyonlarının çıkışıdır; bu, aynı kaynak IP'nin saldırı trafiğini ve büyük miktarda normal kullanıcı trafiğini aynı anda taşıdığı anlamına gelir;

- Düzensiz saldırı planlaması: Cep telefonu bağlantılarının ağ değişiklikleri ve APP'lerin başlaması ve çıkması nedeniyle, yeni saldırı kaynağı IP'lerinin sürekli eklendiğini gözlemledik.Saldırı kaynaklarının yarısından fazlası saldırı başlangıcında ve her saldırı kaynağı IP saldırısının süresinde saldırı başlatmadı Ancak, tek bir saldırı kaynağından IP taleplerinin sıklığı yüksek değildir.

PC broyler çağında, hız sınırları ve kara listeler bir zamanlar "kanamayı durdur" savunmasıydı. Bununla birlikte, normal uygulamalar gibi gizlenmiş kötü amaçlı uygulamalar şeklinde başlatılan saldırıların sayısı oldukça fazladır çünkü mobil cihazlar PC cihazlarından çok daha aktiftir. Tek bir broyler cihazının istek sıklığı çok düşük olsa bile, toplanan toplam istek hacmi hedef web sitesini boğmak için yeterlidir.Bu nedenle, bir saldırgan hız sınırlayıcı bir savunma stratejisini tetiklemeden bir saldırıyı kolayca gerçekleştirebilir.

Daha da korkutucu olan şey, saldırı kaynakları çoğunlukla büyük ihraç IP'leri olduğundan, geleneksel savunma yöntemleri saldıran IP'leri basit ve kaba bir şekilde engellediğinden ve bu IP'lerin arkasındaki çok sayıda normal kullanıcının erişemeyeceğidir. Aynı zamanda, saldırı sırasında yeni piliçler eklenmeye devam edecek ve bu durumda kara liste yönteminin saldırıyı engellemede mutlaka etkili olması gerekmez. Bir zamanlar güçlü olan hendek, yeni saldırı durumunda tatsız hale geldi.

Bilgisayar korsanları saldırmak için kötü amaçlı uygulamaları nasıl kullanır?

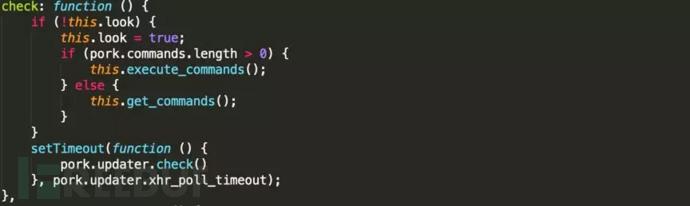

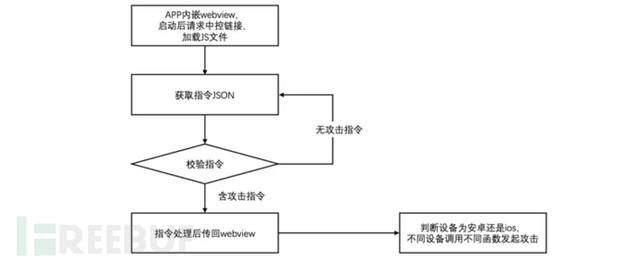

1. Siyah gri ürün, APP'ye bir WebView katıştırmıştır ve başlangıçtan sonra merkezi kontrol bağlantısını isteyecektir Bağlantının işaret ettiği sayfa gömülüdür ve üç JS dosyasıyla yüklenir ve JS dinamik olarak JSON komutunu ajax asenkron isteği ile alır;

2. Saldırı olmayan zaman diliminde elde edilen JSON komutunun içeriği "{" mesaj ":" veri yok "," kod ": 404}" dir. Saldırı komutu dahil edilmediğinden, JS yüklendikten sonra sürekli bir döngüye girecek ve düzenli olarak okunacaktır. JSON komutu;

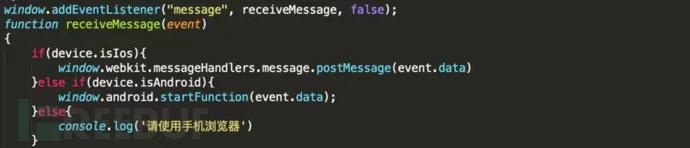

3. Saldırgan saldırı JSON komutunu verdiğinde, JS döngüden çıkar ve işlendikten ve ayrıştırıldıktan sonra mesajı WebView'a geri gönderir. JSON komutu, hedef URL'yi, istek yöntemini, başlığı ve gönderilmesi gereken diğer saldırı paketi içeriğini belirtir ve saldırının karmaşıklığını ve esnekliğini artırmak için saldırı sıklığını, mevcut cihazın saldırı koşullarını, saldırı bitiş süresini ve diğer zamanlama parametrelerini belirtir;

4. WebView, UserAgent aracılığıyla cihaz bilgilerini alır, bunun bir iOS veya Android sistemi olup olmadığını belirler ve farklı cihazlar, Java kodunun kötü amaçlı uygulamada yüklenmesini tetiklemek için farklı işlevler çağırarak, cihazın talimata göre bir saldırı başlatmasına izin verir.

Yukarıdaki yöntemlerle, bu APP'yi kuran tüm kullanıcılar siyah ve gri üretim çeteleri tarafından kullanıldı.Piliçlere bir saldırı olarak, belirlenen hedef işletmeye çok sayıda DDoS saldırısı başlattılar!

Aynı zamanda, bu gri bir endüstriyi de ortaya çıkarır.Bu tür uygulamaların sahipleri, kullanıcıları yüklemeye ve kullanmaya teşvik etmek için çeşitli kanallarda uygulamalar ve indüktif reklamlar yayınlar. Bundan sonra, kullanıcılar tarafından uygulamaların kullanılmasıyla kar elde ederken, hepsi uygulamaları yükler. Kullanıcı ekipmanı saldıran bir piliç olarak kullanılır ve siyah ve gri ürünlere DDoS saldırıları gerçekleştirmek ve ikincil karlar elde etmek için sağlanır.

Daha tehlikeli olan ise saldırı süreci açısından saldırganın bu mobil cihazları ne şekilde, kime ve ne yapacağını yapmak istemesidir, hepsi dinamik olarak JSON komutları ile verilebilir.Siyah ve gri üretim kapasitesinin, istediklerini yapmak için kullanıcı ekipmanlarını kullandığı söylenebilir.

Saldırıları başlatmak için mobil cihazları kötü niyetle manipüle etmenin yanı sıra, kara-kül ürünleri aynı zamanda APP'lere kötü amaçlı kodlar yerleştirebilir, özel olarak indirilebilir metin mesajları gönderebilir ve operatörlerin SMS ödeme kanalı aracılığıyla kullanıcı ücretlerini çalabilir; kullanıcı adres defterleri elde edebilir, Coğrafi konum, kimlik kartı, banka kartı vb. Hassas bilgiler kullanıcıların reklamlar, telekomünikasyon dolandırıcılığı vb. Nedenlerle taciz edilmesine ve hatta siyah ve gri ürünler tarafından çalınarak daha büyük kayıplara neden olabilir.

Ortaya çıkan bu DDoS saldırı tehdidi ile nasıl başa çıkılır?

PC broyler çağında, şirketlerin broyler DDoS saldırılarına karşı savunması nispeten basit ve kaba:

1. Algılama birimi: istek sıklığı

2. Yürütme eylemi: hız sınırı ve kara liste

3. Savunma mantığı: istek sıklığı çok yüksek olduğunda, kaynak hızı sınırlamasını başlatın veya kaynak IP'yi engelleyin

Etkili savunma mümkün olmadığında, paket yakalama analizinde manuel müdahale gerekir ve koruma kuralları saldırının belirli koşullarına göre yapılandırılır, ancak bu yanıt yöntemi nispeten yavaştır ve iş genellikle ciddi şekilde zarar görür.

Çok sayıda mobil cihaz yeni bir saldırı kaynağı haline geldiğinde, siyah ve gri ürünler yukarıdaki savunma mantığını kolayca atlayabilir. İşletmeler artık "hız sınırı + kara listenin düşmanı tek hareketle kontrol edebileceği" yanılsamasına sahip olmamalı, ancak daha derinlemesine ve akıllı koruma yöntemlerini benimsemelidir:

Saldırı trafiği tanımlamasının boyutlarını zenginleştirin ve her isteği gerçek zamanlı olarak çok boyutlu algılama birimlerine ayrıştırın; Koruma stratejisinin yürütülmesinin çok boyutlu tanımlamaya uyması gerekir ve her boyutu organik hale getirmek için ince, esnek ve zengin erişim kontrol birimlerine sahip olması gerekir. Birleştirme, saldırı trafiğini katman katman filtreleme; makine zekası, manuel araştırmanın yerini alarak yanıt hızını artırır ve iş kesinti süresini azaltır.

Siyah ve gri endüstrisi yalnızca saldırı kaynağını yükseltmiş olsa da, işletmelerin bu değişikliğe yanıt olarak yapması gereken güvenlik savunma işi çok büyük ve hazırlanmak için mümkün olan en kısa sürede harekete geçmeleri gerekiyor. Alibaba Bulut güvenlik ekibi, bireysel kullanıcılar için ekipman güvenliğini ve veri gizliliğini sağlamak için denetlenmemiş uygulamaları gayri resmi kanallardan yüklememenizi tavsiye eder, böylece cep telefonlarınız siyah ve gri araçlar haline gelir ve gereksiz sorunlara neden olur. ; Uygulamayı yüklerken, lütfen istenen izinleri dikkatlice onaylayın. Uygulamanın, "Kişilere Erişim", "SMS Gönder" gibi işlevle tutarsız yüksek riskli izinler istediğini fark ederseniz sorunlar olabilir, lütfen dikkatli bir şekilde kurun.

* Yazar: Ali bulut güvenliği, FreeBuf.COM'dan yeniden basılmıştır

-

- Heilongjiang'da lösemiden muzdarip bir kız ve babası bir yıldan fazla bir süredir gelmedi Üvey baba, kendisini tedavi etmek için borç para almak için evini ve arazisini sattı.

-

- 8 ilde üniversiteye giriş sınavı reform planları yayınlandı, adayların fizik tarihlerinden birini seçmesi gerekiyor

-

- Shen Teng yan işlere girişmeye başladı ve restoran, sayısız insanı katılmaya çekmek için açıldı ve müşteriler dolduğunda sakin değildi.

-

- Tian Liang'ın eşi Ye Yiqian'ın yakın zamanda çekilmiş bir fotoğrafı Netizen: İlk çıkışını bir şarkıcı olarak hatırlıyor musunuz?

-

- Çatışma Raporu | Guizhou, Heilongjiang FC'de çift Zhongwei Jiangong tersine döndü, sezonun ilk galibiyetini kazandı

-

- Net maruz kalma: Nicholas Tse ve Faye Wong uzun süre birlikte mi yaşıyor? Açık sözler şefkat gösterir mi? Netizenler: Reşit olmayın