Enerji Saldırısına Dayalı FPGA Klonlama Teknolojisi Araştırması

Xu Jijun, Yan Yingjian

(Halk Kurtuluş Ordusu Bilgi Mühendisliği Üniversitesi, Zhengzhou 450000, Henan)

FPGA klonlama teknolojisi üzerine yapılan araştırmalar, anahtar sorunun şifreleme anahtarına yapılan saldırıda yattığına işaret etti ve Xilinx'in 7 serisi FPGA'sını sütun olarak kullanarak, şifresini çözmek için AES-256 CBC modunu kullanma koşulu altında saldırı noktası işlevi seçim yöntemini tartıştı. Güç tüketimi modeli bir diferansiyel enerji saldırısı gerçekleştirdi ve 256 bit anahtarı başarıyla kurtardı. Aynı zamanda, anahtarın doğruluğunu doğrulamak için doğrudan anahtara ikame edilememesi sorunu göz önüne alındığında, DPA saldırısının korelasyon katsayısının polaritesine dayalı bir doğrulama yöntemi, FPGA'nın anahtar hatasından kaynaklanan yanlış yapılandırmasını önlemek için tasarlanmıştır.Deney, bu yöntemin korelasyon katsayısını etkili bir şekilde ortadan kaldırabileceğini göstermektedir. "Yanlış tepe" fenomeni.

FPGA klonlama; enerji saldırısı; AES-256 CBC; korelasyon katsayısı; sonuç doğrulama

Çin Kütüphanesi Sınıflandırma Numarası: TP309.7

Belge tanımlama kodu: Bir

DOI: 10.16157 / j.issn.0258-7998.2017.04.012

Çince alıntı biçimi: Xu Jijun, Yan Yingjian. Enerji saldırısına dayalı FPGA klonlama teknolojisi üzerine araştırma.Elektronik Teknoloji Uygulaması, 2017, 43 (4): 47-50.

İngilizce alıntı biçimi: Xu Jijun, Yan Yingjian. Güç saldırısına dayalı FPGA klonlama teknolojisi. Application of Electronic Technique, 2017, 43 (4): 47-50.

0 Önsöz

Programlanabilir teknolojinin sürekli gelişimi ile FPGA, çeşitli ticari sistemlerin önemli bir parçası haline geldi. Ancak, konfigürasyon dosyasının (bit akışı) FPGA dışında depolanması gerektiğinden, harici bellek çalınarak, saldırgan üretimde doğrudan korsanlık yapabilir ve ayrıca FPGA Tersine Mühendislik (FPGA Tersine Mühendislik) aracılığıyla donanım tasarımını elde edebilir veya ürünü gerçekleştirmek için donanım Truva atına katılabilir. Sahtecilik ve imha, kullanıcıların fikri mülkiyet haklarını ciddi şekilde tehdit eder.

Xilinx şirketi, bu boşluğun üstesinden gelmek için ISE, Vivado ve diğer tasarım yazılımlarına AES-256 CBC şifreleme yapılandırma yöntemini ve donanım tasarımının klonlanmasını ve sahtesini önlemek için FPGA içine entegre şifre çözme modülünü ekledi. Ancak bu yöntem tamamen güvenilir değildir. 2011 yılında, Moradi ve arkadaşları, Endüstride büyük ilgi gören Virtex-II Pro serisi FPGA şifreli bit akışında kullanılan 3DES algoritma anahtarını kurtarmak için Diferansiyel Güç Saldırısı'nı (DPA) kullandı. O zamandan beri, AES-256 algoritması kullanılarak şifrelenen Xilinx 4 serisi ve 5, 6, 7 serisi FPGA'lar, sırasıyla 2012 ve 2016'da DPA saldırıları ve Diferansiyel Elektromanyetik Saldırı (DEMA) tarafından tehlikeye atıldı.

Bu makale, Xilinx 7 serisi FPGA'lara enerji saldırıları uygular ve saldırı verimliliğini iki açıdan iyileştirir: saldırı ve inceleme. İlk olarak, Xilinx FPGA şifre çözme uygulamasına göre, saldırı noktası fonksiyonunu seçme yöntemi tartışılmıştır AES-256 algoritma anahtarı DPA saldırısı kullanılarak başarıyla kurtarılır ve korelasyon katsayısının polaritesine göre yeni bir doğrulama yöntemi tasarlanır.

1 FPGA klonlama teknolojisi

FPGA tabanlı ticari ürünler, harici geçici olmayan bellek aracılığıyla yeniden yapılandırılmalıdır. FPGA klonlama, bit akışı yapılandırma dosyalarını yasa dışı yollarla elde etme ve dahili tasarım XDL / NCD ağ listesini çalmak için FPGA ters mühendislik araçlarıyla (BIL, FpgaTools gibi) işbirliği yapma yöntemidir. Spesifik süreç Şekil 1'de gösterilmektedir.

Şifrelenmiş bit akışının yapısı Şekil 2'de gösterilmektedir. HMAC algoritması, SHA256 kimlik doğrulama kodunu oluşturmak için kullanılır ve AES-256 algoritması, CBC modunda SHA256, HMAC anahtarı kHMAC ve konfigürasyon bilgilerini şifrelemek için kullanılır; ilk vektör IV, bit akışına düz metin olarak yazılır. Bu nedenle, şifreli metin depolandığında, FPGA klonlamasının anahtarı, AES anahtarı kAES'in edinilmesidir.

KAES, FPGA dahili eFUSE'de depolandığından, bir kez yazılır ve harici olarak okunamaz, ancak düz metin bilgileri doğrudan FPGA yapılandırması için kullanılır ve elde edilemez. KAES'in edinimi, Yalnızca Şifreli Metin Saldırısına (COA) dönüşmüştür. . CBC modu, COA saldırılarına karşı güçlü bir yeteneğe sahip olduğundan, geleneksel kriptanaliz yöntemlerini kırmak zordur.Şu anda, Şekil 1'de gösterildiği gibi, yan kanal saldırılarının tanıtımı ideal bir yöntem haline gelir.

2 Enerji saldırı yöntemi tasarımı

2.1 Enerji Saldırısı Prensibi

2.1.1 Saldırı süreci

Enerji saldırısı en popüler yan kanal saldırı yöntemidir.Saldırganın saldırıya uğrayan cihaz hakkında ayrıntılı bilgi sahibi olmasına gerek yoktur.Güç tüketiminin veri korelasyonuna göre, şifreleme veya şifre çözme sırasında enerji izleme kullanılarak anahtar kurtarılabilir.Enerji saldırısı süreci Şekil 3'te gösterilmiştir. Gösterildiği gibi, spesifik süreç aşağıdaki gibidir:

(1) Saldırı noktasını seçin

(4) Varsayılan güç tüketimi değerini hesaplayın

(6) Sonuç denetimi

Genel olarak, saldırı tarafından elde edilen anahtar doğrudan değiştirilir ve yeni paket verileri, saldırı sonucunun doğruluğunu onaylamak için şifreleme veya şifre çözme için kullanılır.

2.1.2 Ortak güç tüketimi modelleri ve istatistiksel yöntemler

Donanımla uygulanan kriptografik cihazlar için, DPA saldırıları genellikle yazmaç çevirme güç tüketiminin veri korelasyonuna saldırır.Farklı istatistiksel yöntemlere göre, esas olarak korelasyon katsayılarına dayalı CPA saldırıları ve ortalama farka dayalı DPA saldırıları olarak ayrılır.

(1) Korelasyon katsayısına dayalı CPA saldırısı

Bunlar arasında, rij, enerji izi üzerindeki j-inci nokta için i-inci tahmin anahtarı kullanılarak elde edilen ortalama farkı (bundan böyle toplu olarak korelasyon katsayısı olarak anılacaktır) temsil eder.

2.2 Saldırı noktası seçimi

2.2.1 CPA saldırısı

Xilinx FPGA'daki AES-256 şifre çözme modülünün dahili yapısı Şekil 4'te gösterilmektedir. Her şifre çözme turunun ara değeri kayıtta kaydedilir ve yeni bir paket şifre çözme veya sonraki işlem turu veri seçici tarafından kontrol edilir.

Daha sonra i'inci şifre çözme işleminde, her işlem turunun sonucu formül (2) olarak ifade edilebilir:

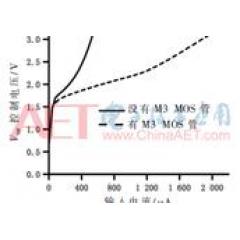

2.2.2 DPA saldırısı

DPA saldırısını düşünün ve tek bitlik bir model benimseyin. 'yi etkileyen anahtar uzunluğunu azaltmak için, order aşağıdaki gibi bölünür ve basitleştirilir:

Daha sonra saldırıya uğrayan FPGA sabitlendiğinde, K13 ve K14'ün ikisi de sabit değerlerdir ve 1 de sabit bir değerdir. Tek bitlik güç tüketimi modeli saldırı için kullanıldığında, R kaydındaki bir bitin çevrilmesini değerlendirmek için yerine 2 kullanılabilir. Spesifik analiz Tablo 1'de gösterilmektedir.

Tablo 1'den görülebileceği gibi, bir DPA saldırısı uygulamak için tek bitlik bir model kullanıldığında, iki grup güç tüketimi tam olarak aynıdır, yalnızca polaritenin zıt olduğu, bu da saldırının amacına ulaşabilir, yani saldırı noktası işlevi:

3 Deneysel doğrulama ve analiz

3.1 DPA saldırı sonuçları

3.2 Saldırı sonucu doğrulama

DPA saldırıları, saldırı sonuçlarının doğruluğunu doğrulamak için genellikle doğrudan anahtar şifreleme / şifre çözme yerini kullanır. Ancak, bu doğrulama yöntemi FPGA klonlamasında geçerli değildir, çünkü yanlış anahtarın şifresini çözerek elde edilen bit akışı FPGA'nın arızalanmasına ve hatta yok olmasına neden olabilir. Bu sorunun üstesinden gelmek için, bu makale DPA saldırı korelasyon katsayısının polaritesine dayalı bir test yöntemi tasarlamaktadır.

4. Sonuç

Bu makale, şifreli yapılandırmanın FPGA klonlama teknolojisini inceler, enerji saldırısını sunar, AES-256 CBC modu için karşılık gelen DPA saldırı yöntemini tasarlar; aynı zamanda, FPGA'nın doğrulama için doğrudan ikame edilemediği özel durum için DPA tabanlı bir saldırı tasarlar Korelasyon katsayısı polaritesi test yöntemi, DPA saldırı sonucu testi için yeni bir fikir sağlar.

Referanslar

BENZ F, SEFFRIN A, HUSS S A. Bil: Bit akışı tersine mühendislik için bir araç zinciri // Alan Programlanabilir Mantık ve Uygulama 2012, 22. Uluslararası Konferans, 2012: 735-738.

Betajet.Icestorm: kafes iCE40 bitstream'i tersine mühendislik. Http://www.eetimes.com/author.asp? Section_id = 36doc_id = 1327061, 2015.

SWIERCZYNSKI P, FYRBIAK M, KOPPE P, ve diğerleri.Kriptografik ilkellerin tespit edilmesi ve zayıflatılması yoluyla FPGA truva atları. Entegre Devreler ve Sistemlerin Bilgisayar Destekli Tasarımında IEEE İşlemleri, 2015, 34 (8): 1-1.

CHAKRABORTY R S, SAHA I, PALCHAUDHURI A, ve diğerleri.FpGA konfigürasyon bit akışının doğrudan modifikasyonu ile donanım trojan ekleme IEEE Design and Test, 2013, 30 (2): 45-54.

Xilinx, Inc. 7 serisi FPGA bit akışını güvence altına almak için şifreleme kullanıyor. Https://www.xilinx.com/support/documentation/application_notes/xapp1239-fpga-bitstream-encryption.pdf, 2015.

MORADI A, BARENGHI A, KASPER T, vd. Güç analizi saldırılarına karşı FPGA bit akımı şifrelemesinin güvenlik açığı hakkında: xilinx Virtex-II FPGA'lardan anahtarların çıkarılması // Bilgisayar ve İletişim Güvenliği ACM Konferansı.ACM, 2011: 111-124.

MORADI A, KASPER M, PAAR C.Kara kutu yan kanal saldırıları, karşı önlemlerin önemini vurgulamaktadır: xilinx virtex-4 ve virtex-5 bit akışı şifreleme mekanizmasının bir analizi // Kriptolojide Konular Konferansı.Springer-Verlag, 2012 : 1-18.

MORADI A, SCHNEIDER T. 5, 6 ve 7 serilerinin Xilinx bit akışı şifrelemesine yönelik geliştirilmiş yan kanal analiz saldırıları // Yapıcı Yan Kanal Analizi ve Güvenli Tasarım.2016.

Xiangfu.Fpgatools.https: //github.com/Wolfgang-Spraul/fpgatools, 2015.

Mangod. Enerji Analizi Saldırısı. Pekin: Science Press, 2010.

Guo Shize Kripto Baypas Analizinin İlkeleri ve Yöntemleri Beijing: Science Press, 2014.

-

- "Derinlemesine Haberler" Beihang Üniversitesi ve Mikroelektronik Enstitüsü, yeni nesil bellek yongası cihazlarını başarıyla üretti

-

- Zhejiang'ın "500.000 çocuk arayan saçmalık" hakkındaki gerçek burada! Çocuğun annesi kasıtlı olarak test kocası için plan yaptı