CFMMQ: Paylaşılan bellek çok kuyruklu işbirliğine dayalı adli tıp yöntemi

Wang Wenqi1,2, Liu Anzhan1, Guo Jifeng1

(1. Zhongyuan Institute of Technology, Zhengzhou 450007, Henan; 2. Zhengzhou Key Laboratory of Network Security Assessment, Zhengzhou 450007, Henan)

Ağ adli bilişim sisteminin, etkili bir şekilde kanıt elde etmek için birden çok güvenlik adli tıp sistemi ile işbirliği yapmasını sağlamak için, paylaşılan bellek ve birden çok kuyruğa sahip işbirliğine dayalı bir adli tıp yöntemi önerilmiştir. Bu yöntem, bir sinyal mekanizmasının yardımıyla paylaşılan bir bellek iletişim yöntemini kullanır, birden çok kuyruğa dayalı bir veri alışverişi algoritması tasarlar, ağ işbirliğine dayalı adli tıp büyük veri hacimli iletişim sorununu çözer ve İzinsiz Giriş Tespit Mesajı Formatı Protokolüne (IDMEF) dayalı işbirliğine dayalı bir adli ağ raporu tasarlar. Metin anlaşması. Bir adli tıp sistemi uygulayarak, protokol tasarımının geçerliliği doğrulanır.

Ağ adli tıp, güvenlik saldırılarının veya diğer sorun olaylarının kaynağını keşfetmek için ağ olaylarını yakalar, kaydeder ve analiz eder. Siber suçu ispatlayabilecek etkili kanıtlar elde etmek için siber suçun çeşitli güvenlik savunma sistemlerinde bıraktığı çeşitli bilgilerin toplanması ve analiz edilmesi gerekir ve bu bilgiler birden çok kaynaktan gelir ve birçok biçime sahiptir. Bu nedenle, siber suçlara ilişkin etkili kanıtları daha doğru bir şekilde toplamak ve suçluları izlemek için çoklu savunma sistemleri arasındaki iletişimi ve koordineli kontrolü etkin bir şekilde koordine edebilecek bir yönteme ihtiyaç vardır. Şu anda, ağ adli tıp üzerine pek çok araştırma sonucu vardır.Örneğin, BHONDELE A adli analiz için ağ veri paketleri için bir ağ adli tıp çerçevesi önermiştir. JOY D ve diğerleri, temel ağ verilerini toplamak için sağlam ve esnek bir protokol formatı tasarlamak amacıyla, kullanıcı odaklı bir adli analiz programı önerdiler. Zhang Dian ve arkadaşları, ağ adli tıp çok kaynaklı adli tıpın işbirliğine dayalı korelasyon teknolojisi üzerinde araştırma yaptı. Zhang Youdong ve diğerleri, kanıtların korelasyon analizi teknolojisi üzerindeki araştırmalara odaklandı. İlgili belgeler, ağ adli tıpta ağ konuşmalarının bütünlüğünün nasıl korunacağına dair araştırmalar yürütmüştür. Geçmiş araştırma sonuçları boyunca, işbirliğine dayalı korelasyon analizi teknolojisi üzerine nispeten daha fazla araştırma varken, ağ sistemleri arasında verimli işbirliğine dayalı adli tıpa nasıl ulaşılacağına dair çok az araştırma vardır.Örneğin, son yıllarda STONEY ve diğerleri, belirli kanıtları toplayabilen ve işaret eden ortak bir kontrol yöntemi önerdi. İşbirlikçi adli tıpta işbirliği merkezinin önemi.

Gerçek ağ adli bilişim sürecinde, her bir ağ savunma sisteminin farklı odak noktasından dolayı, ağ sisteminin benimsediği iletişim yöntemi ve iletişim protokolü de farklıdır.Bir yandan veri miktarı büyük olduğunda farklı iletişim yöntemleri tıkanıklığa neden olabilirken diğer yandan da Birleştirilmiş bir protokol formatı, sistemler arasındaki iletişimin anlamını anlamayı zorlaştırır. Yukarıdaki analize dayalı olarak, ağ adli bilişim sisteminin etkili bir şekilde kanıt elde etmek için çoklu güvenlik adli tıp sistemleriyle işbirliği yapmasını sağlamak için, bu makale aracıya dayalı işbirliğine dayalı bir adli tıp yöntemi tasarlar ve uygular.

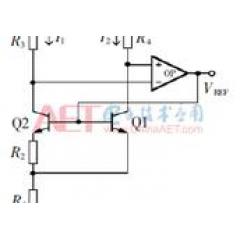

Paylaşılan Bellek çoklu Kuyruğuna (CFMMQ) dayalı Koordineli Adli Yöntemin temel yapısı Şekil 1'de gösterilmektedir. Esas olarak bir Adli Tıp Merkezi (FC) ve her ana bilgisayarda çalışan benzersiz bir sistem içerir. Ajan (Aracı) ve bu çerçeve altında çalışan çeşitli güvenlik adli bilişim sistemleri (örneğin: IDS Sensörü, Felaket Kurtarma, IDS Merkezi, Adli Ağ, Güvenlik Duvarı, Güvenlik Denetimi, vb.). Bunlar arasında: her ana bilgisayarda bir ve yalnızca bir aracı vardır ve her aracı birbiriyle iletişim kurabilir; FC, her bir adli güvenlik sisteminin durumunu yerel bir aracı aracılığıyla gerçek zamanlı olarak izler, adli güvenlik sisteminin işbirliği için gerekli bilgileri sağlar ve her ana bilgisayar arasında bakım yapma becerisine sahiptir. Mesaj değişim protokolü, dosyanın tutarlılığı gibi işlevleri tanımlar.

Şekil 1 Ağ işbirliğine dayalı kontrol sistemi

Aracı esas olarak izleme ve iletişim işlevlerini yerine getirir.İzleme işlevi esas olarak yerel güvenlik adli tıp sistemi içindir ve iletişim işlevi esas olarak diğer aracılar içindir. Aracılar noktadan noktaya iletişimi kullanır, karşılıklı istemci / sunucu modelinde bir iletişim ağı oluşturur ve birleşik bir işbirliğine dayalı kontrol güvenlik stratejisi benimsemeye yardımcı olan veri alışverişi için birleşik bir protokol kullanır.

Her bir güvenlik adli tıp sistemi, kanıt elde etmek için yalnızca yerel aracı aracılığıyla diğer sistemlerle iletişim kurabilir ve işbirliği yapabilir. Diğer bir deyişle, güvenlik adli tıp sistemi ana bilgisayardaki diğer güvenlik adli tıp sistemleriyle iletişim kurduğunda, Aracı veri alışverişi yapmak için kullanılmalıdır ve güvenlik adli tıp sistemi ile diğer ana bilgisayarların işbirliğine dayalı adli tıp güvenlik adli sistemi arasındaki iletişim de Ajan üzerinden geçer. Bu nedenle, yerel güvenlik adli bilişim sistemi ve Aracı, ana bilgisayar içi süreçler arası iletişim stratejisini benimser ve Aracı, ana bilgisayar arası ağ iletişim stratejisini benimser. Adli güvenlik sisteminin karmaşıklığından dolayı, adli sistemin veri alışverişi anlık olarak büyük miktarda veri nedeniyle darboğaza neden olabilir.Bu nedenle, CFMMQ çerçevesi algoritma tasarımında özel hususlar gerçekleştirmiştir.

2 Veri iletişim tasarımı

2.1 Veri yapısı

Çerçeve tasarımından, Aracı ile yerel güvenlik adli tıp sistemi arasındaki iletişimin, ana bilgisayardaki işlemler arasındaki iletişim olduğu ve bir Aracı'nın birden çok yerel güvenlik adli tıp sistemiyle veri alışverişi yapabileceği görülebilir. Teknik olarak, ana bilgisayar içindeki işlemler arasındaki iletişim, anonim kanalları, iyi bilinen kanalları, mesaj kuyruklarını, soket iletişimini, paylaşılan belleği vb. Seçebilir. Burada, özellikle büyük veri iletişimi için en yüksek iletişim verimliliğine sahip paylaşılan bellek iletişim yöntemi seçilir. önemli. Ek olarak, paylaşılan bellek yönteminin saldırganlar tarafından keşfedilmesi ve kullanılması diğer iletişim yöntemlerine göre daha az olasıdır. Paylaşılan bellek iletişimi temelinde, çok kuyruklu önbelleğe dayalı bir adli tıp yöntemi tasarlanmıştır.

Kapsamlı bir şekilde düşünüldüğünde, paylaşılan bellek tasarımında toplam 1002 KB alan uygulanmaktadır Alan iki bölüme ayrılmıştır: veri alanı ve yönetim alanı. Sistemler arası veri iletişimi için veri alanının boyutu 1000 KB'dir. Yönetim alanının boyutu 2 KB, ilgili yönetim bilgilerini kaydetmek için kullanılır. Paylaşımlı bellekte temel bilgi bloğu, serbest bilgi bloğu, aracı bilgi bloğu ve güvenlik adli sistem bilgi bloğu olmak üzere 4 bilgi yapısı bulunmaktadır.

Veri alanı: Veri alanı, her biri 1 KB olan birkaç temel bilgi bloğu içerir. Yapı, Şekil 2 (a) 'da gösterilmektedir. Temel bilgi bloğu, işletim sisteminde sayfalar arası geçişi önlemek ve verimliliği azaltmak için 1 KB olacak şekilde tasarlanmıştır. . Temel bilgi bloğu, öncül işaretçi, ardıl işaretçi, mesaj başlığı, veri ve yedek baytlar olmak üzere beş bölümden oluşur.Temel bilgi bloğu, ücretsiz blok sırası, aracı veri bloğu sırası ve güvenlik adli tıp da dahil olmak üzere farklı iki yönlü sıralara yerleştirilebilir. Sistem verisi blok sırası.

Yönetim alanı: Bu bölüm esas olarak yönetim kuyruğunun bilgilerini depolamak için kullanılır. Bunlar arasında, serbest blok sırasını yönetmek için kullanılan ücretsiz blok bilgileri, Şekil 2 (b) 'de gösterildiği gibi takım işaretçisinin başını, kuyruk işaretleyicisini ve muteksi içerir. Aracı veri bloğu kuyruğunu yönetmek için kullanılan Aracı bilgileri, Şekil 2 (c) 'de gösterildiği gibi kuyruk uzunluğu, kuyruk başı işaretçisi, kuyruk kuyruk işaretçisi, muteks kilidi ve bildirim sinyalini içerir. Adli güvenlik sisteminin veri blok sırasını yönetmek için kullanılan adli güvenlik sistemi bilgileri, Şekil 2 (d) 'de gösterildiği gibi sistem tipi, kuyruk uzunluğu, takım başı işaretçisi, takım kuyruk işaretçisi, muteks kilidi ve bildirim sinyalini içerir. Üç sıra iki yönlü kuyruklardır ve kuyruktaki temel öğeler temel bilgi bloklarıdır. Muteks kilidi, kuyruk bilgilerinin tutarlılığını sağlayabilir ve bildirim sinyali, kuyrukta veri blokları olduğunda okunan verileri bildirmek için kullanılır.

Şekil 2 Bilgi yapısı

Temel bilgi bloğu 16 B mesaj başlığını ve 912 B içerik bilgisini içerir. Tablo 1, mesaj başlığının formatını göstermektedir.Sistem tipinin 8 hanesi arasında ilk 4 hane güvenlik adli sistem tipidir ve son 4 hane alt sistemi gösterir.Örneğin, IDS kontrol merkezi 00100001 ve ilk 4 hane 0010 izinsiz giriştir. Algılama sistemi (IDS), son dört basamak 0001, IDS'nin kontrol merkezi alt sistemini temsil eder.

Mesaj türleri temel olarak aşağıdaki 6 türü içerir:

(1) Kalp atışı mesajı (KALP)

Güvenlik adli sisteminin yerel Aracıya göndermesi uygundur ve aracı, ortak adli tıp merkezine periyodik olarak göndermek için yerel güvenlik adli sistem durumunu entegre eder, amaç, farklı ana bilgisayarların mevcut güvenlik adli sistem etkinliği durumunu korumaktır.

(2) Talep mesajı (SORUŞTURMA)

Temsilci tarafından güvenlik adli tıp sisteminin çeşitli bilgilerini sorgulamak için kullanılan içerik formatı Tablo 2'de gösterilmektedir. Sorgu mesajı formatı tasarımı, farklı sorgu türlerini desteklemek için bir maske de kullanabilir. Örneğin, ana bilgisayardaki tüm güvenlik adli sistemlerini sorgulamanız gerektiğinde, sistem türü 0xFF olarak ayarlanır ve ana bilgisayardaki tüm IDS alt sistemlerini sorguladığınızda, sistem türü 0x1F'dir ve IDS numarasının 1 olduğu varsayılır. Farklı ana bilgisayarlarda bulunan sistemleri sorgularken, sorgu sisteminin IP adresini ayarlayabilirsiniz.Birden fazla hedef IP adresini sorgularken, bunu yayın sorgusu elde etmek için bir ağ maskesi olarak ayarlayabilirsiniz.

(3) Yanıt mesajı (REPONSE)

Sorgunun güvenlik adli tıp sisteminin çalışma durumu bilgileri gibi yanıt verilerini içeren sorgu mesajlarının yanıtı için uygundur.

(4) İletim mesajı (TRANSFER)

Güvenlik adli tıp sistemi arasında veya güvenlik adli tıp sistemi ile adli tıp işbirlikçi kontrol merkezi arasında veri iletmek için kullanılır Spesifik format Tablo 2'de gösterilmiştir. Veri bloğunun uzunluğu aktarım bilgisini taşımak için yeterli olduğunda, bir veri bloğu yeterlidir ve veri sıra numarası bu sefer 0xFF olarak ayarlanır. Aktarılan bilgi veri bloğunun uzunluğunu aştığında, bilginin aktarım için çok sayıda veri bloğuna bölünmesi gerekir Veri sıra numarası 0'dan sırayla işaretlenir. 0xFE'ye ulaştığında, döngü işareti sona kadar tekrarlanır ve işaretlenmiş veri sıra numarası 0xFF'dir.

(5) İşbirlikçi kontrol komut mesajı (COMMAND)

Güvenlik adli sistemleri arasında koordineli kontrol fonksiyonları sağlar ve güvenlik politikalarına göre alt sistemleri de dahil olmak üzere diğer adli tıp sistemlerinin başlatma ve durdurma kontrolünü gerçekleştirir. Örneğin, IDS'nin kontrol merkezi, işbirlikçi çerçeve aracılığıyla dedektörleri başlatabilir ve durdurabilir ve adli tıp merkezi, işbirliği çerçevesi aracılığıyla farklı güvenlik adli tıp sistemlerini işbirliği içinde kontrol edebilir.

(6) Hata mesajı (ERROR)

Mesaj iletim hatası oluştuğunda bilgi istemi bilgisini döndürmek için uygundur. Hata mesajları esas olarak sistem kontrolü ve güvenlik adli tıp sistemleri arasındaki işbirliğine dayalı iletişimin hata teşhisi için kullanılır. Aynı zamanda, hata mesajları aracılığıyla farklı güvenlik adli tıp sistemlerinin durumunu da anlayabilirsiniz.

2.2 Veri iletişimi

Veri iletişimi iki yönü içerir, biri aracı ile güvenlik adli tıp sistemi arasındaki veri alışverişi, diğeri ise aracı ve ağdaki diğer ana bilgisayarlar arasındaki veri alışverişidir.

Agent başlatıldığında, başlatma çalışması gerçekleştirilir Veri alanı için, başlatma çalışması, veri alanında boş bir blok oluşturmak ve onu serbest blok kuyruğuna eklemek içindir. Yönetim alanı için, yönetim alanı bilgi yapısının oluşturulmasıdır. Temsilcinin çalışma süreci aşağıdaki gibidir:

(1) Aracı, ağdaki verileri okur

Veri paketi biçimine göre verilerin doğruluğunu kontrol etmek, Aracının diğer aracılar tarafından gönderilen ağ verilerini alması ve ardından veri paketini analiz etmesi, verileri yüklemek için boş bloğu çıkarması ve veri bloğunu ilgili güvenlik adli sistem veri bloğu kuyruğuna eklemesi için birincil görevdir. Şekil 3'teki a açıklamasına bakın See. Güvenlik adli tıp sistemi verileri kuyruktan okuduktan sonra, veri bloğu Şekil 3'te gösterildiği gibi tekrar serbest blok kuyruğuna eklenir.

(2) Aracı veri bloğu kuyruğu, veri bloğu bildirim bilgilerini alır

Ajan veri bloğu kuyruğu, veri bloğu bildirim bilgisini aldığında, veri bloğunu kuyruktan çıkarır ve veri bloğunun hedef adresini analiz eder.Veri bloğunun hedefi yerel güvenlik adli bilişim sistemi ise, veri bloğu ilgili güvenlik adli tıp sistem verilerine aktarılır. Kuyruğu engelleyin ve güvenlik adli tıp sistemine bir bildirim sinyali gönderin; veri bloğunun hedef adresi başka bir ana bilgisayar ise, veri bloğu bilgisi hedef ana bilgisayarın aracısına gönderilir.İletim başarılı olduktan sonra, veri bloğu serbest blok sırasına aktarılır; Kuyrukta veri yoksa bekleme durumuna girer ve bildirim sinyalinin aktif hale gelmesini bekler.

Güvenlik adli bilişim sistemi çalışırken, ilk olarak yerel Ajanın çalışma durumunu kontrol eder ve güvenlik adli tıp sistemi veri blok sırasını korumak için kullanılan Şekil 2 (d) 'de gösterildiği gibi paylaşılan belleğin yönetim alanında güvenlik adli sistem bilgi yapısını oluşturur.

(1) Güvenlik adli tıp sistemi veri gönderir

Güvenlik adli bilişim sisteminin veri göndermesi gerektiğinde, paylaşılan bellekteki boş blok verileri eklemek için kullanılır ve blok, Şekil 3 (3) 'te gösterildiği gibi, boş blok kuyruğundan Ajanın veri blok kuyruğuna aktarılır. Ajan sinyali aldıktan sonra kuyruktaki verileri okur, paket bilgilerini analiz eder ve ardından hedef adrese göre gönderir. Hedef adres, başka bir ana bilgisayarın güvenlik adli tıp sistemiyse, hedef ana bilgisayara karşılık gelen aracı durumu daha fazla değerlendirilecektir.Normal ise, hedef Aracıya gönderilecektir.Aksi takdirde, ilgili hata mesajı atılacak ve Şekil 3 (2) Açıklama a'da gösterildiği gibi geri gönderilecektir. Hedef adres yerel ana bilgisayar ise, Şekil 3, açıklama b ve ics açıklama b'de gösterildiği gibi, veri bloğunu güvenlik adli tıp sisteminin ilgili veri bloğu sırasına ekleyin.

Şekil 3 Ajan ve güvenlik adli tıp sistemi arasındaki veri iletişimi

(2) Güvenlik adli tıp sistemi verileri okur

Güvenlik adli tıp sistemi veri bloğu ekibi bildirim sinyalini aldığında, veri bloğunu veri bloğu kuyruğundan çıkarır, verileri okur ve veri bloğunu ücretsiz blok kuyruğuna ekler. Veri bloğu kuyruğunda veri olmadığında, kilit bekleme sinyali oluşur.

2.3 İlgili sorunlar

Kilitlenme sorunu: Algoritmada birden fazla muteks vardır ve her muteksin amacı veri blok kuyruğunun tutarlılığını sağlamaktır.Veri eklenmesi gerektiğinde, bildirim sinyali ile kilidi açılır (kuyruk boşsa), aksi takdirde kuyruk anlamına gelir Çalışma sırasında beklemek; veri okurken boşsa, aksi takdirde kilitlenir ve okunur.Yukarıdaki algoritma açıklamasından veri akışında döngüsel bir akış olmadığı, dolayısıyla kilitlenme olmayacağı görülmektedir.

Paralellik: Çerçevedeki kuyruk işlemleri paralel olarak çalışır. Ajan tarafının, ağ verilerini ve veri blok kuyruklarını aynı anda izlemek için iki iş parçacığı başlatması gerekir. Güvenlik adli bilişim sisteminin veri bloğu kuyruğunu okumak için bir iş parçacığı başlatması gerekir Veri bloğu kuyruğunun okunması ve verilerin gönderilmesi de birden çok iş parçacığı aracılığıyla paralel olarak yürütülür, bu da işbirliği çerçevesinin veri mesajlarını iletme verimliliğini etkili bir şekilde artırabilir.

Algoritma karmaşıklığı: Alan karmaşıklığı açısından, uygulanan paylaşılan belleğin boyutudur. Kullanılan gerçek bellek, önbelleğe alınmış veri bloklarının boyutu ve sayısı ile belirlenir.Her bir veri bloğunun boyutunun m ve toplam blok sayısının n olduğu varsayıldığında, algoritmanın alanı Karmaşıklık O (m × n) 'dir; zaman karmaşıklığı açısından işlemler, veri paketleri gönderirken sırayla yürütülür ve iletilen veri miktarı ile ilgilidir.Gönderilen veri miktarının q olduğu varsayıldığında, algoritmanın zaman karmaşıklığı O olur (q).

2.4 Protokol analizi

Protokol, mesajların erişilebilirliğini sağlamak için bağlantı yönelimli TCP protokolünü kullanır. İletişim verileri, güvenliğin sağlanması koşulu altında güvenlik savunma sistemini kontrol etmek için işbirliği yapar ve böylece kanıtın yasal geçerliliğini sağlar.

Protokol güvenliği açısından, iki hususun dikkate alınması gerekir: Birincisi, ana bilgisayardaki güvenlik sisteminin Ajan ile iletişim kurmak için paylaşılan hafızayı kullanması ve diğeri, ana bilgisayarın Ajan ile iletişim kurmak için ağ iletişimini kullanmasıdır.

Paylaşılan bellek adlandırma yöntemi, işlemler arasında paylaşılan bellek adresini elde etmek için güvenlik sistemi ile Aracı arasında benimsenir. Saldırgan paylaşılan belleğin adını alırsa, paylaşılan belleğin denetimini ele geçirebilir, ancak ön koşul, saldırganın ana bilgisayarı kontrol etmesi ve paylaşılan belleğe erişim sağlamasıdır.Bu nedenle, paylaşılan belleğin izinlerini artırmak için ana bilgisayarın güvenliği iyileştirilebilir. Paylaşılan belleğin güvenliğini sağlamanın yolları. Aslında, bir saldırgan ana bilgisayarı tamamen kontrol ederse, adli tıp sistemi tarafından elde edilen verilere artık güvenilmez.

Ana bilgisayarlar arasındaki ağ iletişimi için aşağıdaki stratejiler benimsenmiştir:

(1) İletişim akışı belirli bir eşiğin altında olduğunda (ağ bant genişliği ve ana bilgisayar performansının kapsamlı yargısına göre), iletilen verilerin bütünlüğünü ve gerçekliğini sağlamak için SSL protokolü iletişimi kullanılır.

(2) İletişim akışı eşiği aştığında, veri iletişiminin neden olduğu ek yükü önleyebilen yukarıda belirtilen iletişim protokolüne göre doğrudan gönderilecektir.Yüksek hızlı veri akışı durumunda, bir saldırganın iletim verilerini taklit etmek için TCP kaçırma oturum teknolojisini kullanması olası değildir. Buna karşılık, veri aktarımının güvenliği garanti edilebilir. Veri bütünlüğü, Tablo 1'de gösterildiği gibi doğrulama kodları ile garanti edilmektedir. Burada MD5, SHA ve diğer karma algoritmalar doğrulama için kullanılmamaktadır.Ana amaç kaynak tüketimini önlemek ve verimliliği artırmaktır.

3 Ağ mesajı formatı

Adli tıp merkezi, kanıt elde etmek için güvenli adli tıp sistemiyle işbirliği yaptığında, çerçeve aracılığıyla etkili bir ağ iletişimi kurması gerekir.Güvenli adli sistemler arasında kesin koordineli kontrol ve iletişimi sağlamak için, birleşik bir ağ mesaj değişim formatı tanımlanmalıdır. Burada kullanılan çok etkili açıklama dili XML biçimidir.IDWG, saldırı tespit bileşenleri için değişim protokolü IDMEF'i tanımlamak için XML kullanmıştır. IDMEF'in izinsiz giriş algılama bilgilerini açıklama fikrini birleştiren ağ mesajı biçimi, çoklu güvenliğe uygulanabilecek şekilde tanımlanmıştır. Adli sistemler arasında ağ mesajı alışverişi. Mesaj UTF-8 kodlamasını kullanır ve her aracı, mesaj tutarlılığını sağlamak için birleşik bir DTD kullanır ve sürüm numarasıyla DTD dosyasının tutarlılığını korur.

Aşağıda, bir izinsiz giriş algılama sistemi bir anahtar dosyanın silindiğini algıladığında bir mesaj açıklaması örneğidir:

< ? xml version = "1.0" encoding = "UTF-8"? >

< CFMMQ-Message version = "1.0" >

< Zaman yarat > 2015-02-0911:06:12 < /Zaman yarat >

< Kaynak Kimliği = "0x32" >

< Adres > 172.10.1.10 < /Adres >

< Sistemi > izinsiz giriş tespiti < / Sistem >

< Uyarı kimliği = "0x0501" type = "sil" >

< Dosya > / etc / passwd < /Dosya >

< /Uyarmak >

< /Kaynak >

< Hedef >

< Sistemi > Forensic_Center < / Sistem >

< /Hedef >

< / CFMMQ-Mesajı >

Bunlar arasında, mesajın kaynak sistem kimliği, saldırı tespit sisteminin türünü gösteren 0x32'dir. Mesaj, izinsiz giriş tespit sisteminin şifre dosyasının silindiğini tespit ettiğini ve adli tıp merkezinin adli tıp merkezine bildirilmesi gerektiğini ve adli tıp merkezinin olaya ilişkin kanıt elde etmek için ilgili adli güvenlik sistemi ile işbirliği yaptığını gösterir.

4 Gerçekleşme

Yukarıdaki tasarıma dayanarak, çoklu ağ güvenliği adli tıp sistemleri ile işbirliği yapan bir ağ işbirliğine dayalı kontrol sistemi gerçekleştirilmiştir. Tasarlanan birleşik mesaj ve protokol algoritmasını kullanarak, sistem, ağ saldırı olaylarının adli incelemelerini gerçekleştirmek için ağ saldırı tespit sistemi Snort ile işbirliği yapar ve Şekil 4'te gösterildiği gibi, ana bilgisayar güvenlik duvarı bilgilerinin adli incelemelerini gerçekleştirmek için güvenlik duvarı yazılımı ile işbirliği yapar.

Şekil 4 Ağ işbirliğine dayalı adli tıp sisteminin uygulanması

Adli işbirlikçi kontrol merkezindeki FC ana bilgisayarının IP adresi 192.168.0.4'tür ve aracıyı çalıştıran iki ana bilgisayarın adresleri 192.168.0.10 ve 192.168.0.8'dir. FC üzerinde adli tıp merkezi, IDE merkezi ve FireWall Skynet güvenlik duvarı vardır. Her iki proxy ana bilgisayar adli aracıya ve FireWall Skynet güvenlik duvarına sahiptir ve sırasıyla IDS Snort Sensörü veya IDE Sensörü vardır. Bazı olay listeleri görüntüleme alanında listelenmiştir.

Adli tıp merkezi, elde edilen ağ güvenlik bilgilerine dayanarak aynı anda ağ davranışlarını toplamak için birden fazla ağ güvenliği adli tıp sistemiyle işbirliği yapabilir.İhlal tespit sistemi, saldırı davranışını analiz ettiğinde, ağa izinsiz giriş tespit sistemi ve güvenlik duvarı ile ikili olarak iş birliği yapabilir, bu da eksiksiz kanıtların oluşturulmasına yardımcı olur. Tasarlanan temel iletişim algoritması, çeşitli ağ savunma sistemlerinin etkili iletişimini ve kontrolünü gerçekleştirebilir. Aynı zamanda, işbirlikçi çerçevenin anlık trafiği bir gigabit ağ ortamında 600 Mb / sn taşıyabilir ve bu, ağ işbirliğine dayalı kontrol için ağ iletişiminin ihtiyaçlarını karşılayabilir.

5. Sonuç

Bu makale, paylaşılan bir bellek çok kuyruklu işbirlikçi adli tıp yöntemi önermekte ve her bir ana bilgisayarın benzersiz bir aracıya sahip olduğu tüm çerçeveyi tasarlamaktadır ve temsilci, güvenlik adli sistemleri ile işbirliğine dayalı adli tıp merkezi arasındaki işbirliği ve iletişimden sorumludur. Yöntemler Adli tıp merkezi işbirlikçi güvenlik adli sistemi aracılığıyla kanıt elde edin. Paylaşılan bellek iletişim yöntemini kullanarak, çoklu kuyruk ve bildirim sinyali mekanizmasına dayanan yüksek hızlı veri iletişim algoritması, iletişim verimliliğini artırmak için tasarlanmıştır. XML tabanlı ağ mesaj formatı tanımlanır ve bir ağ sistemi adli tıp sistemi gerçekleştirilir. İşbirlikçi kontrol çerçevesi, güvenlik adli tıp sistemi için mesaj kapsülleme, analiz ve teslimat gibi API'ler sağlar, böylece güvenlik adli tıp sistemi, işbirlikçi kontrolün uygulama ayrıntılarını anlamak zorunda kalmadan sisteme şeffaf bir şekilde erişebilir.

Referanslar

BHONDELE A, RAWAT S, RENUKUNTLA SS B. Ağ adli analizi için ağ yönetimi çerçevesi.Gelecekte Köprü Oluşturmak için Gelişen ICT - Hindistan Bilgisayar Topluluğu 49. Yıllık Konvansiyonu CSI Cilt 2. Springer International Publishing, 2015: 397-404 .

JOY D, LI F, FURNELL S M. Bir kullanıcı odaklı ağ adli analiz cihazı: Yüksek seviyeli bir protokol analizörünün tasarımı 12. Avustralya Dijital Adli Tıp Konferansı, Batı Avustralya, 2014: 84-93.

Zhang Dian, Gao Ping, Pan Feng.Ağ İşbirlikçi Adli Tıp Sisteminin Tasarımı ve Uygulaması. Bilgi Güvenliği ve İletişim Gizliliği, 2011 (11): 89-91.

Zhang Youdong, Zeng Qingkai, Wang Jiandong.Ağ İşbirliğine Dayalı Adli Bilişim Hesaplama Araştırması Çin Bilgisayar Dergisi, 2010, 33 (3): 504-513.

Wang Wenqi, Miao Fengjun, Pan Lei, vb Ağ Adli Tıp Bütünlük Teknolojisi Araştırması, Acta Electronica Sinica, 2010, 38 (11): 2529-2534.

STONEY D A, STONEY P L. Etkili bir adli iz kanıtı yeteneğine yönelik koordineli bir yaklaşımın gösterimi ve analizi Forensic Science International, 2015, 253 (8): 14-27.

AVIRAM A, WENG SC, HU S, ve diğerleri.Etkili sistemle zorlanmış deterministik paralellik.ACM İletişim, 2012, 55 (5): 111-119.

Jeffrey Richter. Windows çekirdek programlama Wang Jianhua, çeviri Beijing: Machinery Industry Press, 2005.

FEIERTAN R, KAHN C, PORRAS P, ve diğerleri Ortak bir saldırı belirtim dili (CISL) ..

DEBAR H, TELECOM F. İzinsiz giriş tespit mesajı değişim formatı (IDMEF) ..http: //datracker.ietf.org/doc/rfc4765/.

AET üyeleri için yıl sonu avantajları!

-

- Lei Feng tarzında uslu bir çocuk olun Yenan Kızıl Ordu İlköğretim Okulu'nun "Lei Feng Sınıfı" lisans töreni yapıldı

-

- Görüntü sınıflandırma ve görüntü bölümleme ile mi oynuyorsunuz? Gelin, TensorFlow'a dayalı görüntü ek açıklamaları oluşturmaya meydan okuyun!