Detaylı! En Son DevOps Durumu Araştırma Raporunun Yorumlanması | Kuvvet Projesi

Yazar | liumiaocn

Baş Editör | Xu Weilong

Üretildi | CSDN Blogu

Mühür görüntüsü | Görsel Çin'de CSDN indirme

2019'da DORA bir DevOps araştırma raporu yayınladı. Şimdiye kadar bu DORA'nın sekizinci raporu. Önceki raporlarla karşılaştırıldığında, 2019 raporu yalnızca bir unsura odaklanıyor: güvenlik.

2018'de DORA, şirketlerin DevOps uygulamalarını daha iyi geliştirmelerine veya teşvik etmelerine yardımcı olmak için beş adımlı bir model sundu. Güvenlik ve DevOps uygulamalarını entegre ederken, genellikle birçok zorluk olduğunu fark ederler. Bu rapor, Güvenlik entegrasyonunu birçok açıdan analiz edin. Sonra, bu raporun bize neler getirebileceğine bir göz atalım.

-

Araştırmacılar

Kavramın tanıtılmasıyla, DevOps artık yalnızca kelime dağarcığı ve kavramlar düzeyinde kalmıyor, evrensel olarak kabul edildi ve tanındı. 2018'e benzer şekilde, bu raporun liderleri hala kukla ve çılgınlar.Ayrıca yeni bir üye çemberi eklendi.İlginç olan, ana yazarın hala takip eden dört kişi olması ve hatta avatarın bile değişmemiş olması. Aradaki fark, Michael Stahnke'nin Puppet'in mühendislik direktöründen circleci'nin başkan yardımcılığına geçmesidir. Ancak bunlar okuyucular için çok önemli değil.Herkesin ilgilendiği şey, çıktılarının bize getirebileceği ilham.

-

Güvenli entegrasyonun zorlukları

Güvenlik çok önemli bir kavramdır ve yeterince dikkat gösterilmesi gerekir.Bu fikir insanların kalplerinde derinden kökleşmiştir.Ancak, güvenlik uygulamalarının entegrasyonuna birçok proje dahil olduğunda, bu fikrin çok ideal olduğunu göreceklerdir.Kavramsal vurgu ve fiili küçümseme Aynı zamanda gerçek uygulamada da gösterildi.

İşlevsel özelliklerin iyileştirilmesiyle karşılaştırıldığında, güvenlik geliştirmeleri işletmeler için her zaman net ve algılanamaz. Daha çok sigorta gibidir.Sadece bir güvenlik kazası meydana geldiğinde pişman olacaksınız. Bu nedenle, özellik geliştirme genellikle ilk sırada yer alacak, ardından güvenlik artırımı yapılacaktır.Aslında, ikinci sırada yer alan "ikinci" olan hiçbir zaman yeterince dikkat çekmeyecektir. Bu bakış açısını desteklemek için bazı verileri de kullanacağız.

Bu raporda, raporda DevOps dönüşümünü uygularken güvenliğin kuruluşa nasıl entegre edileceğine ve güvenlik entegrasyonunun işletmenin çıktısı üzerindeki etkisine ilişkin bir sonuç verilmiştir.

Öz

1. DevOps'un uygulanmasının güvenlik üzerinde olumlu bir etkisi olacaktır

Genel olarak konuşursak, güvenliği DevOps uygulamalarına entegre etmesi gereken şirketler, ilk aşamadan geçen şirketlerdir.DevOps uygulamaları zaten ilk sonuçlara ulaşmıştır ve tüm kuruluş içinde kullanılması gerekir. Bu durumda, doğal olarak güvenlik içinde olmaları gerekir. Daha fazla güçlendirme yapılır.

Yorum: 2019 anket raporunda, iyi DevOps uygulamalarına sahip ekiplerin% 22 kadarı en yüksek güvenlik entegrasyon düzeyine ulaştı. DevOps'un CAMS'leri aynı zamanda güvenlik entegrasyonunda da etkilidir.Güvenilirlik, öngörülebilirlik, ölçülebilirlik ve gözlemlenebilirlik sadece güvenli bir ortam değil, daha da önemlisi tüm bunların otomasyonla birleştirilmesiyle elde edilir. Güvenlik olayı yanıt hızının verimliliği artırıldı.

İyi bir DevOps kültürü, daha katı güvenlik politikalarının uygulanmasını destekleyebilir. Paylaşım kültürüne sahip bir ekipte, ekip ortak hedefe ulaşmak için birlikte çalışmak için ortak araçlar kullanır ve güvenlik doğal olarak ortak bir sorumluluk haline gelir. Bu tür bir kültür altında, "departman duvarı" nın aşılması nispeten daha kolay olacak ve sorunlar ortaya çıktığında, doğal olarak önce çözüleceklerdir.

2. Yazılım dağıtımında güvenliğin derin entegrasyonu, ekibi daha güvenli hale getirir

Anket raporuna göre, en yüksek güvenlik düzeyine sahip katılımcıların% 82'si şirketin güvenliğinden yeterince eminken, güvenlik entegrasyonunu uygulamayan katılımcıların yalnızca% 38'i bu anketi tam olarak gösterdi. Yazılım tesliminde, derin entegre güvenlik ekibi daha güvenli hale getirir.

Yorum: Entegre güvenlik sadece basit bir "sola kayma" değildir, aynı zamanda ekipler arası işbirliğini vurgulamak, tespit ve önlemede otomasyonun rolünü geliştirmek ve departmanlar arasındaki bilgiyi kırmak gibi bir bütün olarak çözülmesi gerekir. İzole adalar, üyelerin katılmasına izin verir. Güvenliği iyileştirmek için en yaygın olarak kullanılan uygulamalar aşağıdaki gibidir:

-

takım işbirliği: Tehdit modellerinin analizine dayalı olarak, güvenlik ekibi ve geliştirme ekibi, güvenlik tehditleriyle başa çıkmak için işbirliğini güçlendirir

-

Araç entegrasyonu : Güvenlik araçlarının geliştirme hattına entegre edilmesi, geliştirme mühendislerinin bilinen güvenlik sorunlarının geliştirdikleri koda dahil edilmeyeceğine olan güvenini artırabilir.

-

Güvenlik gereksinimleri : İşlevsel ve işlevsel olmayanların kapsamlı değerlendirmesinden, güvenlikle ilgili gereksinimler ürün görev listesinde listelenmiştir.

-

Manuel inceleme : Otomatikleştirilmiş testi, sertifika ve şifrelemeyle ilgili parçalar gibi daha yüksek risk içeren kod değişikliklerine odaklanarak güvenlik uzmanlarının bakış açısından değerlendirin.

-

Altyapı güvenliği : Temel çerçeveyle ilgili güvenlik politikalarının dağıtımdan önce gözden geçirilmesi gerekir.

Odaklanma : Çoğu şirket tüm bu içeriklerin yapılması gerektiğini bilir, ancak bunu çeşitli nedenlerle yapmazlar, bu yaygın bir durumdur.

3. Güvenliği yazılım teslim yaşam döngüsüne entegre etmek olumlu sonuçlar getirecektir

İnceleme raporu şunları buldu:

-

Üretim ortamında isteğe bağlı dağıtımın verimliliğini artırın : Daha yüksek düzeyde güvenlik entegrasyonuna sahip yanıt verenler, isteğe bağlı üretim ortamı dağıtımında% 61'lik bir orana sahipken, daha düşük güvenlik düzeyine sahip şirketler yalnızca% 49'a ulaşabilir.

-

Onarım süresi çok farklı değil : Anketten önceki varsayım, daha yüksek seviyede güvenlik entegrasyonuna sahip şirketlerin güvenlik sorunlarını daha hızlı dağıtabileceği ve onarabileceği yönündedir, ancak gerçek geri bildirim sonuçları, sorunları giderme süresinin şu anda aynı olduğunu göstermektedir.

-

Güvenlik iyileştirmesi daha etkilidir: Daha yüksek düzeyde güvenlik entegrasyonuna sahip şirketler, işlevsel özellikler sunarken güvenlik iyileştirmelerini daha etkili bir şekilde güçlendirebilir ve güvenlik sorunlarını yalnızca üretim ortamına teslim edildiklerini fark ettiklerinde daha verimli bir şekilde ele alabilir.

Yorum: Yazılım teslimi yaşam döngüsündeki güvenlik entegrasyonu ne kadar derin olursa, teslimat ekibinin ekibin ortak güvenlik sorumluluklarını anlaması o kadar net olur ve aynı zamanda işletmeye yönelik potansiyel riskler daha fazla azalır ve daha fazla güvenlik sorunu elde edilir. Çok dikkat.

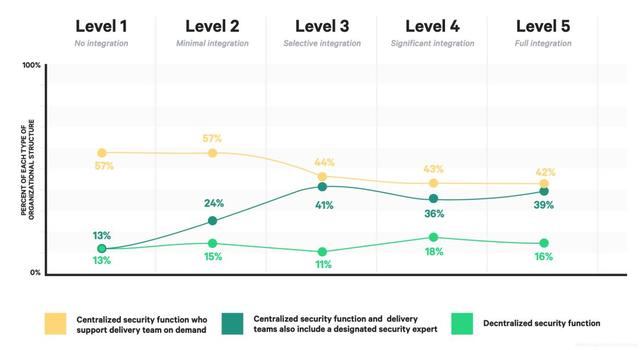

4. Ara süreç kaotik ve zor olabilir

DevOps'un bireysel başarılı tanıtımında karşılaşılan problemler gibi, ara aşamalar ve süreçler kaotik ve çok zor olabilir. Projenin başlangıcında pek çok bilinmeyen sorun ve engel henüz ortaya çıkmadı ve yaygın olarak yaygınlaştırılmadığında, planlanan sonuçlar genellikle sorunsuz bir şekilde görülüyor, ancak entegrasyon derinleştiğinde birçok sorun ortaya çıkacak. , Bu çok zor bir ara aşama. Aynısı güvenlik entegrasyonu için de geçerlidir. Bir sorun çözüldüğünde yeni bir sorun ortaya çıkar. Bu uzun ara aşamanın ne kadar uzun olduğunu bilmiyoruz (ancak deneyime dayanarak, genellikle beklenenden daha kısa, ancak zor günler genellikle Çok uzun). Örneğin 2018-2019 ara aşamasındaki işletmelerin oranı aşağıdaki gibidir:

Yorum: Zor ara aşamada, güvenli entegrasyon için gerekli olan işbirliği ve iletişim bazen teslimat hızını yavaşlatacak ve güvenlik denetimlerinin sorunları artacak, bunlar ekstra çalışma ve dikkat getirecek ve buna göre yanıt vermek için organizasyonel seviyeler gerektirecektir. Uyum sağlamak için duruma göre değişiklik ama ara aşamada ele alınması gereken detaylar bunlar. Kurtulacağınıza, ışık önünüzde ve başka seçeneğimiz kalmayacağına güvenerek tutun.

2018 ve 2019'dan gelen sürekli veriler de bu görüşü destekleyebilir: Genel olgunluk devam etse de, çok iyi yapılmış ve henüz başlamamış olanlar dışında, iki yıl üst üste ortada kalan şirketlerin sayısı% 79'a kadar çıkarak DevOps'un evriminin hala devam ettiğini göstermektedir. Uzun vadeli bir süreç olacak.

Veri kaynakları

1. Alan

Tüm Asya, genel anket verilerinin% 19'unu oluşturuyordu

Yorum: Ülkenin onayına göre, Çinin geribildirimi% 19un% 8ini oluşturuyordu, bu nedenle bu araştırma raporu Çinin oranının yaklaşık% 1,5 (% 19 *% 8) olduğunu yansıtabilir, yani bu başka bir şey. Bu veri parçası temelde Çin'deki DevOps'un 2019'daki en son geliştirme durumunu temsil edemez, ancak genel geliştirme eğilimini anlayabilirsiniz.

2. Sanayi ve ölçek

Teknoloji ve finans hala ülkenin yarısını elinde tutarken, perakende / iletişim / eğitim / tıp / devlet / sağlık / sigorta / imalat gibi büyük endüstriler de yaklaşık% 40'lık bir paya sahip. Genel endüstri kapsanmaktadır ve kar amacı gütmeyen kurumlar hala% 1'ini oluşturabilir. oran.

Kuruluşun 2019'daki büyüklüğünün yargılaması, yıllık işletme geliri olarak tanımlanan 2018 yöntemine devam edecek.Kuruluş, yıllık gelire bölünmüştür. 1 milyar ABD dolarından fazla olan kuruluşlar, 2018'e göre hafif bir artışla% 28'lik paya sahiptir. 2018 yılında 100 milyon $ 'ın altında gelire sahip şirketlerin% 44'ünün oranı% 30'a düştü ve diğer ölçeklere sahip kuruluşların oranı da nispeten dengelendi.

3. Rol

Katılımcıların hala yüksek sayıda yöneticisi var ve IC (Bireysel Katılımcı) sadece% 26'yı oluşturuyor. Bu oran tesadüfen 2018 ile çakışıyor ve diğer üyelerin oranı aşağı yukarı aynı.

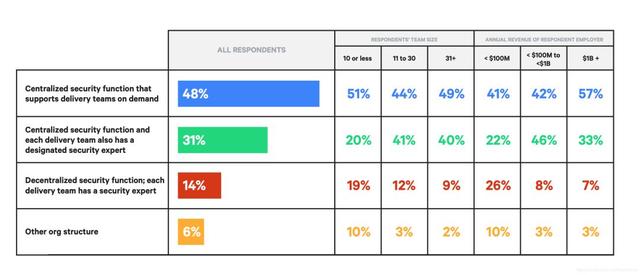

4. DevOps ekibi

DevOps kavramlarının ve uygulamalarının sürekli tanıtılmasıyla birlikte DevOps ekipleriyle ilgili personel de her geçen yıl artmaya başladı. 2018 itibariyle DevOps ekiplerinin oranı aşağıdadır:

2019'da, ekip personelinin sorumluluklarının daha da iyileştirilmesi nedeniyle, 2019'da gösterilen DevOps ekibi yalnızca% 22'lik bir paya sahipti.

Yorumlama: Oran azalıyor gibi görünüyor, ancak aşağıdaki üç bölümün DevOps kapsamına ait olduğu düşünüldüğünde, oran zaten% 22 +% 4 +% 2 =% 28

-

Site güvenilirliği mühendisliği:% 4

-

Yayın mühendisliği:% 2

-

DevOps:% 22

-

Aynı zamanda, 2019'daki anahtar entegrasyonunun güvenlikle ilgili kısımları da DevOps ekibinin bir uzantısı olarak düşünülebilir, bu nedenle kombinasyon hala yükseliyor, isim değişebilir, ancak yöntemler ve sorumluluklar açıkça daha ayrıntılı ve net.

-

Bilgi güvenliği / güvenlik işlemleri:% 6

-

Uyum ve denetim:% 1

DevOps uygulamasında güvenlik entegrasyonu

1. DevOps'un evrim modelinde güvenlik entegrasyonu

2018 raporunda, DevOps'un evriminde beş aşamalı işletme modeli şu şekilde önerilmektedir:

4. aşamada, otomatikleştirilmiş güvenlik politikası yapılandırmasının DevOps'un güvenlik açısından 5. aşamaya ulaşmasına yardımcı olduğunu görüyoruz. 5. aşamanın önemli bir uygulaması otomatik olay müdahalesi.Aynı zamanda güvenlik ekibi de tasarım ve geliştirme aşamasındadır. Entegrasyon, 5. aşamada yapılması gereken şeydir.

2. Güvenlik entegrasyon modeli ve pratik deneyim

DORA'nın sekiz yıllık DevOps anket sonuçları, işletim ve bakım gereksinimleri yazılım sağlama sürecine entegre edildiğinde, daha hızlı dağıtım, daha az hata, daha fazla zaman kazandıran onarım ve daha az manuel çalışma beklenebileceğini ve aynı şeyin güvenli olduğunu göstermektedir. Aşağıdaki yönlerden entegrasyonun etkisinden de endişe duyuyoruz:

-

Ana yazılım teslim performans göstergeleri

-

Güvenlik sorunlarına yanıt

-

Kuruluş güvenlik sorunlarını nasıl bulur?

-

Denetim tutumları ve yöntemleri

Yorum: Başarılı DevOps uygulaması, başlangıçta su ve ateş gibi olan geliştirme ekibini ve operasyon ve bakım ekibini yakınlığa dönüştürebilir.Aynı şey güvenlik entegrasyonunda da benzerdir.İyi güvenlik entegrasyonu, geliştirme ve operasyon ekiplerini birbirine aşina olmayan hale getirebilir. Ve güvenlik ekibi birbiriyle alakasız hale gelir, böylece güvenlik sorunları gerçekten herkesin bilinçaltı dikkati haline gelir.

3. Güvenlik entegrasyonunun zorlukları

Güvenlik uygulamaları genellikle gerçek projelerde "sorun yaratan" rolünü oynar. Güvenlik genellikle dağıtımın darboğazı olarak görülür. Genellikle teslimat döngüsünün son aşamasında meydana gelir. Bu kontroller genellikle manueldir, bu nedenle genellikle gecikmelere neden olurlar. Bunun önemli nedeni, bir güvenlik sorunu bulunduğunda, geliştirme, test etme, operasyon ve bakım ekiplerinin, genellikle geciken teslimatı derinleştiren bazı ek plansız işlerle uğraşması gerektiği anlamına gelir. Gerçek dünyada, yeni özellikleri hızlı bir şekilde başlatmak çoğu zaman en önemli şeydir. Bazı çözülmemiş güvenlik sorunları olan özellikleri çevrimiçi hale getirmek alışılmadık bir durum değildir. Bu durumda, o zamanki fikir genellikle "Bu riskli güvenlik açığı bir sonraki sürümde bloke edilmelidir", ancak çevrimiçi olduğunda, çeşitli nedenlerle, güvenlikle ilgili teknik borcun birikmesine yol açan doldurulmamış bir boşluk olduğunu unuttum. DevOps gelişiminin uzun ve zorlu orta aşamasına ek olarak, güvenli entegrasyon pratikte zordur. Ancak bu süreçte, hem DevOps gelişiminde hem de güvenlik entegrasyonunda ortak olacak bazı pratik deneyimler bulabiliriz:

-

Kademeli iyileştirmenin ara süreci : Ara aşamada ele alınması gereken sorunlar çok kapsamlı ve karmaşıktır.Süreçte, manuel inceleme ve diğer adımları çözmek için ekipler arası işbirliğini organize etmek ve aynı zamanda otomasyon yoluyla kontrol ve izlenebilirliği geliştirmek gerekir.

-

Ortak çalışın ve paylaşın : Erken aşamada, işbirliği ve paylaşım yoluyla iyileştirme yapılabilir (yalnızca bilgi paylaşmak değil, aynı zamanda sorumlulukları paylaşmak).

-

otomasyon : Ekip, gelişim sürecinde otomatik olay müdahalesi ve self servis yetenekleri gibi otomatik dağıtım gibi birçok sorunlu noktayı çözmek için otomasyonu kullanabilir.

4. DevOps ve DevSecOps

Bu araştırma raporu özellikle bir kelimeden bahsetti: DevSecOps, ancak DORA, güvenliğin DevOps uygulamasının yalnızca bir parçası olması gerektiğine inanıyor, ancak DevSecOps'un işletmelerin güvenliğe olan ilgisini büyük ölçüde uyandırması övgüye değer.

5. Güvenlik entegrasyonunun mevcut durumu

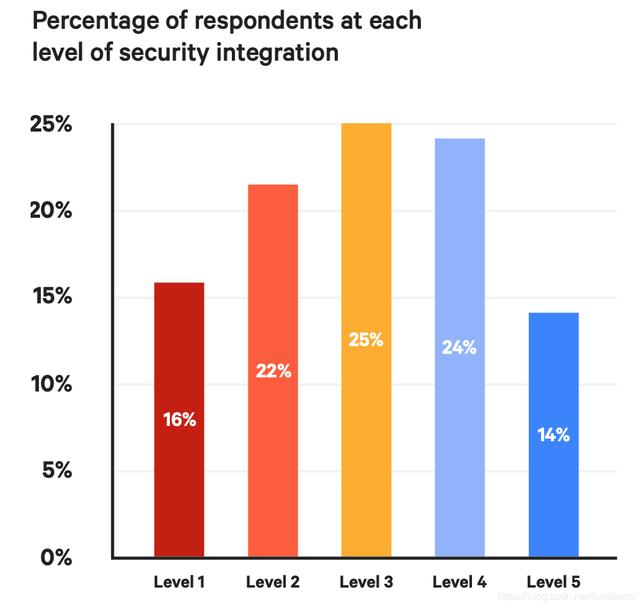

2019'daki istatistiksel verileri analiz ettikten sonra, katılımcıların yalnızca% 6'sının çok düşük bir Seviye 1'de olduğu (Seviye 1'den Seviye 5'e açıklama sonraki bölümlerde genişletilecektir) ve en yüksek güvenlik seviyesi Seviye 5'in oranının% 22'ye ulaştığı bulundu. Ve DevOps'un evrimini analiz ederek, güvenlik entegrasyonunun bütünde giderek daha önemli bir rol oynadığını da görebiliriz.

6. DevOps gelişimi ve güvenlik entegrasyonu

2019'da güvenlik entegrasyonu ve DevOps evrimi ile ilgili sonuçlar:

DevOps evrimi, güvenlik uygulamalarının uygulanmasını daha iyi teşvik edebilir. Güvenliği geliştirmek isteyen kuruluşlar için DevOps'u uygulamaya devam etmek iyi bir fikirdir.

Güvenlik entegrasyon seviyesi

1. Emniyet entegrasyonunun seviye tanımlama yöntemi

Katılımcıların güvenlik seviyesinin tanımıyla ilgili olarak, 2019 anket içeriğinin tasarımı ile elde edilmiştir.İlk olarak, yazılım teslim döngüsündeki hangi bağlantıların güvenlik tanıtıldığını doğrulamak gerekir:

-

talep

-

tasarım

-

İnşaat

-

Ölçek

-

dağıtmak

Güvenlik entegrasyonunun seviyesi, görüşülen kişinin yukarıdaki bağlantılarda güvenliği tanıtma durumuna göre tanımlanır:

-

Seviye 1: Entegrasyon yok (herhangi bir aşamada güvenlik entegrasyonu yapılmaz)

-

Seviye 2: Düşük entegrasyon seviyesi (tek aşamada entegre edilmiş güvenlik)

-

3. seviye: Genel entegrasyon seviyesi (güvenlik iki aşamada entegre edilmiştir)

-

Seviye 4: Yüksek düzeyde entegrasyon (üç veya dört aşamada entegre edilmiş güvenlik)

-

Seviye 5: En yüksek entegrasyon seviyesi (tüm aşamalarda entegre güvenlik)

Araştırmanın odak noktası yazılım teslimine düşse de, üretim ortamındaki operasyon ve bakım açısından güvenlik entegrasyonu da aşağıdaki bağlantılarda onaylanmıştır:

-

Güvenlik açığı yönetimi ve onarımı

-

Güvenlik politikası otomasyonu

-

Denetim bulguları ve yanıt

2. Güvenlik entegrasyonunun mevcut durumu

Yanıtlayanların geri bildirimlerinin analizi yoluyla, her seviyenin oranlarının dağılımı kabaca aşağıdaki gibidir

Not: Genel oran 101'e kadar çıkar, bu da başka bir zararsız küçük sorun olabilir ve genel durum üzerinde hiçbir etkisi yoktur.

Ek olarak, Seviye 2'den Seviye 4'e birden fazla kombinasyon olasılığı nedeniyle, araştırmadan sonra bu aşamada aşağıdaki modellerin en yaygın olduğu bulunmuştur:

-

Seviye 1: Yalnızca bir üretim ortamı güvenlik olayı rapor edildiğinde veya bir denetim gerçekleştiğinde güvenlikle ilgili çalışmayı yönlendirir.

-

Seviye 2: Test aşamasında güvenliği entegre edin

-

3. seviye: Test ve dağıtım aşamasında güvenliği entegre edin

-

Seviye 4: Derleme, test ve dağıtım aşamalarında güvenliği entegre edin

-

Seviye 5: Güvenliği gereksinimler, tasarım, derleme, test ve dağıtım aşamalarına entegre edin

3. İyileştirme yolları

Çoğu kuruluş, güvenliği iyileştirmek için bir döner kavşak stratejisi kullanır. Örneğin, kimlik belirleme ve erişim kontrolü yaygın uygulamalardır. Bununla birlikte, birçok şirket bunu kesinlikle ve tamamen yapmaz çünkü zor, Bu sıkı kontroller her şeyin ilerlemesini yavaşlatabilir ve zaman maliyeti ve verimlilik açısından pahalı olacaktır.

İncelemeden sonra, gerçekten etkili ve olumlu sonuçlar getirebilecek bir iyileştirme yöntemi keşfettik: Yazılım planlama ve tasarımdan başlayarak, her aşamadaki güvenlikle ilgili kontroller bir bütün olarak olumlu sonuçlar sağlayabilir. Ancak güvenlik nasıl daha kolay iyileştirilebilir ve sürekli yineleme yoluyla daha çevik bir şekilde yapılabilir mi? Cevap da çok basit: Anahtar, güvenlik farkındalığını artıran bir kültür oluşturmaktır.Teslimat ekibinin üyelerinin, güvenlik sorunlarını bulmak, güvenlik sorunlarının sınırlamalarını anlamak ve güvenlik sorunları ile başa çıkmak için yeterli bilgiye sahip olmak için yeterli bilgiye ve otomatik araçlara sahip olması gerekir. Bu temelde, güvenlik bilincinin artırılması gerçekten uygulanabilir.

4. Güvenlik entegrasyonu ve güven geliştirme

2019 anketinde içerik, güvenlik entegrasyonunun derecesi ile ekip üyelerinin güven arasındaki ilişkiyi doğrulamak için tasarlanmıştır.Seviye yükseldikçe genel güvenin arttığı aşağıdaki şekilden açıkça görülmektedir.

Yorum: En yüksek seviyede güvenlik entegrasyonuna sahip katılımcıların% 82'si güvenlerini ifade ederken, bu oran herhangi bir entegrasyon olmadan aşamada sadece% 38 idi. En basit entegrasyon derecesinin bile ekibe güvenlik güveni açısından bariz etkiler getirebileceği görülebilir. Kalıcı güven çok önemlidir, çünkü ekip üyelerinin güvenlik statükosu anlayışını gerçekten yansıtabilir. Yanıltıcı güven, uygulama testine dayanamaz. Ekibin kalıcı bilgileri aslında gerçek güvenlik statükodan gelir, dolayısıyla değerin sunumunda Zaman gerçekten güvenli, hızlı ve istikrarlı olabilir.

Ek olarak, güvenliğin yalnızca sızma testi veya statik kod incelemeleri gibi bazı güvenlik uygulamalarını önceden başlatmakla ilgili olmadığının farkına varmak önemlidir.Nelerin değiştirilmesi ve odak noktası ekipler arası işbirliği ve sorumlulukların paylaşılmasıdır.

5. Etkili pratik öneriler

Rapor ayrıca, aşağıdakileri kullanırken başvurulabilecek, güvenlik entegrasyonu için bazı etkili pratik önerileri listelemektedir:

-

takım işbirliği : Tehdit modellerinin analizine dayanarak, güvenlik ekibi ve geliştirme ekibi, güvenlik tehditlerine yanıt vermek için işbirliğini güçlendirir

-

Araç entegrasyonu : Güvenlik araçlarının geliştirme hattına entegre edilmesi, geliştirme mühendislerinin bilinen güvenlik sorunlarının geliştirdikleri koda dahil edilmeyeceğine olan güvenini artırabilir.

-

Güvenlik gereksinimleri : İşlevsel ve işlevsel olmayanların kapsamlı değerlendirmesinden, güvenlikle ilgili gereksinimler ürün görev listesinde listelenmiştir.

-

Manuel inceleme : Otomatikleştirilmiş testi, sertifika ve şifrelemeyle ilgili parçalar gibi daha yüksek risk içeren kod değişikliklerine odaklanarak güvenlik uzmanlarının bakış açısından değerlendirin.

-

Altyapı güvenliği : Temel çerçeveyle ilgili güvenlik politikalarının dağıtımdan önce gözden geçirilmesi gerekir

-

Büyük değişiklik incelemesi : Büyük kod değişiklikleri için, güvenlik personeli dağıtımdan önce gözden geçirir

-

Güvenliğe özel test : Test uygulaması kullanım izinleri ve veri erişim izinleri gibi güvenlikle ilgili belirli testler için.

-

Self servis: Geliştiriciler, isteğe bağlı güvenlik ayarları dahil olmak üzere temel çerçeveyi ve ortamı yapılandırabilir

-

Tasarım füzyonu : Güvenlik gereksinimleri sıradan tasarım gereksinimleri olarak kabul edilir

-

Küçük değişiklik incelemesi : Küçük kod değişiklikleri için, dağıtımdan önce güvenlik personeli incelemesi gerçekleştirin

-

Güvenlik incelemesi : Uygulama kodu üretim ortamına yayınlandıktan sonra güvenlik incelemesi başlar

-

Penetrasyon testi : Güvenlik açığı ile ilgili testler veya bilgisayar korsanı aracı testleri vb. Dahil ancak bunlarla sınırlı değildir.

-

Temel çerçeve yapılandırması : Temel çerçeve, güvenlik onay sürecine dayalı otomatik konfigürasyon olabilir

-

Bağımlılık kontrolü : Genel güvenlik durumunu doğrulamak için uygulama ve ortamda ilgili bağımlılık kontrollerini gerçekleştirin

-

Statik kod analizi : Uygulamanın güvenliğini ve zafiyetini kontrol etmek için statik kod analiz araçlarını kullanın

6. Deneyimin özeti

-

Tehdit modeline dayalı ekip işbirliği

Teslimat ekibinden, güvenlik ekibinden ve iş paydaşlarından kişiler, güvenlikle ilgili tehditlerin ortak tehdit modelleri üzerinde birlikte çalışırlar ve uygulamanın potansiyel güvenlik risklerini ve uygulamayı destekleyen temel çerçeveyi ve ayrıca sorunlar ortaya çıktığında ilgili yanıtları doğrulamak için bunları analiz eder. Ölçümler. Tehdit modelleri, projenin ilk aşamalarında planlama ve tasarıma yardımcı olur ve aynı zamanda geliştirme ekibi, güvenlik ekibi ve iş ekibi arasında güven ve empati kurmaya yardımcı olur.

-

Araç entegrasyonu, geliştirme ekibinin güvenini artırır

Araçlar tüm güvenlik sorunlarını çözemez ve tüm güvenlik sorunlarını çözecek bir araç yoktur. Bununla birlikte, rutin ve sıkıcı görevler, verimliliği artırmak ve zamandan tasarruf etmek için entegre araçlar aracılığıyla otomatikleştirilebilir.Örneğin, statik güvenlik araçları güvenlik açısından kontrol edilebilir İlgili kırılgan davranışların analizi rutin olarak entegre edilmiştir.Bu araçların entegrasyonu sayesinde geliştirme üyeleri, geliştirme aşamasındaki olası riskleri hızla tespit edebilir ve bu aşamada değişiklik yapmanın toplam maliyeti de düşüktür.

-

Güvenliği çevik yinelemeli bir sürece entegre edin

Çevik kavramı popülerlik kazandıkça, kodun serbest bırakılması da küçük ve hızlı bir şekilde yinelemeli bir döngü içinde gerçekleştirilmektedir. Çevik yöntem, sürekli öğrenme ve iyileştirme için faydalıdır, ancak geleneksel yöntem altında güvenlik gereksinimlerini gerçekleştirmek daha zordur, çünkü geleneksel yöntemler genellikle güvenlik politikası kontrolleri gibi manuel yöntemlerdir ve geliştirme ekibinde güvenlikle ilgili bilgi ve deneyim eksikliği. Bu en önemli konu ve aslında entegrasyonun zorluğu da budur.Böyle bir ekip üyesi ile Agile DoD tanımlanırken, gerçekten çevik olabilmeleri için güvenlik gereksinimlerini kabul edilebilir bir şekilde önceden belirlemek mümkündür. Güvenlik gereksinimlerini geliştirme sürecine entegre edin. Büyük kuruluşlar genellikle tüm uygulama geliştirme ekiplerinin teslimat güvenliğini tek tip bir şekilde kontrol etmek için birleşik bir merkezi ekibe sahip olduklarından, her projenin kendi özel güvenlik personeline sahip olmasını sağlamak zordur, bu nedenle daha riskli bir yaklaşım Güvenli entegrasyonun hızlı yinelemesinde ekibe yardımcı olmak için geliştirme ekibi üyelerini veya operasyon ve bakım ekibi üyelerini bu bilgiye sahip olmaya teşvik edin.

-

Temel çerçeveyle ilgili güvenlik incelemesi

CIS Benchmark gibi bir referans kullanmak, temel çerçeveyi gözden geçirmek için iyi bir fikirdir, ancak bu başlangıçtır.Her projenin temel çerçevesi farklı olabilir, bu da güvenlik ekibi ile operasyon ve bakım ekibinin işbirliğini gerektirir. Dağıtımdan önce, temel çerçevedeki veya girişteki değişikliklerin neden olabileceği çeşitli sorunlara ilişkin bilgi ve deneyim alışverişinde bulunun ve dağıtımın güvenliğini sağlamak için bu temelde derinlemesine tartışmalar ve incelemeler gerçekleştirin.

-

Güvenlik uzmanı değerlendirmesi ve yüksek riskli kod değişikliklerinin otomatik testini yürütün

Geleneksel şekilde, uygulama yalnızca UAT veya üretim benzeri ortamdadır ve güvenlik ekibi tarafından manuel olarak onaylanabilir.Bu parçanın içeriği sola kaydırılırsa, daha önceki bir aşamadaki geliştirme, inceleme veya otomatik test yoluyla bu riskleri doğrulayabilir. Ve uygunsuz konfigürasyon, değişiklik maliyeti daha düşük olacaktır. Güvenlik açıklarının varlığı nedeniyle çok geniş olasılıklar vardır: Saldırıya uğramayı önlemek için üç taraf bileşenleri, sunucular, veritabanları, ağ ekipmanları, güvenlik duvarları, bulut depolama vb. Ekipler arası (geliştirme, çalıştırma ve bakım, ağ, depolama, ara Yazılım, bulut bilişim, vb.), Denetimlerimizin ve otomatik testlerimizin zamana ayak uydurmasını sağlamak için derinlemesine bilgi paylaşımı gerçekleştirir.Bu otomatik denetimler ve testler ayrıca güvenlik personelini önemsiz görevlerden kurtarır ve bazı temelleri birlikte tamamlayabilir. Aşağıdakiler gibi anlamlı işler:

Güvenliği sağlamak için uygulamayı sağlamak ve test etmek için teslimat ekibiyle birlikte çalışın

Benzer yanlış yapılandırmanın tekrarlanmasını önlemek için yanlış yapılandırma hakkında geri bildirim verin

Yüksek riskli kod değişiklikleri için güvenlikle ilgili incelemeler gerçekleştirin

-

Pratik deneyimin sıklığı ve etki matrisi

Ampirik kullanım sıklığına ve etki derecesine göre, yukarıda listelenen pratik önerilerin sınıflandırılması aşağıdaki gibidir.

7. Güvenlik entegrasyonu ve yazılım teslim yaşam döngüsünün olumlu etkileri

Yazılım teslimi yaşam döngüsündeki güvenlik entegrasyonu, aşağıdakiler dahil birçok açıdan olumlu etkiler getirecektir:

8. Dağıtım sıklığı

2019 anketinde ve araştırmasında, "dağıtım yeteneği" ve "gerçek dağıtım sıklığı" anketleri tasarlandı ve temel olarak teknoloji ve sürecin iş gereksinimlerinin dağıtımını kısıtlayıp kısıtlamadığını doğrulamak için kullanıldı. Ayrıntılı yetenek sonuçları aşağıdaki şekilde gösterilmektedir

Yorum: Geri bildirimlerin sonuçlarına bakıldığında, herhangi bir güvenlik entegrasyonu yapmayan kuruluşların bile isteğe bağlı olarak veya günde en az iki kez dağıtım yapabildiği görülmektedir.Bu, 8 yıl önceki anket sonuçlarına kıyasla meydana gelmiştir. Dünyayı sarsan değişikliklerden sonra, dağıtım hala aylık birimlerle ölçülüyordu. Dağıtım sıklığı istikrarlı bir şekilde iyileştirildi. 2017'de, enerji açısından verimli kuruluşlar günde birkaç kez dağıtım yapabilirler. Önceden, dağıtım kapasitesini beklemek sınırlayıcı bir faktördü, ancak şimdi daha fazla durum değişti ve dağıtım kapasitesi hazır. Bununla birlikte, sınırlayıcı faktör fiili talebe bağlı hale gelmiştir.

Seviye 3'ün, Seviye 2 ile karşılaştırıldığında, isteğe bağlı dağıtım kapasitesinin önemli ölçüde azaldığı ve güvenlik entegrasyonuyla etkileşimde olabilen, bahsettiğimiz "zorlu ara aşama" nın tanımını da yansıttığı unutulmamalıdır. Tekrar tekrar olgunlaşma sürecinde, Seviye 4 ve Seviye 5'te tekrar pozitif olarak iyileştirildi. Seviye 5'in isteğe bağlı dağıtım kapasitesi% 61'e ve gerçek isteğe bağlı dağıtım% 34'e ulaştı. Yüksek.

9. Önemli güvenlik sorunları için onarım süresi

Anketten önceki varsayım, güvenlik seviyesi ne kadar yüksek olursa, önemli güvenlik sorunlarını giderme süresinin de önemli ölçüde azaltılması gerektiğidir.Ancak, 2019 anketinin sonuçları durumun böyle olmadığını göstermektedir. Her şeyden önce, birkaç katılımcı güvenlik sorunlarını bir saat içinde onarabilir. , Güvenlik sorunlarının çoğu bir hafta içinde çözülecektir, özellikle:

-

Ankete katılanların yalnızca% 7'si güvenlik sorunlarını 1 saat içinde çözebildi

-

Ankete katılanların% 32'si güvenlik sorunlarını 1 saat ile 1 gün arasında onardı

-

Ankete katılanların% 33'ü güvenlik sorunlarını 1 gün ile bir hafta arasında onardı

Ayrıntılı istatistikler, her bir güvenlik seviyesi için önemli güvenlik sorunlarının onarım süresinin oranına dayanmaktadır.Ayrıntılı bilgiler aşağıdaki şekilde gösterilmektedir.

Yorum: Bu resimden şunları görebiliriz:

Seviye 5 yanıt verenlerin% 11'i önemli güvenlik sorunlarını bir saat içinde çözebilirken, Seviye 2 ila Seviye 4 arasındaki% 6'lık mevcut genel seviye yüksek olmadığından, hala büyük bir boşluk var.

-Onarım süresinin 1 saat ile 1 gün arasında olduğu istatistiki bilgilere bakıldığında, Seviye 1 katılımcılarının% 31'inin bu seviyeye ulaşabildiğini, Seviye 4 ve Seviye 5'in sırasıyla% 38 ve% 39'a ulaşabildiğini görebiliriz. Hafif bir gelişme var ve ara düşüş hala "ara aşama" nın neden olduğu tekrar olarak kabul ediliyor. Aynı zamanda, olgunluktan önce aşikar olan ve ardından karşılık gelen hızı yavaşlatan daha fazla iletişim ve işbirliğinin getirilmesinden de kaynaklanıyor. Açıkçası otomasyon veya karşılık gelen Süreç iyileştirme için hala çok yer var.

10. Güvenlik iyileştirmesi ve özellik sunumu

Güvenlik iyileştirmesi yapılmalıdır, ancak bunu hemen yapmak gerekli mi? Gerçek dünyada, genellikle özellik sunumu ile dengelenmesi gerekir ve teslim edilmesi gereken özellikler genellikle müşterilere vaat edilenlerdir. Bu durumda güvenlik Yüksek derecede entegrasyona sahip şirketler, bu bağlamda güvenlik iyileştirmelerinin fiili uygulanmasını daha iyi sağlayabilir. Bunun nedeni büyük olasılıkla, güvenliğin önemi ve değerinin bu kuruluşlarda ve tüm DevOps gelişim sürecinde yaygın olarak kabul edilmiş olmasıdır. Aynı şey Çin'de de geçerlidir. Yalnızca daha yüksek derecede DevOps evrimine sahip şirketler bu ilkeleri uyguladıklarında daha iyisini yapabilir.

Ancak bu verinin hala iyileştirilmesi gereken çok şey var. Örneğin, güvenlik seviyesi en yüksek olduğunda,% 49'u hala karar verirken güvenlik iyileştirmesini seçiyor ve% 51'i yine de özellik sunumunu seçiyor. Alt metin, sistemin bu şekilde doğrudan teslimat yapmasının riskli olacağını bildiğim, ancak özellikleri zamanında sunmadığımdır. Riskler olacak.

Özelliklerin sunulması çok önemlidir. Güvenlik iyileştirmelerini göz ardı etmek ve veri güvenliğini göz ardı etmek çoğu zaman büyük kayıplara yol açar.Örneğin, Amerikan kredi raporlama devi Equifax 147 milyon kullanıcıya kadar bilgi sızdırmıştır. Sızan bilgiler arasında isimler, sosyal güvenlik numaraları (SSN) bulunmaktadır. ), doğum tarihi, adres, ehliyet numarası vb. tazminat 700 milyon ABD dolarına ulaşır. yoğun pazar rekabeti, Tabii ki, özelliklerin mümkün olduğu kadar erken teslim edilmesi bir yeri daha iyi işgal edebilir, ancak güvenlik de göz ardı edilemez.Nasıl dengelenir, dikkate alınması gereken anahtar içeriktir.Aksi takdirde, bir güvenlik sorunu ortaya çıktığında, büyük kayıplar meydana gelir ve itibar da olumsuz olur. Küçük etki.

11. Güvenliği iyileştirmek için dağıtımı durdurun

İncelemeden sonra, yüksek derecede güvenlik entegrasyonuna sahip şirketlerin çeşitli güvenlik sorunları türleriyle başa çıkmak için dağıtımı daha iyi durdurabilecekleri bulundu. Ayrıntılı bilgi için lütfen aşağıdaki şekle bakın:

Bir güvenlik sorunu nedeniyle dağıtımı durdurmak çok kolay gibi görünüyor, ancak süreç verimli bir şekilde yürütülürse, en azından kurtarma işleminin hızla yoluna girebileceğinin dikkate alınması gerekir. Tabii ki en önemli şey riski azaltmak ve sistemi olası risklerden arındırmaktır.

Yorum: Dağıtımı durdurmanın ardındaki anlam, büyük ölçekli bir projede, güvenlik sorunları nedeniyle dağıtımı durdurma kararının genellikle merkezi bir güvenlik ekibi tarafından alınması ve artık bu yeteneğin teslimat ekibine verilmesidir. Paylaşmanın diğer anlamını tam olarak yansıtır: yüksek düzeyde güvenlik entegrasyonuna sahip bir ekibin önemli bir özelliği olan sorumluluk paylaşımı.Tüm ekip üyeleri, güvenliğin anlam ve sorumluluklarının tam olarak farkındadır.Bu yaklaşım aynı zamanda geleneksel olanı da ortadan kaldırır. Yöntem altında ortaya çıkabilecek bürokratik uygulamalar.

12. Ortak güvenlik sorumluluğu

Geleneksel büyük ölçekli organizasyonlarda, güvenlik genellikle güvenlik ekibinin sorumluluğu olarak kabul edilir. Asıl neden, güvenliğin mesleki bilgi içeren nispeten profesyonel bir alan olmasıdır. Ek olarak, düşünme tarzı genellikle sıradan kodlama görevlerinden farklıdır: daha fazlası Kodun normal hareket etme şeklinden çok başarısız olma şeklini düşünün; geliştiriciler yeni özelliklerin nasıl daha hızlı oluşturulacağı ve yayınlanacağı konusunda daha fazla endişe duyuyorlar, bu güvenlik ekibi üyelerinin bakış açısından en önemlisi olmayabilir. Genel bir güvenlik entegrasyonu yaklaşımı şunları içerebilir: gereksinimler aşamasında belirlenen güvenlik gereksinimleri, kodlama aşamasında izlenen güvenli kod özellikleri, test aşamasında güvenlik açıklarının sürekli testi ve üretim ortamının günlüğe kaydedilmesi ve izlenmesi.

-

Aşama ve onarım maliyeti

Ve tüm bunlar: Genel güvenlik entegrasyonu ve güvenlik sorumluluğu paylaşımı, güvenlik sorunlarını daha erken bir aşamada keşfetmektir. IBM tarafından yapılan bir araştırmaya göre, kusur ne kadar erken tamir edilirse, maliyet o kadar düşük olur. Uygulama aşamasındaki maliyet Tasarım aşamasında 6 kat, test aşamasında 15 kata çıktı, üretim ortamına yayıldıktan sonra maliyet 100 katına çıktı. Güvenlik kusurları için maliyet daha yüksek olabilir.Örneğin, bir saldırgan bir nakit hesabı elde etmek için üretim ortamında bir boşluk kullandığında, bu doğrudan büyük bir fiili para kaybı riskine yol açacaktır ve veriler ayrıca rakiplere satılabilir. , Müşteri verilerinin kaybı ayrıca yerel şirketin doğrudan mahkemeye açılmasına neden olur ve aynı zamanda müşteri güvenini ve pazar payını kaybedebilir, bunlar endişe verici değildir.

-

Dış bağımlılıklar ve güvenlik sorunları

Ek olarak, yalnızca kodun kendisinin neden olduğu güvenlik sorunlarını ele alan bir yanlış anlaşılmaya düşmek kolaydır.Aslında, modern sistemlerde çeşitli açık kaynak araçlarından veya ilgili geliştirme çerçevelerinden ve bağımlılıklarından etkilenmesi neredeyse kaçınılmazdır. Sistemin dışa bağımlılığıyla ilgili bir güvenlik sorunu olup olmadığı da sistemin genel güvenliği için dikkate alınması gereken bir sorundur. Snyk'in 2019 açık kaynak güvenliği araştırma raporuna göre, bugünün yazılımındaki güvenlik açığı sorunlarının yaklaşık% 78'i bu dolaylı bağımlılıktan kaynaklanıyor, bu nedenle bu ilgili parçaların oluşturduğu güvenlik sorunlarını düzeltmek özellikle önemlidir. .

-

Paylaşılan güvenlik duygusu

Anket, güvenlik entegrasyonunun derecesi ne kadar yüksekse, güvenliğin sorumluluğun paylaşılması gerektiğinin kabulünün o kadar yüksek olduğunu göstermektedir.Aşağıdaki şekilde gösterilen anket istatistiklerinden Seviye 1 ve Seviye 5 arasındaki farkın yüzde 31 puana ulaştığını görebiliriz. Çok.

Güvenlik ekibi üyesi veya sıradan üye olup olmadıklarına bakılmaksızın, temelde güvenlik sorumluluklarını paylaşma konusunda aynı görüşe sahiptirler.Ayrıntılı oran için lütfen aşağıdaki şekle bakın

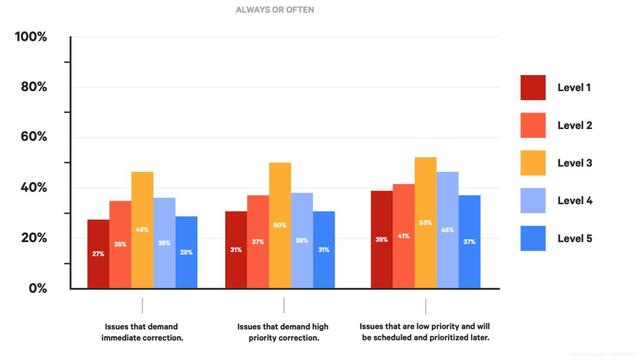

13. Güvenlik entegrasyonu ve denetim sonuçları

2019 anketinde, güvenlik denetimlerinin sıklığı ve tespit edilen üç tür güvenlik sorunu: hemen düzeltilmesi gereken sorunlar, daha yüksek öncelik olarak güncellenmesi gereken sorunlar ve daha düşük bir öncelikle güncellenmesi gereken sorunlar Ayrıntılar aşağıdaki şekilde gösterilmiştir:

Denetimde bulunabilecek üç tür güvenlik sorununun, çiğ köpeklerin güvenlik seviyesi ile birlikte belirgin bir tırmanma ve düşme durumuna sahip olduğu açıkça görülebilir.

Yorum: Seviye 1 temelde güvenlikle ilgili entegrasyona sahip değildir ve doğal olarak daha az sorun bulurken Seviye 5 daha olgunlaşmıştır. Birçok sorun erken aşamada ele alınmış ve güvenlik sorunları olan mevcut sorunların çoğu da çözülmüştür. Kendi içinde çok az olgun aşama vardır ve ara aşama, güvenlik entegrasyonunu kademeli olarak derinleştirmeye başlayan kısımdır Doğal olarak, önceki sonuçlarla tutarlı olabilecek birçok sorunun ele alınması gerekir.

14. J eğrisi efekti

Emniyet entegrasyonu gerçekten olumlu etkiler getirebilir, ancak başarıya giden yol sorunsuz bir seyir değildir Bu makale, güvenlik entegrasyonu sırasında birçok kez bazı J-eğrisi etkileri ortaya koymuştur (yükselmesi gereken eğilim, ilk aşamada tamamen zıt bir eğilim olarak gösterilmiştir. , Sadece bu aşamadan sonra gösterilmesi gereken trend olabilir)

-

2016 araştırma raporu bulundu : Orta düzeyde performans gösterenler, düşük performans gösterenlere göre yeniden işleme için daha fazla zaman harcar.

-

2017 araştırma raporu bulundu : Orta düzey performans gösterenlerin, düşük performans gösterenlere göre daha fazla manuel çalışma yapması gerekecek

Yorum: Bunların hepsi J eğrisinin etkisini gösterir. İyileştirme başladığında, orijinal süreci, normları ve yöntemleri bozarak bazı olumsuz etkiler getirebilir. Yaygın olarak kullanılan bir cümle ile özetlemek gerekirse: gelecek parlak, yol Kıvrımlar ve dönmeler, kalp sağlam Şafaktan önceki son ışığı görmek ya da en karanlık anda ölmek için ortada kalan kaşif için bu sadece bir cesaret ve sebat sınavı değil, aynı zamanda ekibin desteği ve anlayışı da çok önemli.

-

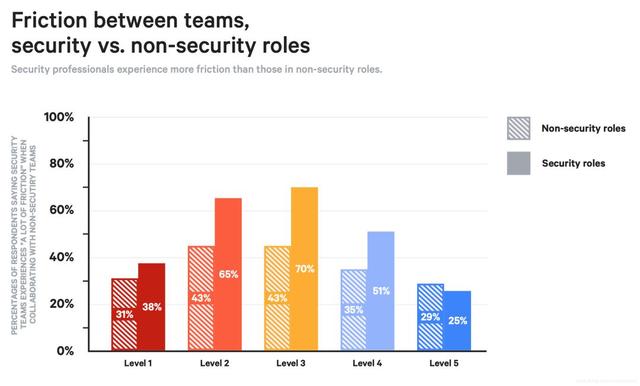

Takımlar arası sürtüşme

J

J

Level 348%

J48%Level 348%

J

Level 5Level 1

15

DevOpsDevOpsDevOps

20182019

-

48%1057%

-

31%11046%

-

14%1

Level 3Level 157%44%Level 1Level 2Level 32020

sonuç olarak

DevOps J

https://puppet.com/resources/report/state-of-devops-report/

https://wiki.owasp.org/index.php/Category:Threat_Modeling

https://owasp.org/www-project-top-ten/

CSDNliumiaocnhttps://blog.csdn.net/liumiaocn/article/details/104890968

VMWare'den, sanallaştırma teknolojisinin 40 yıllık evrimsel tarihi olan Alibaba Dragon'a

Tuhaf bilgi arttı. Diş tellerinin tarihini biliyor musunuz?

Tek noktadan katil yapay zeka geliştirme platformu burada! Parçalı modelleme araçlarını değiştirmeye elveda deyin

Tanrısal programcılar

Python kodu aracılığıyla zaman serisi verilerinin istatistiksel tahmin modelini gerçekleştirin

Bitcoin fidye, WannaRen fidye yazılımı ikinci kez vuruyor!

Biliyor musun? Aslında, Oracle histogram otomatik istatistiksel algoritması bu kusurlara sahiptir! (Doğrulama adımlarıyla)

-

- Sequoia Zhenge girişimcilik öğretiyor | Öğrenim ücreti, eşitliği olmayan ve% 0,8 kabul oranı olan bir kulüp burada

-

- Sadece bu gece | Hong Kong Bilim ve Teknoloji Üniversitesi Profesörü Li Shiwei geleceği sordu ve Greater Bay Area'da yeni bir rota açtı

-

- Red Hat, açık kaynağın ilk kardeşi olmak için "abonelik" modelini kullanır ve öncü, başkanlığa yükseltilir

-

- MQ teknoloji ürünleri patladı, Tencent'in açık kaynak mesajlaşma ara yazılımı TubeMQ | The Force Project hakkında konuşalım

-

- Ren Zhengfei, Shanghai Huawei'nin müdürü olarak istifa etti; Baidu "Cloud Phone" bugün çevrimiçi olarak yayınlandı; Inkscape 1.0 RC sürümü yayınlandı | Geek Headlines